sysanalyzer로 랜섬웨어 파일을 열어보니까

모든 zip파일들이 다 암호가 걸리고 답이없다...

악성코드 분석 5 - WannaCry

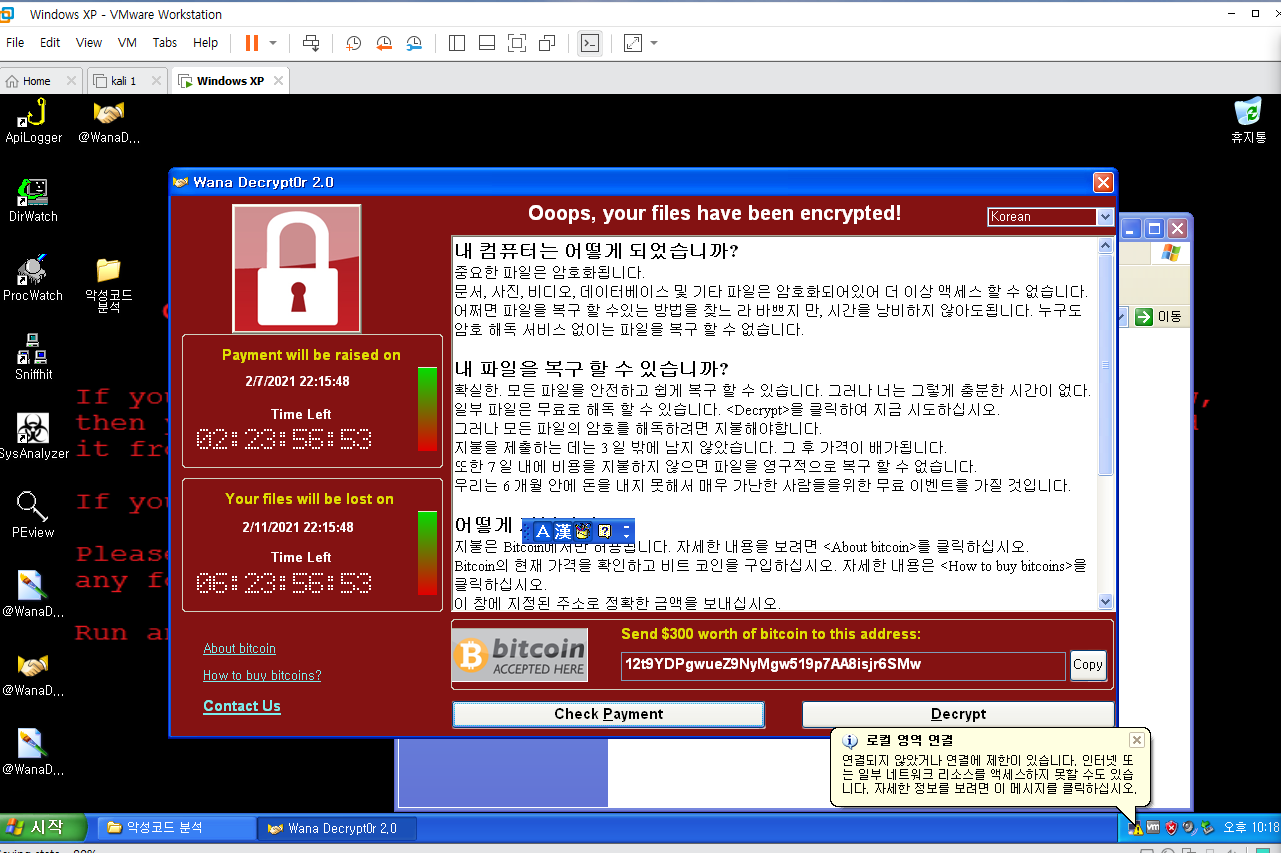

▲ vmware에서 host-only 모드로 바꾸고 실행

▲ Sysanalyzer

- delay : 100초 뒤에 실행이되네요

- Malware5를 실행하면 taskche.exe가 같이 실행된다. Malware5는 dropper,

tasksche 가 악성행위를 수행하는 drop된 악성코드다.

- mssecsvc2.0 서비스가 등록되었지만, 윈도우 서비스를 열면 보이지 않는다.

레지스트리 변경 이력을 참고해서 서비스가 등록된 곳으로 이동하면 displayname과

서비스 이름이 다른 것을 확인

- tasksche.exe도 임의의 이름으로 서비스에 등록됨

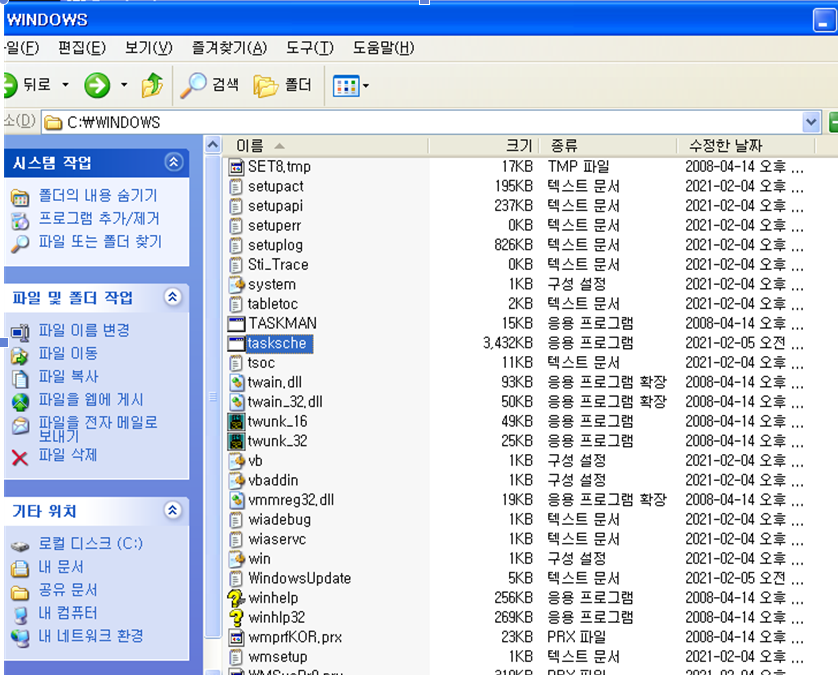

내컴퓨터 -> windows -> teskche 프로그램이게

악성인지 아닌지 검색하려면 파일명을 검색한다.

wannacryptor 랜섬웨어라고뜬다.

실행되자마자

malware5.exe에서 파생된

tasksche.exe가 생긴다.

컴퓨터를 킬때마다 tasksche가 생기는데 여러군대에 박아둡니다

c드라이브에 intel에 숨긴파일이기떄문에 안보이고 숨겨진걸 보이게 만들어서 생깁니다.

제어판-> 관리도구 -> 서비스에서 서비스가 추가된 두개를 체크합니다.

yvwe~~~~

microsoft security center~~를 찾아봅니다.

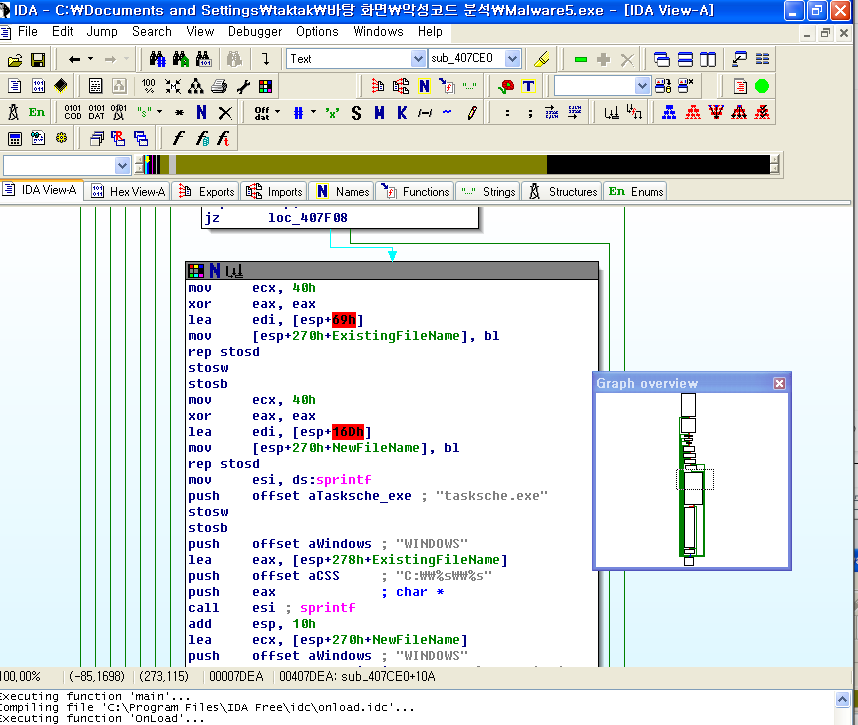

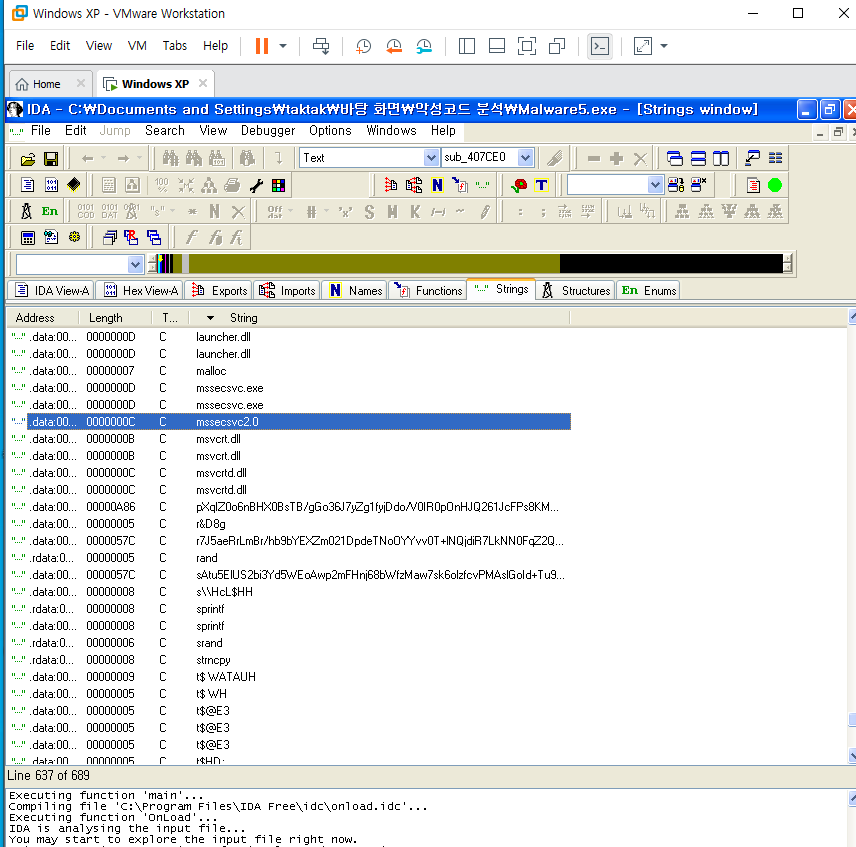

ida에 malware5를 실행시켜보면

tesche.exe를 찾았고

push tesckshe.exe로 메모리에 올려서 정의를 해주고

return 밑을 누르면

create file을 하게됩니다.

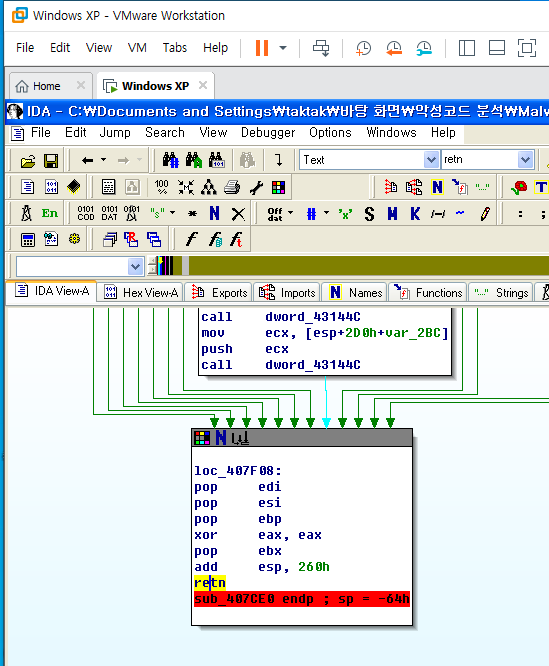

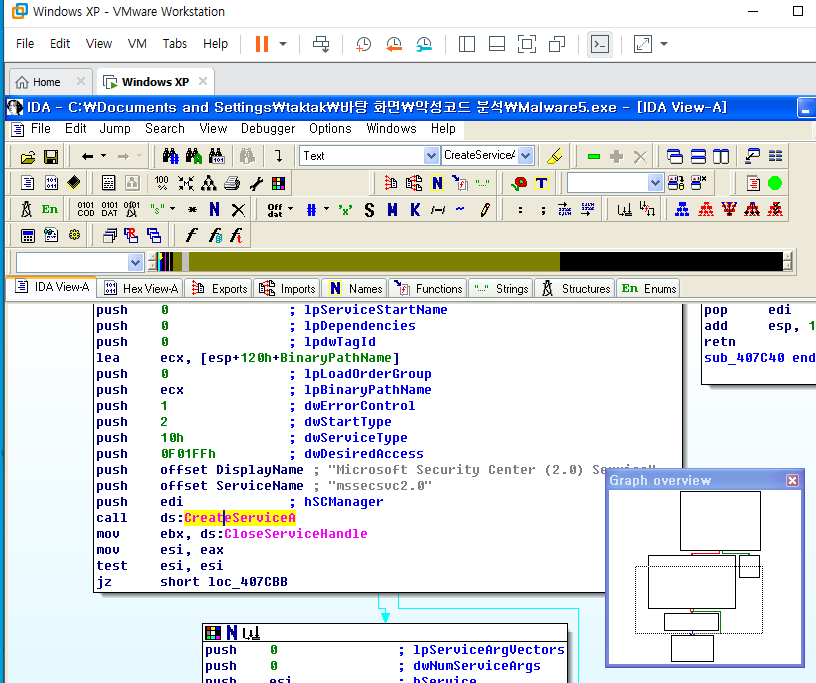

여기에 아까 그 서비스가 존재했습니다.

mssecvc

여기서 service를 생성을 한거 같습니다.

정의된 문자열을 누가참조하는지 그것을 중점적으로 보면됩니다.

▲ Ida 정적분석

- 시작하면 특정 url에 접속 가능여부를 확인한다. 접속이 안되면 왼쪽 분기점으로

이동해서 408090을 호출하고, 접속이 되면 다시 Winmain으로 이동

- 408090 : mssecsvc2.0 서비스를 등록

그리고 자식프로세스를보면

strings에서 t.wny라는 게존재하고 위치를 찾아서 갑니다.

파일이름을 offset filenae : "t.wny"로 메모리에 올리고

call로 함수를 실행하는데 더블클릭을해보면 create file을 합니다.

그니까 t.wncy라는 파일은

malware5 -> thshch.exe-> t.wncy 처럼 파생이된다고생각하면됩니다

e.wnry는 보면 fopen,fread fwrite fclose로 파일을 생성하고 닫고 그런겁니다.

pestrudio를 실행해서

taskche.exe를 넣어보는데 이것을 동적으로 분석하는 프로그램입니다.

resource(PKZIP)라는 눈에띄는 것이 존재하고 파일이 존재합니다.

tesksche안에 또 zip 파일이 존재한다는 것을 알수도 있는것 입니다.

끄집어내는것은 PKZIP을 누르고 우클릭으로 그냥 DUMP를 누르면됩니다.

(확장자를 ~.ZIP으로 저장합니다)

저파일을 보니까 malware5 -> thshch.exe-> t.wncy 처럼 파생이된다는게아니라

malware5 -> thshch.exe 여기에서 파생되어

PKZIP이 생성이되고

PKZIP에서 -> 여러가지 t.wncy,e.wbcy등 여러파일들이 파생대서 나온다고 생각이 됬습니다.

▲ PEStudio 동적 분석

- Malware5를 PEStudio로 열면 실행파일(taskche.exe)이 숨어 있다

(resource - R - exe로 덤프)

- taskche를 다시 PEStudio로 열면 PKZIP 파일이 숨어 있다(resource-XIA-zip dump)

- zip 파일의 패스워드는 taskche.exe에 숨어 있다(WNcry@2ol7)

ida로 taskche.exe를 열었을떄 4010fd쪽에있다.

▲ WannaCry 생성파일 분석

b.wnry – 복호화 안내 이미지 파일. 확장자를 png로 바꾸면 확인 가능

c.wnry - .onion 비트코인 접속 주소리스트 (tor브라우저 암호화를 지원하는 브라우저)

r.wnry – 결제 안내 Q&A 평문 파일 노트패드로 연다

s.wnry – 윈도우 토르 실행관련 압축 파일

taskdl.exe – .wincrypt 검색 및 삭제

taskse.exe – wannadecryptro.exe 실행

u.wnry – 복호화 안내 UI 프로세스. exe로 바꾼다.

t.wnry - 암복호화 키

msg - 언어 설정 파일

이파일들 자세히 뭔지 볼려고 하려면

hex editor로 시그니쳐로 보면됩니다

그리고 모든지 못여는게 아니라 이것의 시그니쳐로 판단을 하면 됩니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 악성코드 분석 7 - 소니 픽쳐스 악성코드 (0) | 2021.02.08 |

|---|---|

| 악성코드 분석 6 - 3.20 hastati 악성코드 (0) | 2021.02.08 |

| 악성코드 분석 4 - dropper (0) | 2021.02.03 |

| 악성코드 분석 3 - packing (0) | 2021.02.03 |

| 악성코드 분석 2 - 통신 포트를 찾는 과정 (0) | 2021.02.03 |