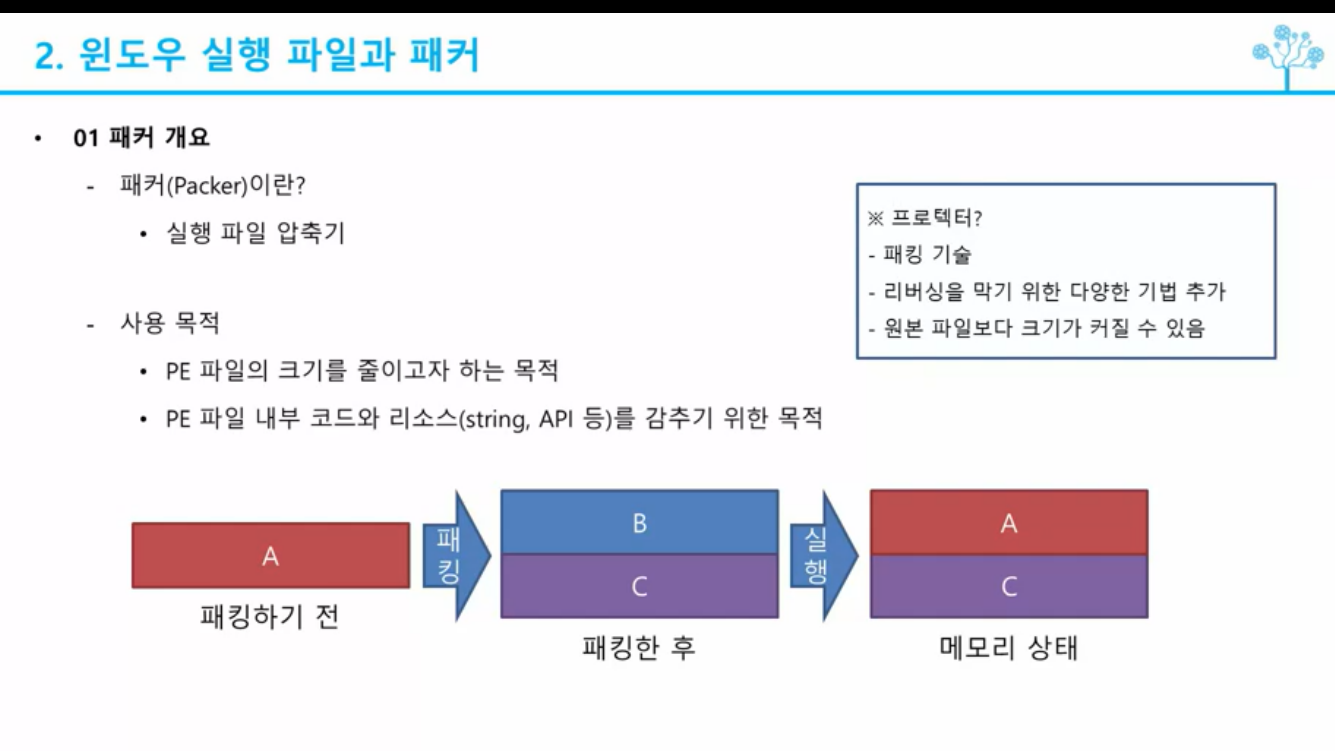

package 처럼 실행

소포를 보낼떄 패킹을 하는데 박스를 쌓아서 테이브를 하고 그러는데

패커도 그런작업입니다. 사람, 도구 같은 것입니다

실행파일을 패킹 해주는 애입니다.

exe파일 같은거의 크기를 줄이고자 할려고했었습니다.

pe 파일 내부 코드와 리소스(string, api 등)을 감추기 위한 목적을 가지고있습니다.

해킹등 코드 탈취같은것을 방지하기위해 패킹을 해놨다 예를들면 카톡 등

a가 b로 압축이되면 c는 압축을 해제하는 애입니다 -> 실행을하면 c부분에 실행이되고 A로 압축 해제가됩니다

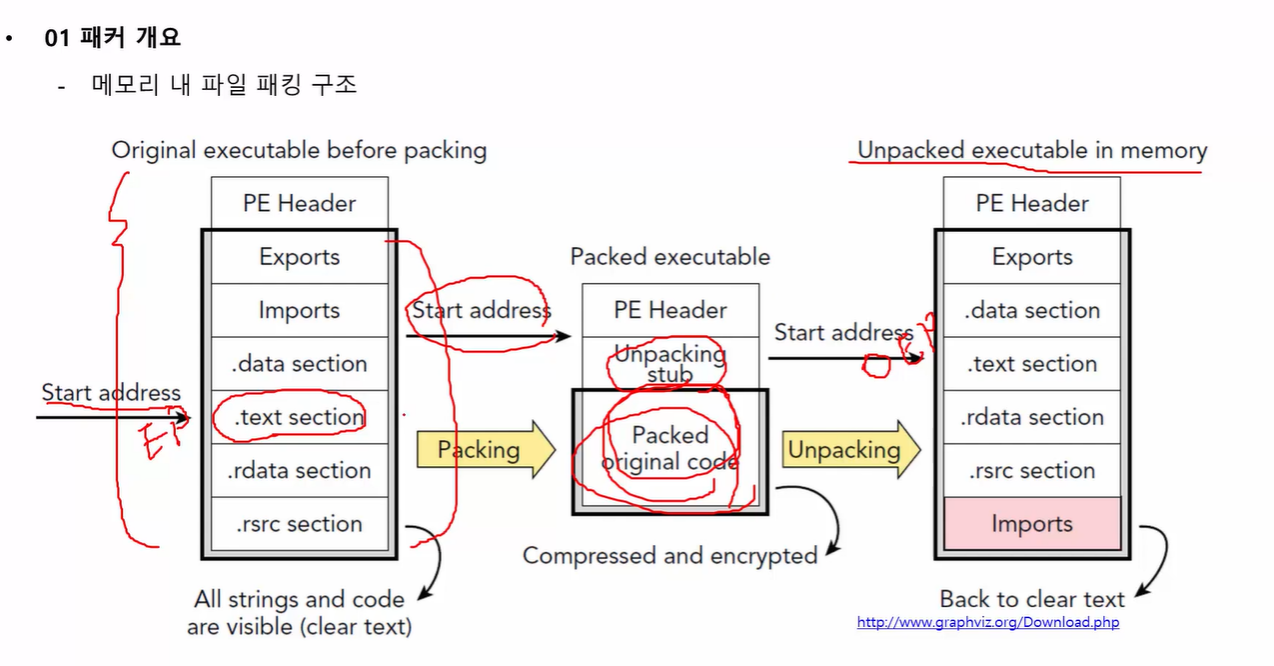

o'ep 즉 original Entrypoint(프로그램이시작하는부분 ->

A ->

패킹을 한뒤에는 다른 Entrypoint( 다른내용의 entrypoint) 를가진다 그래서 C 압축해제

-> 메모리상태에 위치했을때는 C 압축해제

A를 실행하기 특히 이때는 oep 와 동일하게 실행을 할수있게 됩니다.

저내용을 압축해서 -> paking ->Packed original code ->unpacked

start address 가 .tesct section 즉 ep로 되있는데

startaddress 가 unpaking stub로 바꼇습니다

->

그리고나서 메모리상에올라가게되면

unpacking을 하고난뒤하고난뒤에

packed original code를 실행한다음에

EP 로 점프를하면 OEP 라고한다.

일반적으로 패킹이되있으면 내부가 하나도 보이지가않습니다.

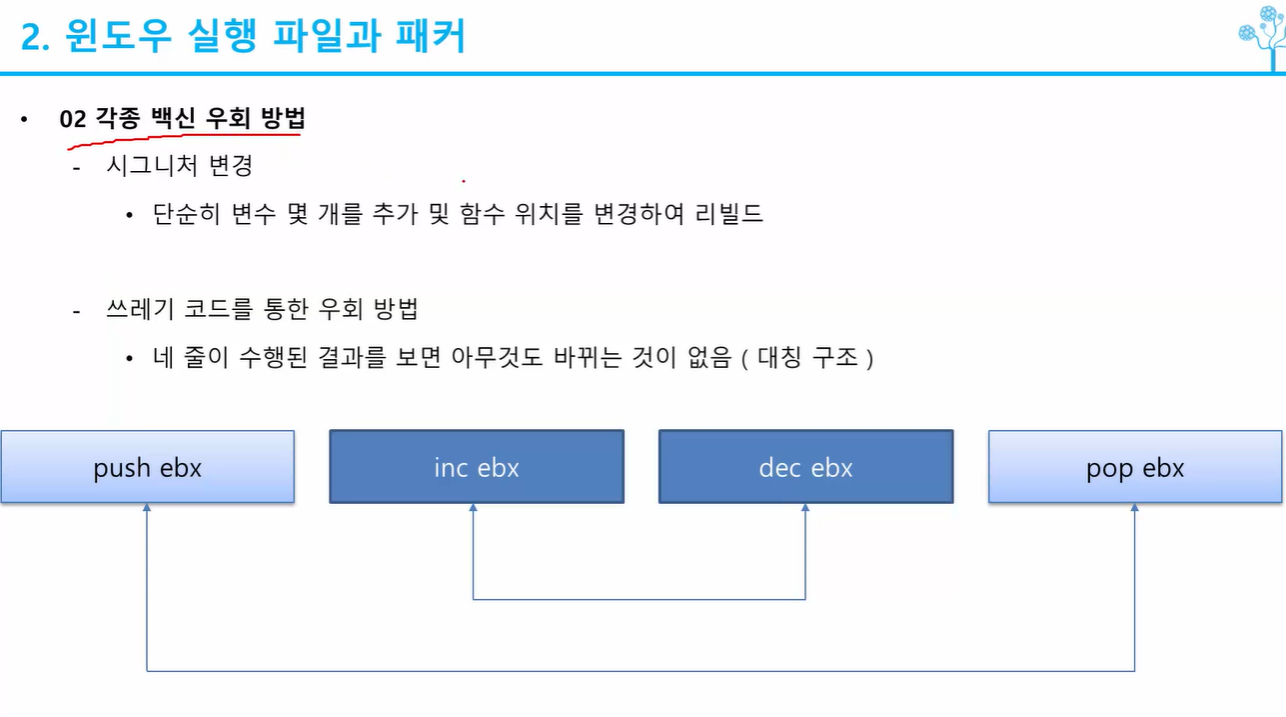

push EBX에있는 데이터를 스택에 저장하고

inc ebx ebx 값이 하나가 올라가고

dec ebx 다시 ebx값을 뺀다

pop ebx 기본 ebx 를 빼온다

결국 변경된게 하나도없다.

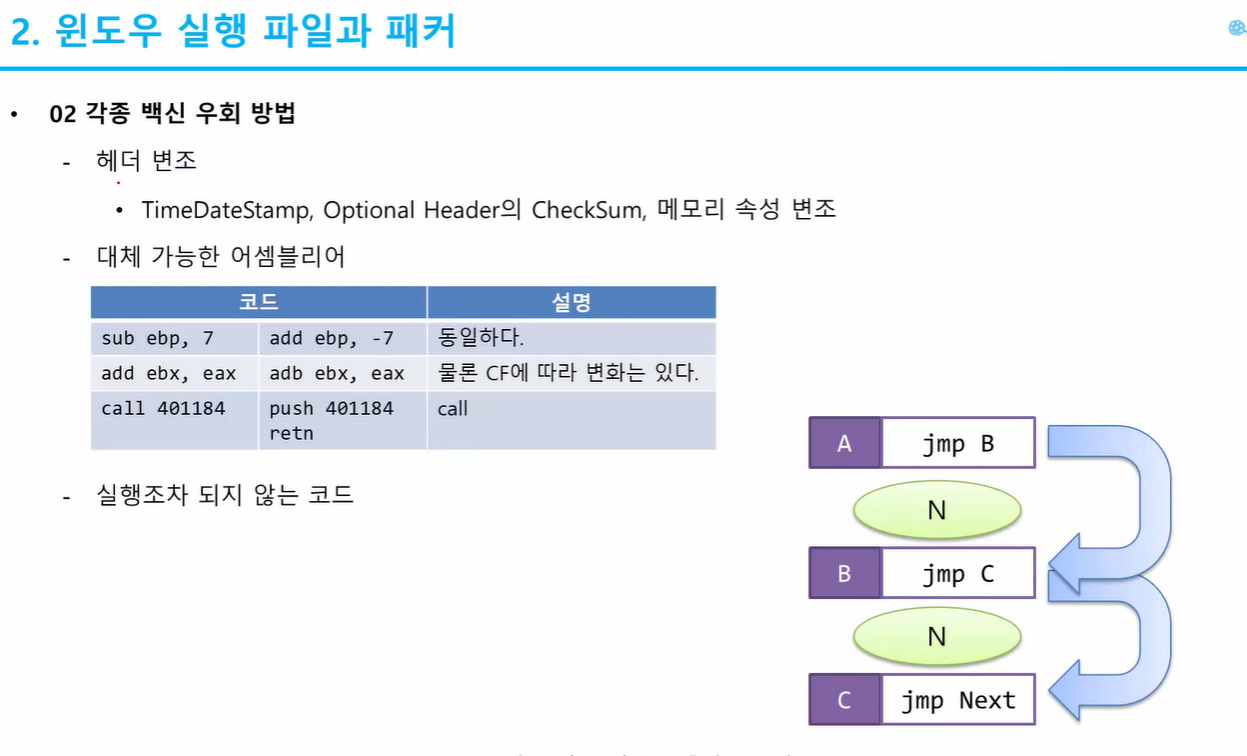

단순히 필드들의 값을 바꾸면 해쉬값이 바뀐다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 악성코드 분석 방법 및 기초 정적 분석 (0) | 2021.03.06 |

|---|---|

| upx 언패킹, 레나 듀토리얼 21번 (0) | 2021.03.06 |

| PE 파일의 개요 (0) | 2021.03.06 |

| 올리디버거 레나 듀토리얼 -1 (0) | 2021.03.06 |

| 올리디버거 (0) | 2021.03.06 |