어떤 바이러스를 분석하기를 시작합니다.

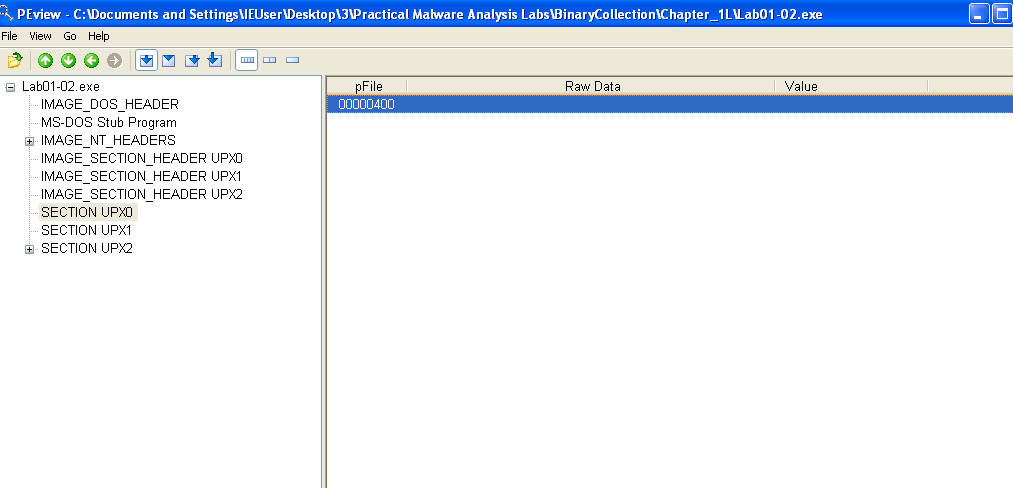

바이러스 파일을 현재 peview로 보니까

upx 로 패킹이 되있는거같다.

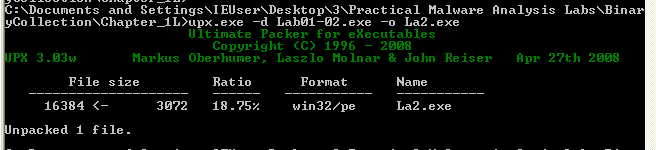

그래서 unpacking을 진행합니다

unpacking이 성공적으로 진행됬고

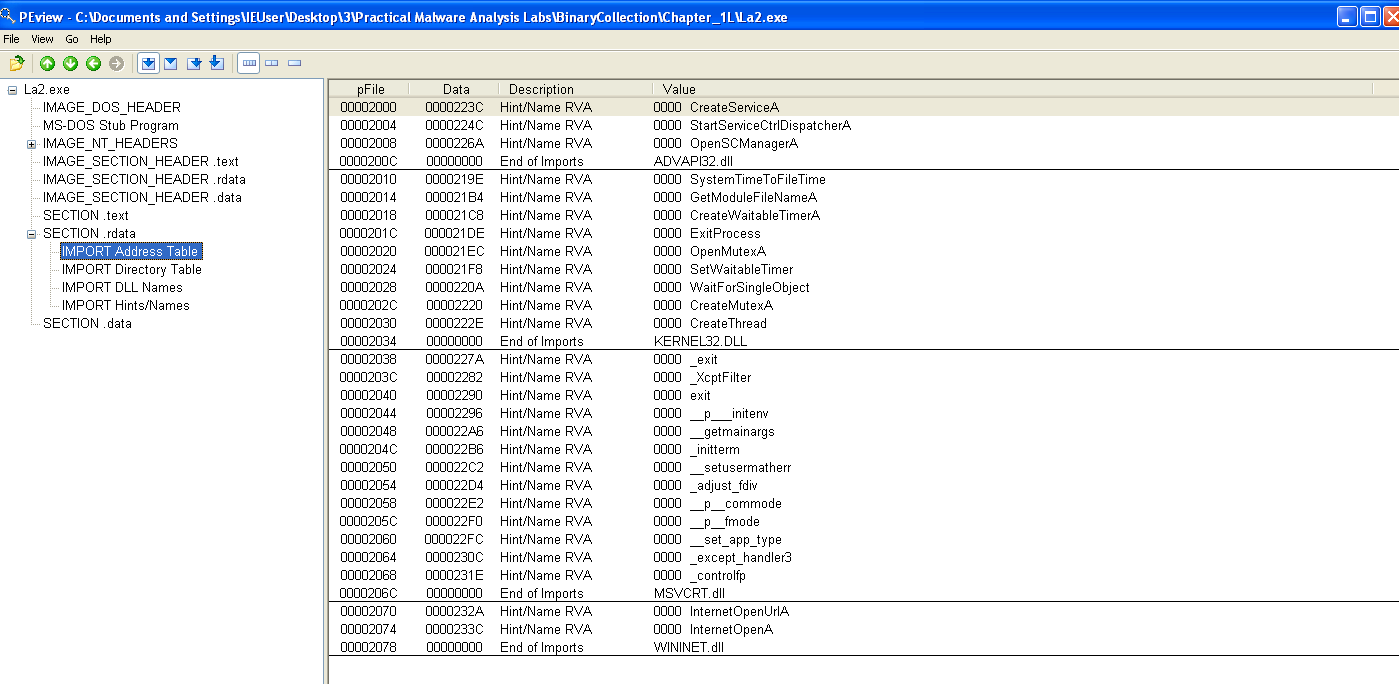

이제 peview 로 다시import를 봅니다.

잘보니까 이제 구조가 잘보입니다.

Advapi32.dll

서비스관리자나 레지스트리 ,자동시작 프로그램에

크게 관여 하기때문에 악성코드가 이것을 다루고있으면 주의깊게 봐야한다

자동실행 메커니즘을 가지고있기때문이다.

그리고

WaitForSingleObject 라는 의미가 있는것을 보고

지정된 개체가 신호 상태가되거나 시간 제한 간격이 경과 할 때까지 기다리는 행위가 있을거라고 유추해보고

근데 이상하게 KERNEL32.dll이

kernel32.dll일텐데 대문자로 진행이되있다.

먼가 이상한 낌새가있습니다.

CreateThread

호출 프로세스의 가상 주소 공간 내에서 실행할 스레드를 만듭니다.

그리고

KERNEL32.dll

근데 이상하게 KERNEL32.dll이

kernel32.dll일텐데 대문자로 진행이되있다.

먼가 이상한 낌새가있습니다.

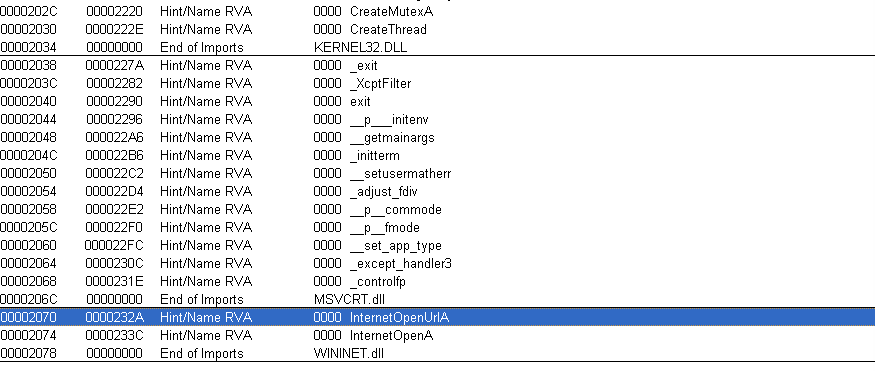

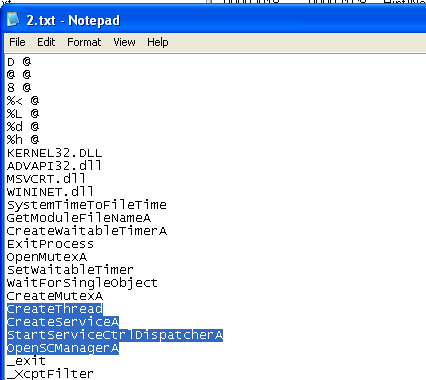

internetOpenUrlA

제일 의심가는 것이 바로 이것

완전한 FTP 또는 HTTP URL로 지정된 리소스를 여는 것이 들어가있다.

InternetOpenA

응용 프로그램의 WinINet 함수 사용을 초기화합니다.

WINNET.dll

이 위에있는 dll에 함수를 이용해 위에 것들을 진행한다고 생각합니다.

그러니까 결국 WINNET.dll 에서 함수들을 이용해 함수를 초기화하고 특정 url 을 열어 파일을 전달하는

것일거라는 추측을 해봤습니다.

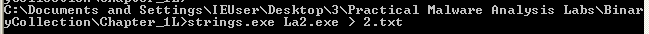

그래서 string.exe 파일로 문자열을 추출해보니

strings.exe La2.exe > 2.txt

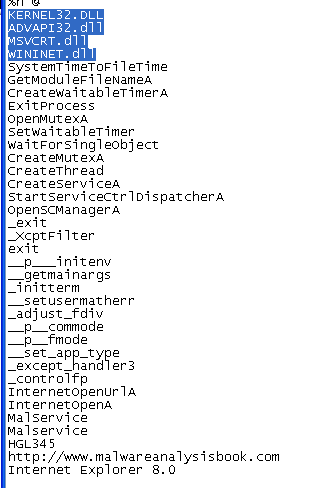

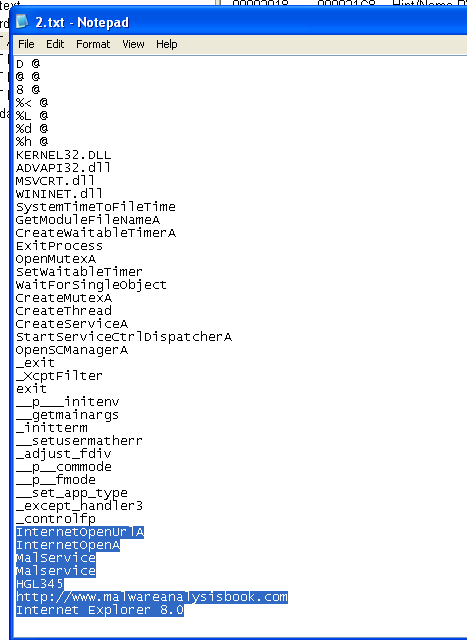

dll의 문자열이 들어가있고

호출 프로세스의 가상 주소 공간 내에서 실행할 스레드를 만든뒤에

StartServiceCtrlDispatcherA가 들어가있습니다

서비스 프로세스의 기본 스레드를 서비스 제어 관리자에 연결하여 스레드가 호출 프로세스의 서비스 제어 디스패처 스레드가되도록합니다.

어떤 서비스를 등록하고

OpenSCManagerA

지정된 컴퓨터의 서비스 제어 관리자에 대한 연결을 설정하고 지정된 서비스 제어 관리자 데이터베이스를 엽니 다.

internet explorer 8.0 버전에대한 내용이나오고

특히 http://www.malwareanalysisbook.com이라는 이라는 주소의

url 의 문자열이 들어가 있다는게 너무나 의심스럽습니다.

자 결론은

우리가 분석한 파일이

서비스,레지스트리, 자동실행에 관여하는

dll이 포함되어있으며

internetexplorer 8.0을 이용하여 url 로 유도하는 함수를 호출하여

저 사이트에 들어가게 만들어 파일을 다운받을 게 아닐까 라는

기초 정적분석을 해봤습니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 기초 동적 분석 (0) | 2021.03.07 |

|---|---|

| 기초 동적 분석 도구 (0) | 2021.03.07 |

| 기초 정적 분석 실습 -1 (0) | 2021.03.06 |

| 악성코드 분석 방법 및 기초 정적 분석 (0) | 2021.03.06 |

| upx 언패킹, 레나 듀토리얼 21번 (0) | 2021.03.06 |