windows api

api는

application programing interface

사용자가(프로그래머가) 프로그래밍을 할떄 os 에서 자원을빌려옵니다.

그래서 자원을 프로그래밍을 할때 인터페이스를 제공해주는 함수들을 api라고 부릅니다

파일을 읽는다던지 소켓을 연다던지 os상에서 해줘야하긴한다. 원래는

일반적으로 os에 api기능을 빌려서서파일을 만들거나 소켓을 만들거나 프로세스를 만들거나 과정을 거칩니다.

악성코드도 윈도우 운영체제에서 돌아갈려면 윈도우에서 제공하는 api를 써야한다..

윈도우 api를 알면알수록 분석하기가 편해진다.

윈도우 api를 쓸때 빌린다는 말을 썻는데

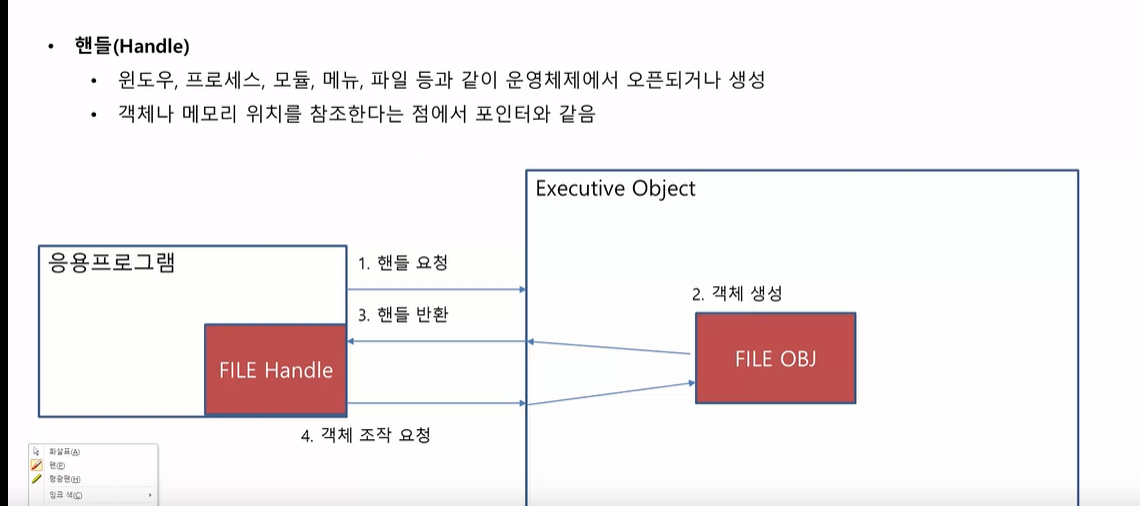

그빌리는애가 핸들입니다.

Executive object 는 os의 kernel에 위치한애다

모두 커널안에서 오브젝트를 관리하고있다.

process, socket등

우리가 응용프로그램에서 c.c++로 프로그래밍을할때

프로그래밍을해서 어떤 파일시스템의 파일을 읽으려고할때 Executive object에게

권한을 요청하는 이것을

핸들요청이라고합니다

응용프로그램은 반드시 커널을 거쳐서 파일시스템을 거치기때문에

file object는 Executive object 가 가지고있습니다 자기가

근데 이것을 제어할수 있는 권한을 주는게 파일 핸들 이고

핸들 반환을 해줍니다.

다룰수있는 자동제어 핸들같은 것을 주는것이고

이걸로 객체 조작 하다가 다쓰고나면 close함수를 써서 핸들을 닫아줍니다

Executive object도 이걸로 마무리하고 오브젝트를 해제합니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 네트워크, dll, 스레드 등 (0) | 2021.03.07 |

|---|---|

| 자동실행 레지스트리 (0) | 2021.03.07 |

| 고급 정적 분석 - ida (0) | 2021.03.07 |

| 고급 정적 분석 아이다활용 (0) | 2021.03.07 |

| 기초 동적 분석 (0) | 2021.03.07 |