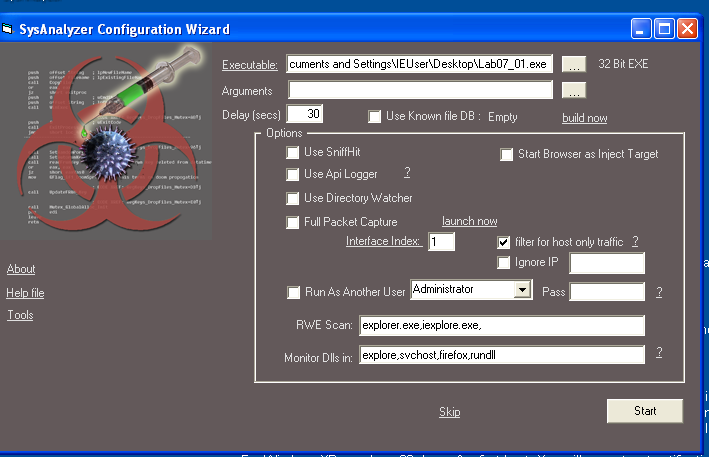

sysanalyzer 다운로드를 하기

동적분석 도구인 sysanalyzer를 사용하자.

아무것도 누르면 안된다

만약 누르게되면 sysanalyzer가 전부판단을해서 정확한 분석이 이뤄지지가않습니다.

그래서 시간동안 아무것도 누르지 말기

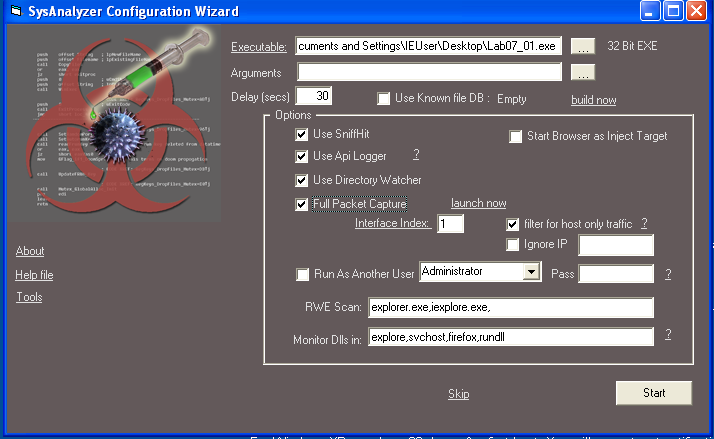

실행시간은있지만 잘보면 End가 없다

이게무슨의미냐면 아직 실행중이라는의미입니다.

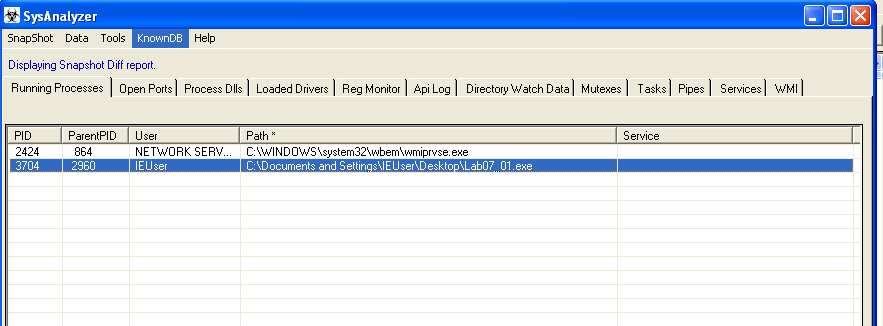

pid 3704 가 IEUser의 권한을 가지고 실행했다.

여기를 잘보면 포트가 열렸었는지도

확인을할 수가있습니다.

포트를 4개를 열었었고 정황이보입니다.

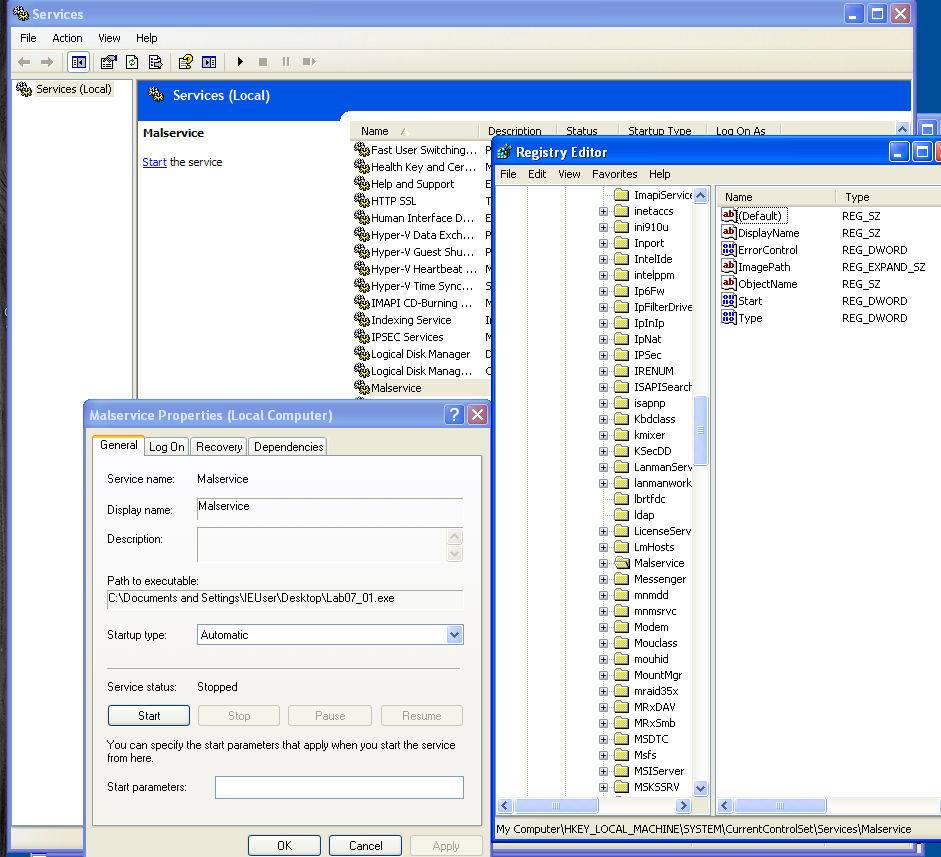

그리고 Reg Monitor에서는 레지스트리가 변경된 상황이보입니다.

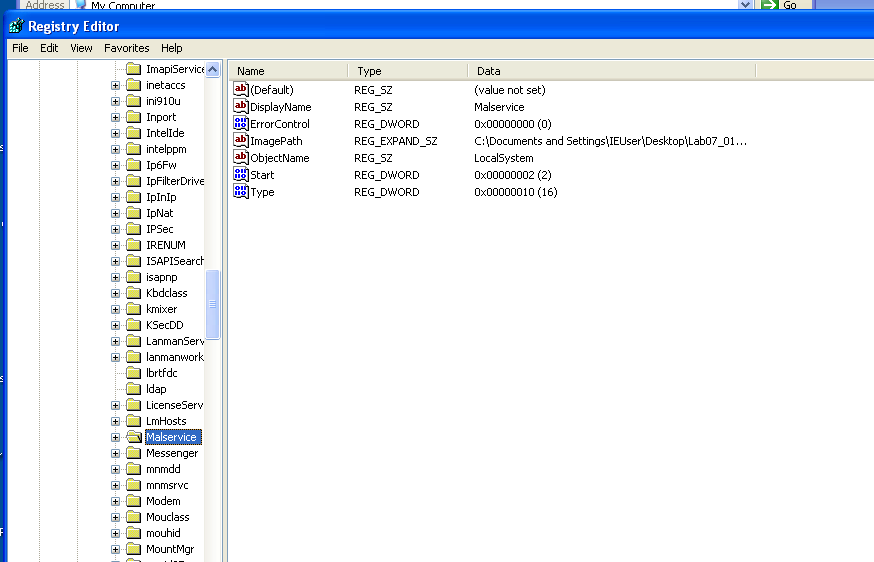

실제로 등록이 되서

이곳을 뭐하는 경로인지 알아보니 서비스 의 등록결로였습니다.

그리고 실제로 서비스가 등록이 된것이

여기에서도 확인을 할 수가 있엇습니다.

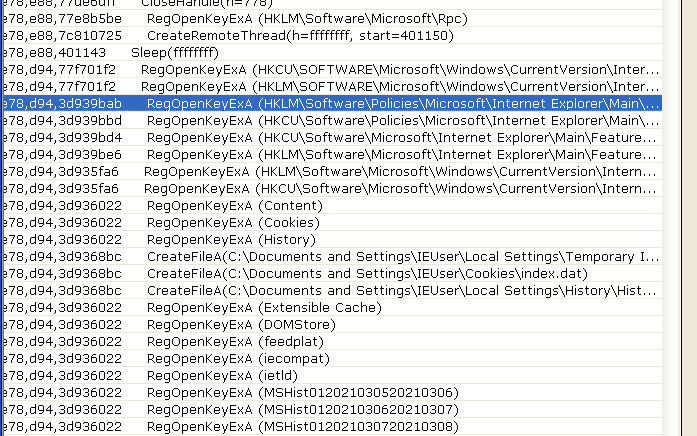

api log를 보니

service current 레지스트리쪽을 건들이는 것도 알수가있고

mutex도 등록하는 것을 알수가있습니다.

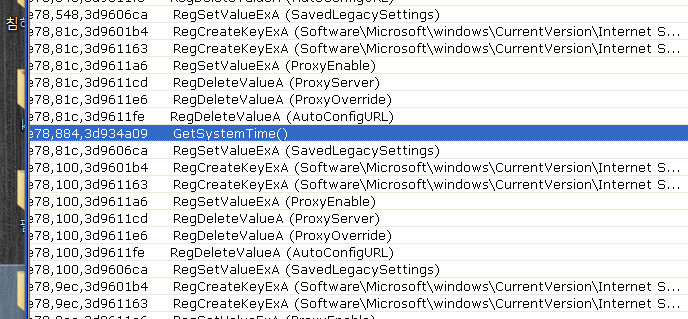

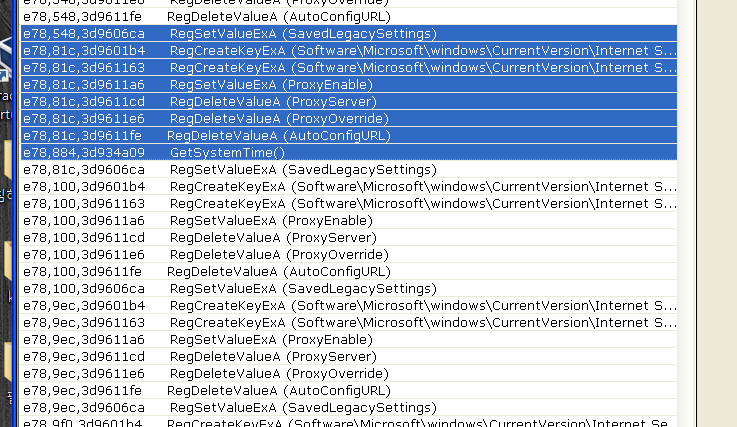

api함수들의 흐름을 보여주고 잇습니다. 어떻게쓰고있나.

sleep함수, internetexplore에관한것도나오게되고

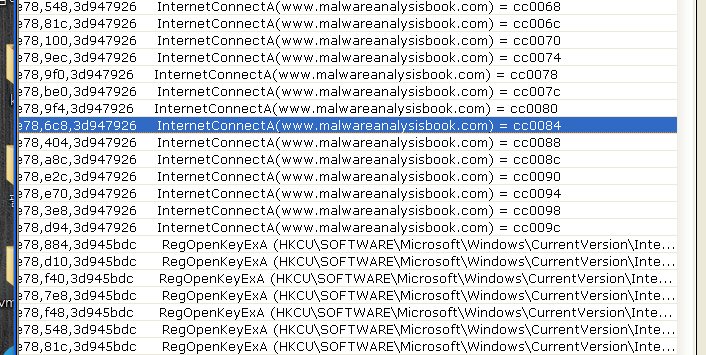

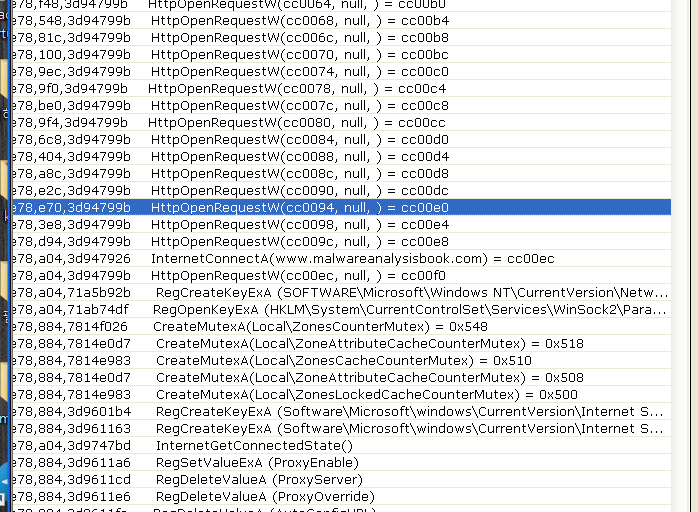

인터넷 연결작업과

http 요청작업도 있으며

system의 시간을 얻는것도 보입니다.

그리고 같은 질의가 계속 반복되고

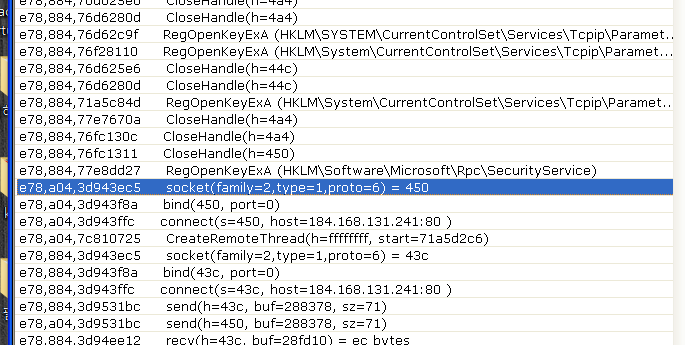

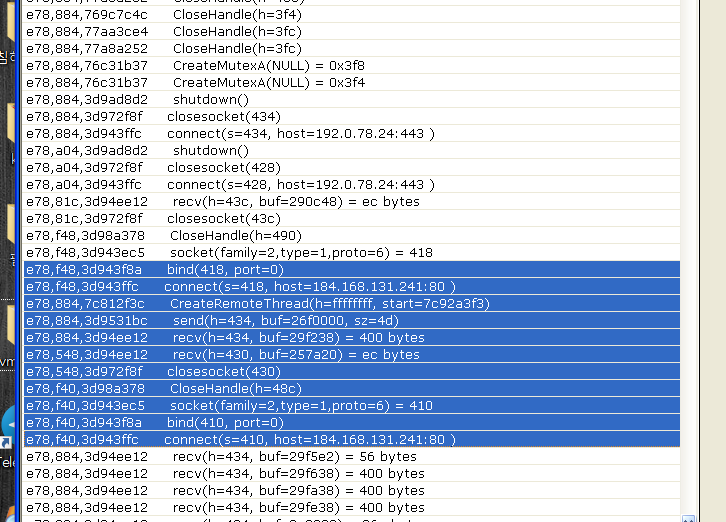

여기를 잘보면 socket 관련 소켓관련내용도 볼수가 있었습니다.

bind하는 내용도나오고

인터넷 관련 함수가 많이보입니다.

directory watch data를 보면

internetexplorer 관련 내용이 보인다는 것을 알 수있습니다.

mutex에서는

같은 pid 가 만든 내용이 많이 나와있고

HGL345 말웨어쪽에 중복실행을 방지하기위해 등록을 한거같습니다.

윈도우 XP 와 관련된 서비스라 그렇게 중요하지는 않은 것 같습니다.

프로그램은 동작이 잘되는 것을 보고 잘 실행되는 것을 알수있습니다

그래서 다음에는 더 상세히 보기시작합니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| c로 컴파일된 악성 코드 1 - 기초 정적 분석 (api 위주) (0) | 2021.03.11 |

|---|---|

| 연습 샘플 분석 - 3 - 고급 정적 분석 (0) | 2021.03.07 |

| 연습 샘플 분석 - 1 기초 정적 분석 (0) | 2021.03.07 |

| 네트워크, dll, 스레드 등 (0) | 2021.03.07 |

| 자동실행 레지스트리 (0) | 2021.03.07 |