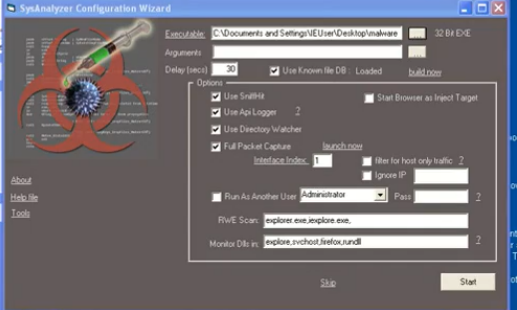

sysanalyzer 사용

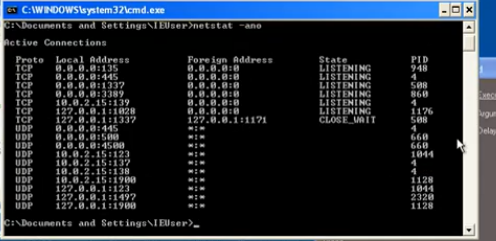

netstat -ano

만약 이 포트번호 1337이 열려있다면 현재 이백도어가 작동중인 것이기 때문에 pskill을 해야한다.

pskill -t 508 을 하면 508의 pid가 죽는다.

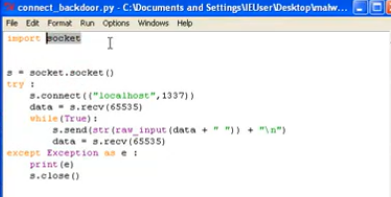

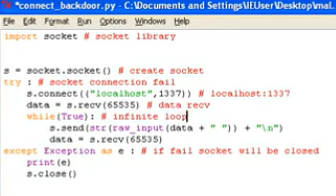

소켓 관련된 라이브러리

엔터를 넣어야지만 동장되고 cmd가 시작될떄시작된다.

cmd 에 어떤 명령어를 쳤을때 그 데이터를 받고 그데이터를 보낸다고 생각하면 된다.

계속해서 무한루프를 하게된것이고 소켓을 만약 닫지못하게되면 닫는것이다.

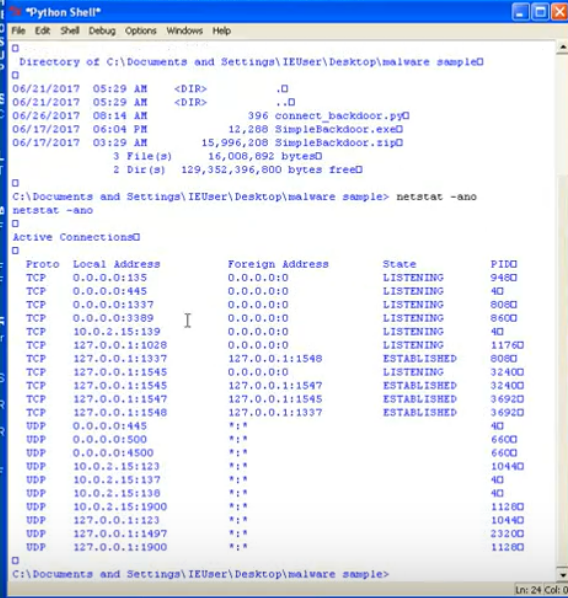

실제로 이렇게 백도어를 실행했을때 이런 문구가 사용이가능하다.

=========================================

sysanalyzer 사용

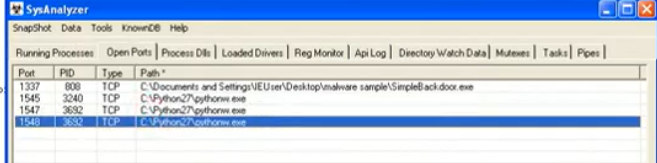

sysanalyzer를 실행했더니

cmd 창과 simplebackdoor가 실행하고있다

cmd 의 부모 pid 가 808 이고

simplebackdoor의 pid가 808이므로

simplebackdoor가 cmd 를 실행시켰다 라고생각하면됩니다.

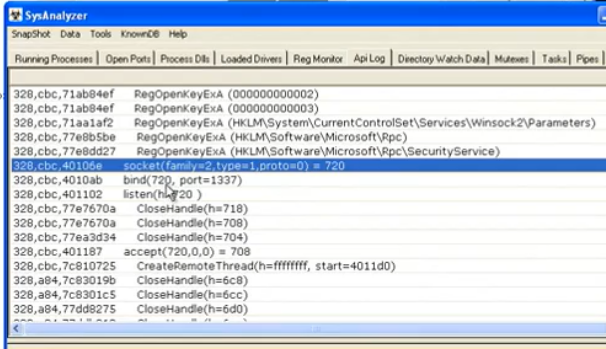

1337 포트를 만든것도 확인할수있었고

python밑에는 클라이언트의 것이라 상관이없다

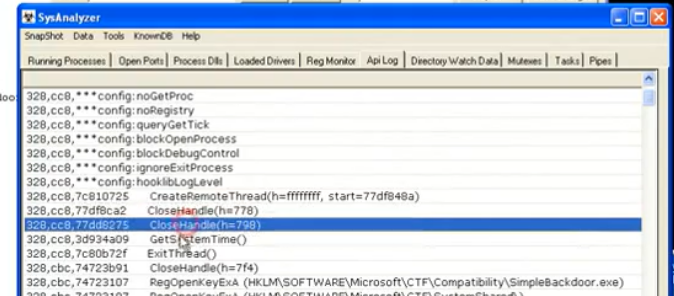

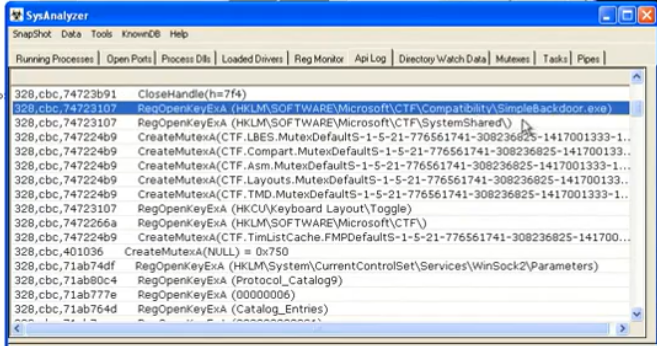

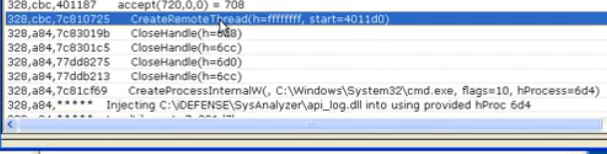

그리고 레지스트리도 만들기도하고 쓰레드를 만들기도 하고있습니다

레지스트리를 만든것은 simplebackdoor 프로그램이 이런식으로 만든것이아니라

프로그램이 동작하기위해서 윈도우가 만들었다고생각하면될거같다

또한

CreateMutexA를 하고있다.

socket -> bind -> listen이 진행된다.

소켓프로그래밍

accept 가 수락을하는 즉 클라이언트로부터 요청이들어오면 수락입니다.

클라이언트와 통신이 시작되는 지점

수락을하고난뒤 쓰레드를 만들고있습니다.

send 로 데이터를 보내고 그런것도 알수있었습니다.

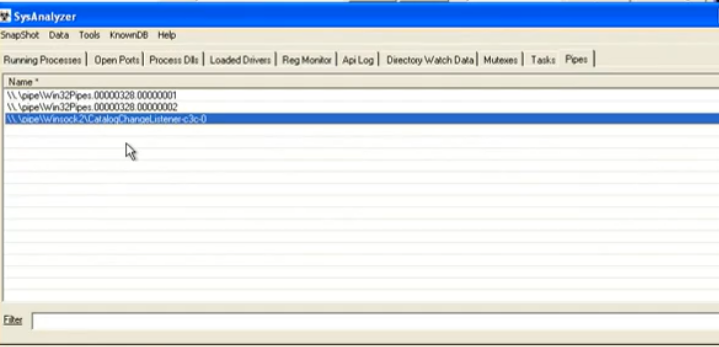

directory Watch Data 는 디렉토리가 변경됬을때 변경 사항을 알려주는 것인데

내용이딱히없고

두개의 pip 와 소켓도 하나 생성한 것을 알 수있다.

'악성코드 및 포렌식' 카테고리의 다른 글

| mono 방식 game 해킹 시작.. (0) | 2021.03.13 |

|---|---|

| c로 컴파일된 악성 코드 3 - 고급 정적 분석 (0) | 2021.03.13 |

| c로 컴파일된 악성 코드 1 - 기초 정적 분석 (api 위주) (0) | 2021.03.11 |

| 연습 샘플 분석 - 3 - 고급 정적 분석 (0) | 2021.03.07 |

| 연습 샘플 분석 - 2 기초 동적 분석 (0) | 2021.03.07 |