기초 동적 분석

sysanalyzer 를 사용한다.

우리가 실행 한 파일은 1초만에죽고 pvchost.exe가 실행됬다.

프로세스는 이것이 있고지금

ppid가 648 입니다.

즉 ppid가 맞지가않으니까 여기서실행이된게아니라 연관이없다

1724가 포트4개를여는것을 알 수있다.

dll이 실행이될때 svchost.exe가 실행이됩니다.

이것이중요한데

svchost 는 dll을 저기에 넣고실행을하는거

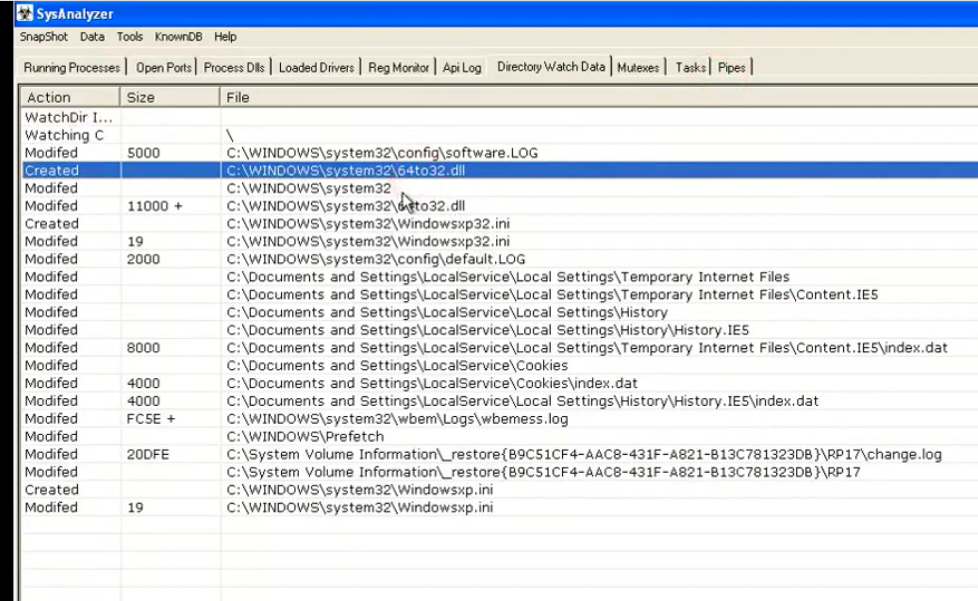

64to32로 변경이됬습니다.

서비스 64to32가 등록이됬고

64to32.dll이 생성이됬고

사이즈 자체가 큰걸 알수 있다.

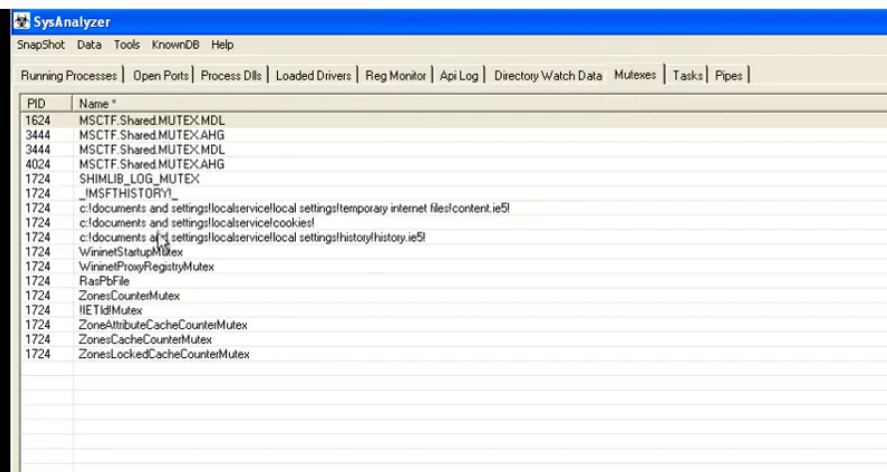

뮤텍스도 여러가지 생성이됬지만 볼만한 것은 그렇게 많이 없었다.

pip가 등록이된것을 알 수있는데 net과관련된 것이있으니까 인터넷과관련된 것이라는것을 추출

64to32.dll을 만들었다는 것

레지스트리를 통해서 서비스 64to32 가 등록이됬다는 것을알 수있다.

create mutex에대한정보가 나온다

이게 프로세스가 hiding이 되있는데

hiding 된것을 탐지하는 것같기도하다

프로세스가 중간에 어떤게 실행되는지 확인하는 내용인거같다.

여기서 프로세스를 실행하기도 한다.

create remote thread 정도 중요하다

시스템디렉토리에 64to32.dll 을만들고 그걸 서비스로 등록하고 서비스를 사용하는

svchost가 존재하면서 wbemcons.dll을 사용하고 네트워크 파이프를 이용하여 통신할 것이라는 것을 알수있다

'악성코드 및 포렌식' 카테고리의 다른 글

| 트로이 목마 악성코드 분석 - 4 (0) | 2021.03.28 |

|---|---|

| 트로이 목마 악성코드 분석 - 3 (0) | 2021.03.28 |

| 트로이 목마 악성코드 분석 - 1 (0) | 2021.03.28 |

| C언어로 트로이 목마 만들기 -droper 주요 api (0) | 2021.03.28 |

| c언어로 다운로더 만들기 (0) | 2021.03.28 |