2. bWAPP - HTML Injection - Reflected (POST)

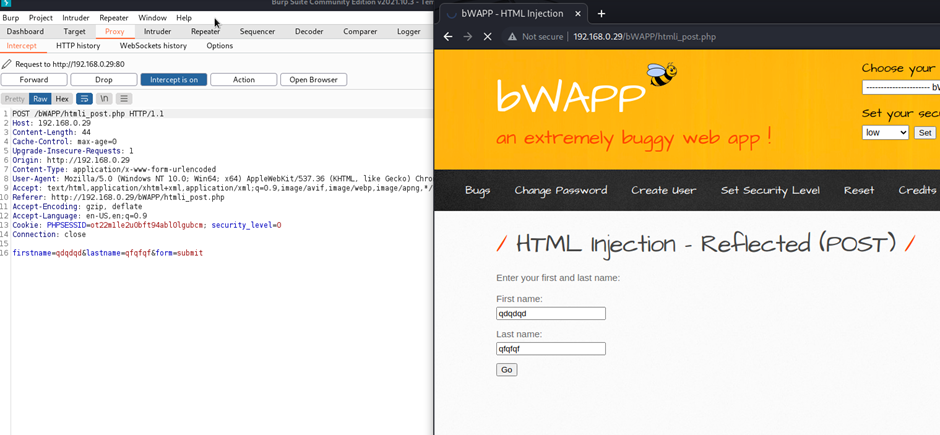

- Low 레벨 -

이번 레벨은 html injection post이다

vi htmli_post.php

소스코드를 한번 살펴보자

해당 소스코드도 관찰 결과 아무런 필터링이 진행되지않는다.

입력 값 -

First name: qdqdqd

Last name: qfqfqf

Burpsuite로 intercept한다.

입력 값을 html 코드를 이용해 주입한다.

- Low 결과 및 입력 값 -

First name: qdqdqd

Last name: <h1> qfqfqf </h1>

성공하였다.

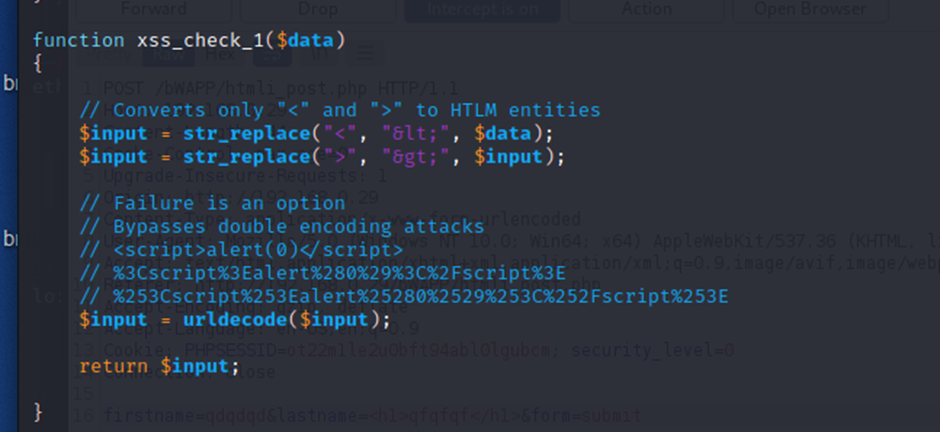

- Medium 레벨 -

POST 방식의 Medium 레벨도 GET방식의 MEDIUM 레벨과 마찬가지로 필터링이 진행되고있다.

vi htmli_post.php

vi functions_external.php를 열어보자

xss_check_1 함수를 이곳에서 정의하고있다.

그래서 인코딩을 진행하고 있으므로, 인코딩을 한번더하게된다면

Html injection 우회가 가능하다.

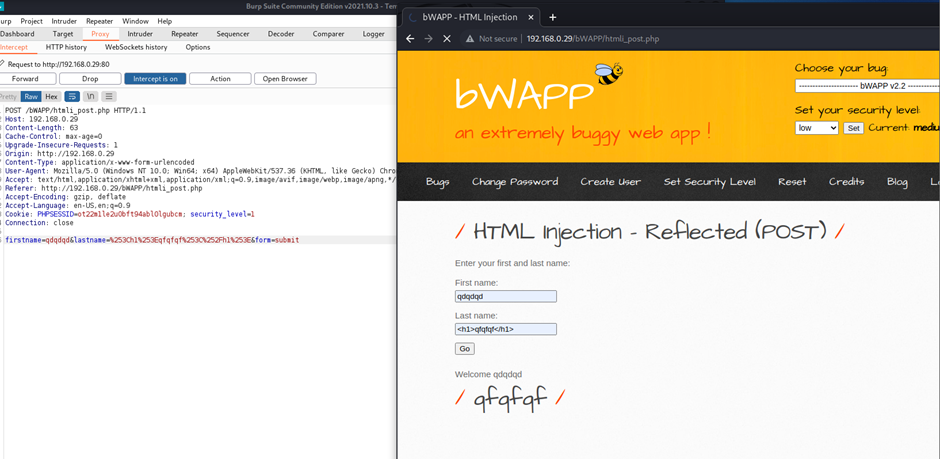

입력 값 -

First name: qdqdqd

Last name: <h1>qfqfqf</h1>

Intercept 값

First name: qdqdqd

Last name: %3Ch1%3Eqfqfqf%3C%2Fh1%3E

또한, post 방식에선 인코딩이 한번 진행 된 후에 post 방식으로 전달하고 있으므로,

해당 인코딩된 문자열을 인코딩을 한번더하여 진행한다.

%3Ch1%3Eqfqfqf%3C%2Fh1%3E

->변환 후

%253Ch1%253Eqfqfqf%253C%252Fh1%253E

- Medium 결과 및 입력 값 -

First name: qdqdqd

Last name: %3Ch1%3Eqfqfqf%3C%2Fh1%3E

성공하였다.

HIGH 레벨

HTML injection이 get 방식과 똑같이 미션클리어가 불가능하다.

'Web hacking' 카테고리의 다른 글

| bWAPP - 4. HTML Injection - Stored (Blog) (0) | 2022.01.25 |

|---|---|

| bWAPP - 3. HTML Injection – Reflected (Current URL) (0) | 2022.01.25 |

| bWAPP - 1. HTML injection - Reflected (GET) (0) | 2022.01.23 |

| 웹 해킹 실습 - bWAPP 설치 (0) | 2022.01.23 |

| owasp 실습(bwapp) -10 (Unrestricted File Upload -high) + Remote & local file lnclusion (RFI/LFI) (0) | 2020.12.08 |