기초를 다듬기위해 hackerschool ftz를 진행중

trainer2

linuxer

trainer3

computer

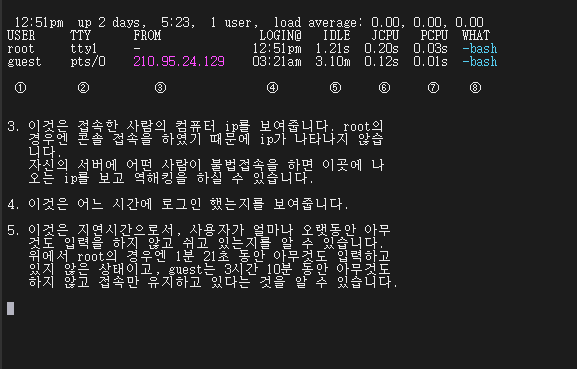

[trainer3@ftz trainer3]$ w

08:45:32 up 2:56, 3 users, load average: 0.00, 0.00, 0.00

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

root tty1 - 5:50am 2:54m 0.03s 0.03s -bash

trainer1 pts/0 192.168.248.1 7:15am 1:29m 0.00s 0.00s -sh

trainer3 pts/1 192.168.248.1 8:45am 0.00s 0.00s 0.00s -sh

[trainer3@ftz trainer3]$

tty 콘솔

pts 터미널

trainer 4

mungguta

trainer 4

trainer 5 goodluck

rpm -qa 설치된 패키지 정보확인

cat /proc/cpuinfo

trainer6

coffee

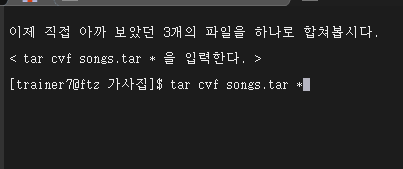

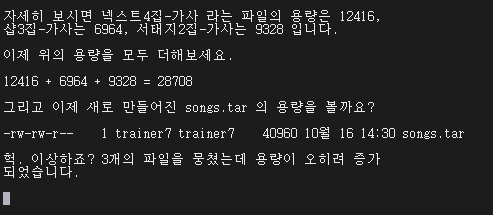

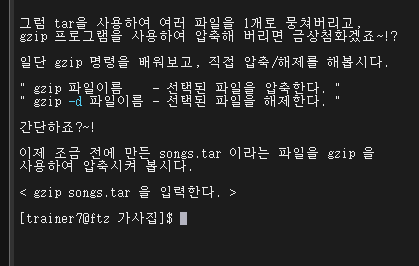

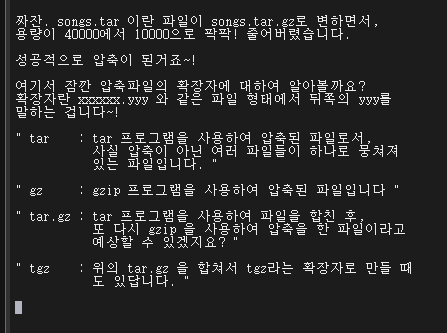

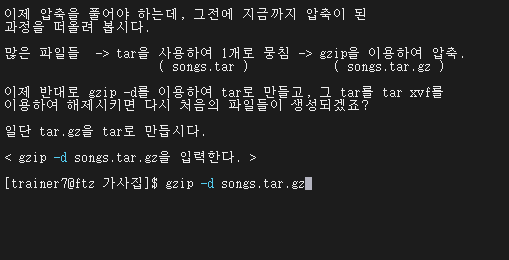

trainer7

to the top

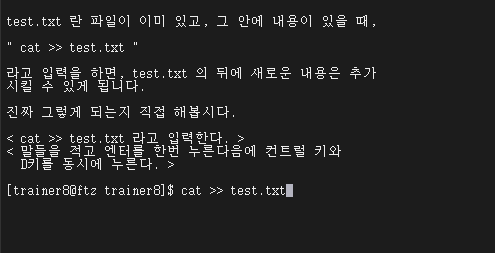

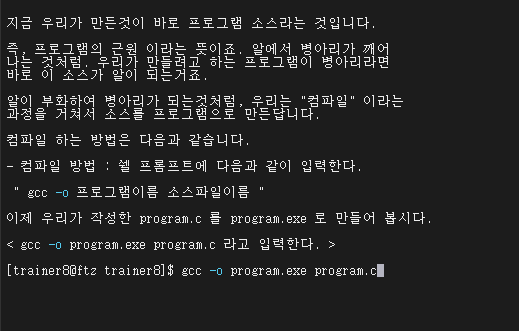

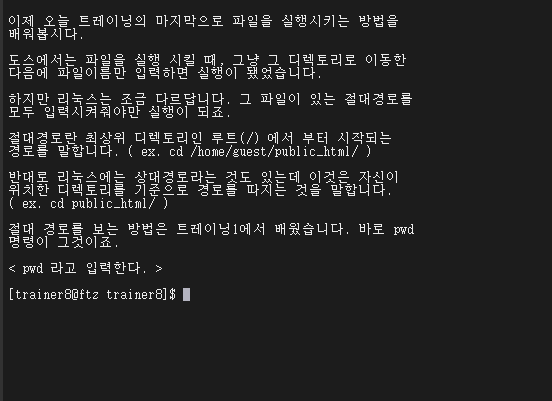

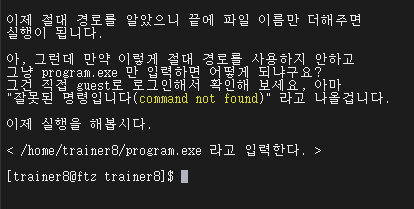

trainer8

passwd: player

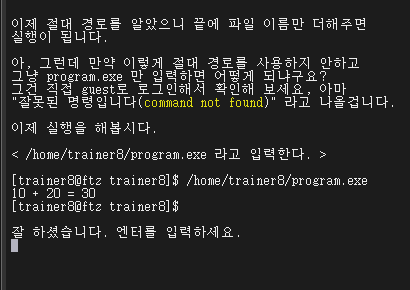

int main(){

int a=10,b=20;

printf("10 + 20 = %d" , a+b);}

gcc -o program.exe program.c

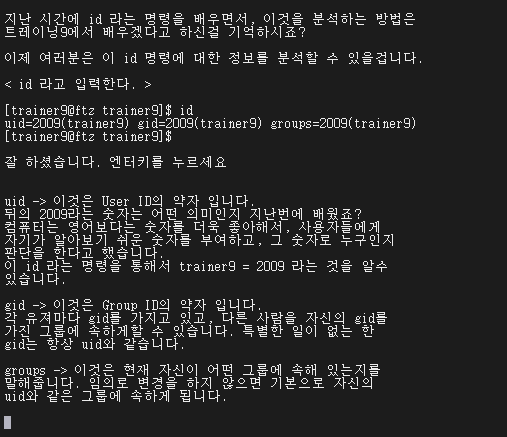

trainer9

programming

마지막 trainer10

비번은

best!

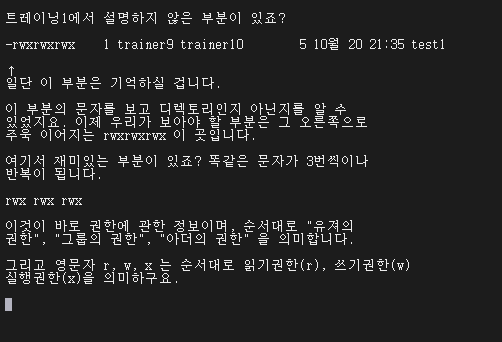

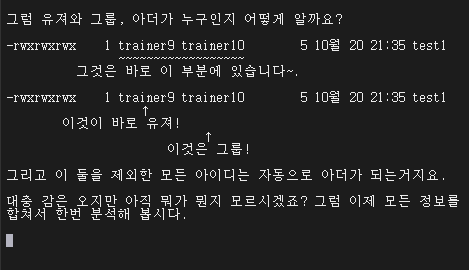

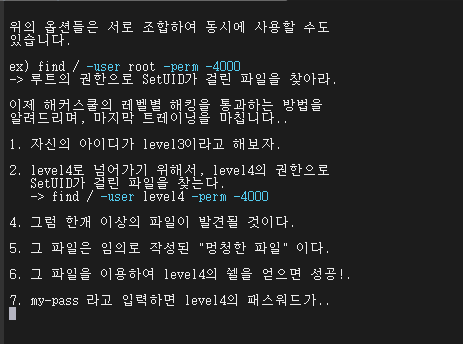

setuid 관련

ls -al /usr/bin/passwd

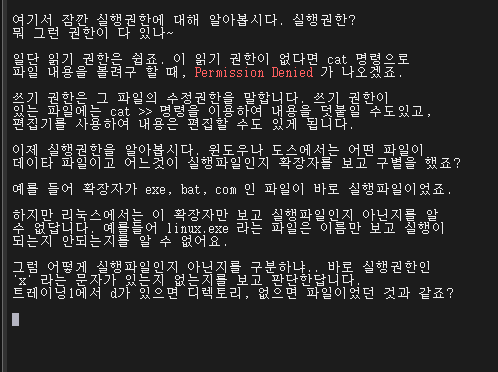

s 가 setuid

x실행권한이 있어야할 부분에 s가 들어가있음.

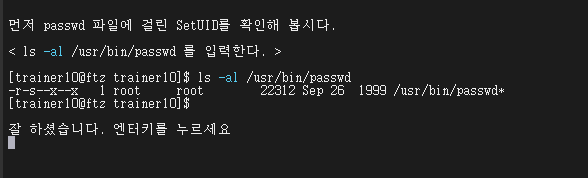

find / -perm -4000

setuid가 걸린 파일을 찾음

-perm

-name

-user

-group

ftz trainning을 완료했다.

hackerschool ftz trainning 을 진행했다. 출처 해커스쿨 ftz 이미지파일

'시스템 해킹' 카테고리의 다른 글

| HackerSchool FTZ - 2 (0) | 2024.05.23 |

|---|---|

| HackerSchool FTZ - 1 (0) | 2024.05.23 |

| 포멧스트링 버그 - 데이터쓰기 (0) | 2024.05.19 |

| 포멧 스트링 버그 읽기 (0) | 2024.05.19 |

| Protostar - stack 7 ROP (0) | 2024.05.19 |