volatility -f <이미지> imageinfo

volatility_2.6_win64_standalone.exe -f .\cridex.vmem imageinfo

cridex 메모리파일의 운영체제를 확인함

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 pslist

은

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 pslist >> pslist.log

pslist -> 시간 순서대로 출력

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 psview >> psview.log

psscan -> 숨김 프로세스를 볼 수 있다

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 psxview >> psxview.log

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 psscan >> psscan.log

pstree -> PID, PPID 기반으로 구조화해서 보여줍니다

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 psxview >> psxview.log

psxview -> pslist, psscan을 한눈에 볼 수 있음.

False가 나오면 숨은 프로세스일확률이있음.

psxview

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 cmdline

커맨드 라인을 확인하니 뜬금없게 어도비 관련해서 실행파일이 나온다 악성코드일 확률이 매우높다

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 filescan >> filescan.log

로

reader_sl.exe 파일을 찾는다.

0x00000000023ccf90 1 0 R--rwd \Device\HarddiskVolume1\Program Files\Adobe\Reader 9.0\Reader\reader_sl.exe

0x00000000023ccf90 이부분을 복사하여 덤프파일해보자.

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 dumpfiles -Q 0x00000000023ccf90 -D .\files\ -n

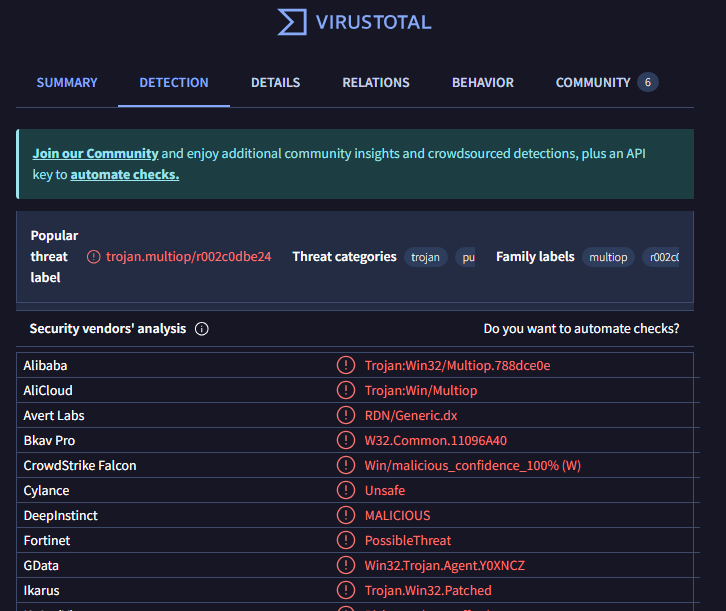

virustotal에서는 바이러스가 되지않으니

이 파일은 바이러스가 아니였다.

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 procdump -p 1640 -D .\files\

하지만 실행중인 프로세스를 통해 파일을 덤프해 확인해보면 바이러스가 맞았었다.

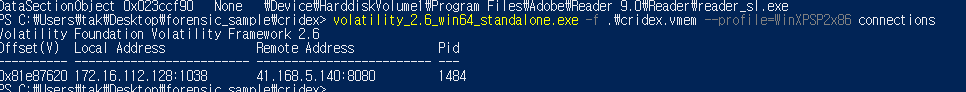

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 connections

Offset(V) Local Address Remote Address Pid

---------- ------------------------- ------------------------- ---

0x81e87620 172.16.112.128:1038 41.168.5.140:8080 1484

하나만 나오고 제일 의심스러우니 이것을 pslist에 찾아보면

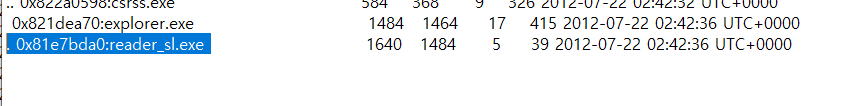

아까 본 reader. exe 의 pid 1640을 일단 다시 한번 확인해보니 reader_sl의 부모가 exploirer 엿다

이것을 메모리 덤프하여 dmp 파일로 변환을 하자.

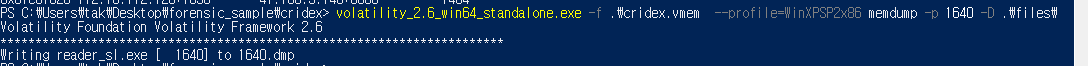

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 memdump -p 1640 -D .\files\

files는 저장 위치 pid 는 pid 주소

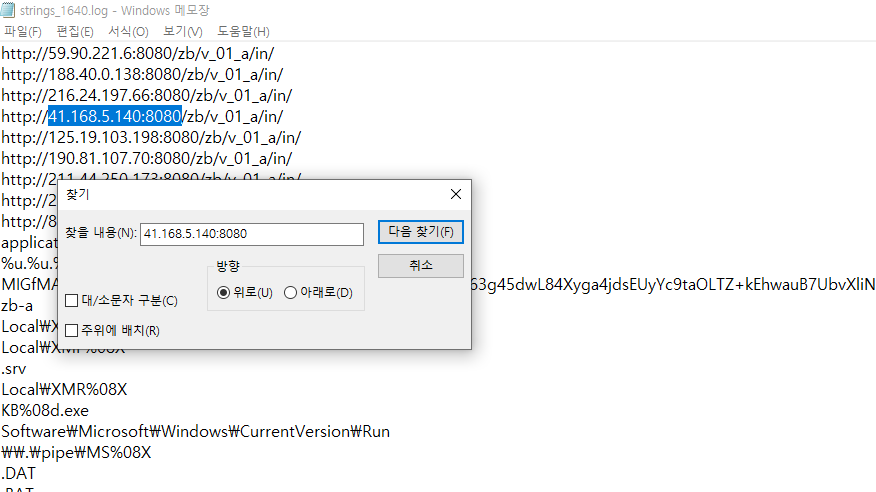

SysinternalsSuite 을 다운받고 그안의 strings.exe를 통해 스트링을 한번확인한다.

strings .\files\1640.dmp > strings_1640.log

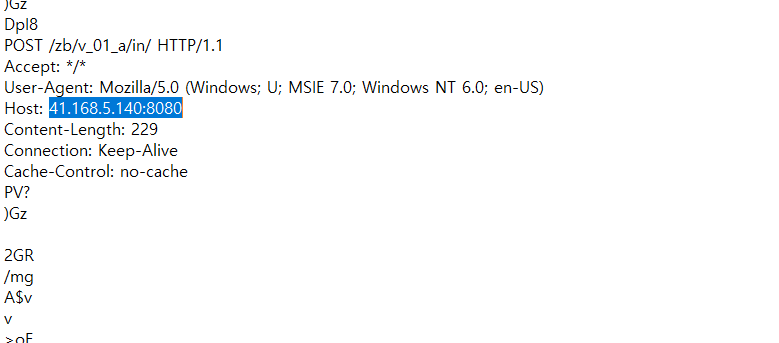

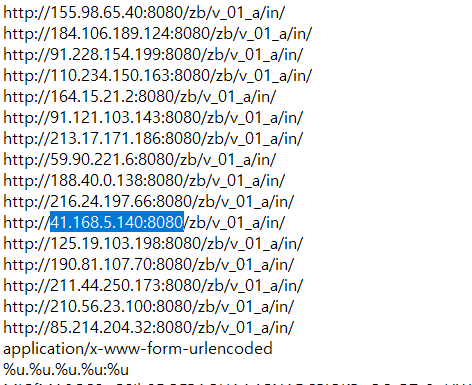

위에서 connection에 나온 아이피를 검색해보니 41.168.5.140:8080

두개가 나오고있다.

우리가 메모리 포렌식하여 살펴본 파일은

reader_sl.exe 을 통해 여러 url을 접속했을 것으로 추정된다.

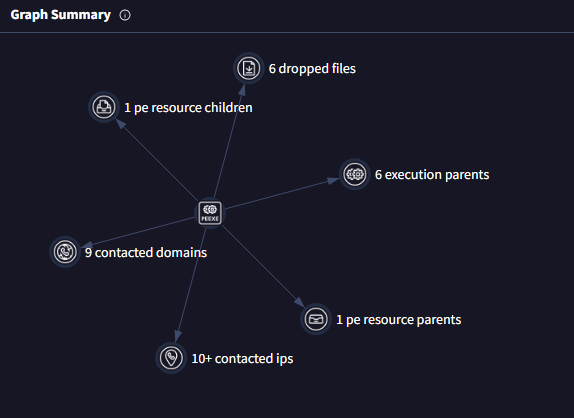

virus total detail

- imageinfo : 메모리의 운영체제를 식별

- pslist : 시간 순서대로 출력

- psscan : 숨김 프로세스를 볼 수 있음

- pstree : PID, PPID 기반으로 구조화해서 보여줌

- psxview : pslist, psscan을 한눈에 볼 수 있음, 숨김 프로세스 찾는 데에 사용

- cmdline : 프로세스가 실행될 때 인자값

- filescan : 메모리 내에 존재하는 모든 파일에 대한 정보

- dumpfiles : 프로세스의 메모리 덤프 추출 -> strings로 변환해서 키워드 검색

- procdump : 프로세스의 exe 파일 추출

'악성코드 및 포렌식' 카테고리의 다른 글

| java script 난독화 (0) | 2021.04.06 |

|---|---|

| 스크립트 난독화 (0) | 2021.04.06 |

| 파워쉘 파일리스 악성코드 (0) | 2021.04.06 |

| Citadel 악성코드 분석 3 고급 분석 (0) | 2021.04.06 |

| Citadel 악성코드 분석 2 기초 동적 분석 (0) | 2021.04.06 |