와스서버해보깅

yum install java

yum -y install tomcat

rpm -qa | grep tomcat

rpm은 패키지 관리툴

java -version

systemctl restart tomcat

systemctl status tomcat

systemctl enable tomcat

ps -ef | grep tomcat

lsof -i | grep tomcat

lsof -i tcp:8080

yum -y install tomcat-webapps

tomcat-admin-webapps

vim /usr/share/tomcat/conf/tomcat-users.xml

수정하기

cd /usr/share/tomcat/webapps/ROOT/ 기본경로

systemctl restart tomcat

아파치 경로!!!!!!!!!!!!

http://192.168.111.100:8080/index.jsp

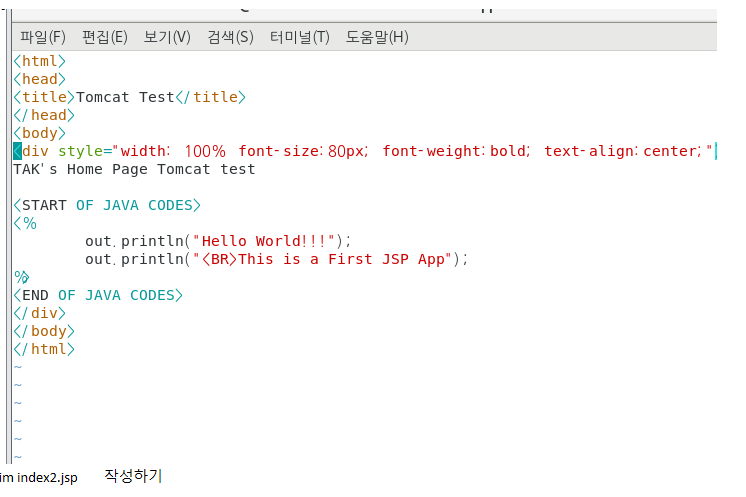

vim index2.jsp 작성하기

<html>

<head>

<title>Tomcat Test</title>

</head>

<body>

<div style="width: 100% font-size:80px; font-weight:bold; text-align: center; ">

TAK's Home Page Tomcat test

<START OF JAVA CODES>

<%

out.println("Hello World!!!");

out.println("<BR>This is a First JSP App");

%>

<END OF JAVA CODES>

</div>

</body>

</html>

systemctl restart tomcat

192.168.111.100/index2.jsp

로접속해보깅

-------------------------------------------------------------------

tomcat https 설정!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!--------------

해보기!!!!!!!!!!!!!!!!!!!

keytool -genkey -alias tomcat -keyalg RSA -keystore /etc/pki/keystore

# keystore 파일 생성

ls /etc/pki/key/store

cd /etc/pki/

ls

file keystore

# keystore 파일 형태 확인

비밀번호중요

vim /usr/share/tomcat/conf/server.xml

86~ 90 수정!!!!!!!!!!!!!!!!!!!!!!!!!!

# 86,90 줄 주석 삭제

keystoreFile="/etc/pki/keystore"keystorePass"tomcat"/>

systemctl restart tomcat

lsof -i tcp:8443 작동하는지 확인

https://192.168.111.100:8443/index2.jsp

버젼정보 보이게하기!!

192.168.111.100/ser 감춰져있움

vim /etc/httpd/conf/httpd.conf

359 ServerSignature OFF

359 ServerSignature ON

보이게할려면 ON으로!! 안보이게는 OFF!!!!!!!!

# 아래 명령어를 가장 마지막에 설정

# apache 정보등을 잘못된 url로 들어갔을때 표시하지 않음

# ServerSignature OFF

---------------------------------------------------------------------------------------

웹방화벽인

모드에바시브

vim /etc/httpd/conf/httpd.conf

수정

MaxRequestWorkers 500 사람 500명만 제한

MaxkeepAliveRequests 500 500회 요청만제한

TimeOut 60 접속유지

yum -y install epel-release 레드헷의 데펠릴리즈를 따옴

yum -y install mod_evasive 웹방화벽!!!!!!!!!!!!!!!!

존재하지 않는 이미지입니다.

vim /etc/httpd/conf.d/mod_evasive.conf 모드에바시브 설정파일열기

vim /etc/httpd/conf/httpd.conf

# 아래 명령어를 가장 마지막에 설정

# 최대 동시 접속자수

# MaxRequestWorkers 500

# 한 사람이 들어와서 500회정도의 Request만 처리

# MaxkeepAliveRequests 500

# 60초동안 아무것도 안하면 튕기게함

# Timeout 60

#

yum -y install epel-release

# 웹 방화벽 설치

yum -y install mod_evasive

vim /etc/httpd/conf.d/mod_evasive.conf

#

# 정해진 시간에 몇번을 들어오는지 설정

# 정해진 시간내에 입력한 파라메터 만큼 접속을 할경우 접속제한

# 18번째 => DOSPageCount 10

# 접속제한의 풀리는 시간

# 29번째 => DOSPageInterval 60

#

# 24번째 => DOSSiteCount 25

# 접속제한이 발생할 경우 그 내용을 메일로 보냄

# 48번째 => DOSEmailNotify hmwoo@hmwoo.com

# 로그파일위치지정

# 66번쨰 => DOSLogDir

# 위 설정에 걸리더라도 접속제한 되지 않는 IP설정

# 71번째 DOSWhitelist 127.0.0.1

cd /var/log

간동안

18 DOSPageCount 10

28 DOSPageInterval 60 초 정도 벤한데

67,49, 41,28 24

mkdir /var/log/mod_evasive

cd /val/lo

ll

# 위 설정에 걸리더라도 접속제한 되지 않는 IP설정

# 71번째 DOSWhitelist 127.0.0.1

mkdir /var/log/mod_evasive

cd /val/lo

ll

chown apache.apache /var/log/mod_evasive/

systemctl restart httpd

second------------------

yum -y install epel-release

yum -y install mod_evasive

vim /usr/share/doc/mod_evasive-1.10.1/test.pl

perl 형식으로 작성되있는 테스트 파일을 수정해서 사용

위에 걸로 변경

perl /usr/share/doc/mod_evasive-1.10.1/test.pl

tomcat

칼리리눅스에서>>>>>>>>centos1로 해보기

mod_evasive 임계값 설정

hping3 -S -d 64 192.168.111.100 -p 80 --flood --rand-source

==-------------------------------------

웹방화벽

==

# 100번 컴퓨터

vim /etc/httpd/conf/httpd.conf

# 아래 명령어를 가장 마지막에 설정

# 최대 동시 접속자수

# MaxRequestWorkers 500

# 한 사람이 들어와서 500회정도의 Request만 처리

# MaxkeepAliveRequests 500

# 60초동안 아무것도 안하면 튕기게함

# Timeout 60

#

yum -y install epel-release

# 웹 방화벽 설치

yum -y install mod_evasive

vim /etc/httpd/conf.d/mod_evasive.conf

#

# 정해진 시간에 몇번을 들어오는지 설정

# 정해진 시간내에 입력한 파라메터 만큼 접속을 할경우 접속제한

# 18번째 => DOSPageCount 10

# 접속제한의 풀리는 시간

# 29번째 => DOSPageInterval 60

#

# 24번째 => DOSSiteCount 25

# 접속제한이 발생할 경우 그 내용을 메일로 보냄

# 48번째 => DOSEmailNotify hmwoo@hmwoo.com

# 로그파일위치지정

# 66번쨰 => DOSLogDir /var/log/mod_evasive/

# 위 설정에 걸리더라도 접속제한 되지 않는 IP설정

# 71번째 DOSWhitelist 127.0.0.1

cd /var/log/

mkdir -p /var/log/mod_evasive/

chown apache.apache /var/log/mod_evasive/

systemctl restart httpd

# 200번 컴퓨터

yum -y install epel-release

# 웹 방화벽 설치

yum -y install mod_evasive

vim /usr/share/doc/mod_evasive-1.10.1/test.pl

# PeerAddr 192.168.111.100:80 으로 변경

# 14 => print $SOCKET "GET /?$_ HTTP/1.0\r\nHOST:127.0.0.1\r\n\r\n";

#

perl /usr/share/doc/mod_evasive-1.10.1/test.pl

# 100번 컴퓨터

cat /var/log/mod_evasive/dos-192.168.111.200

# kal (vmnet ip 대역 맞춘뒤)

# 현재 공격 날렸을때 방화벽에서 차단됬다고 로그가 남아야되는데

# 로그가 안남는 상황

hping3 --rand-source --flood 192.168.111.100 -p 80 -S

-----------------------------------------------------------------희명이형꺼

아파치랑 와스 연동

Second>>.

tomcat (https 구축) 조원+선생님 acl 설정

mod_evasive 임계값 설정,

칼리에서 공격시도

포트포워딩 하고.

vim /usr/share/tomcat/conf/server.xml

이거열기

톰캣은 mk그게 안된다

서버안에서 톰캣 디도스 공격을 방어하려면

iptables -l INPUT -p tcp --dport 8443 -m state --state NEW -m recent --update --seconds 1 --hitcount 10 -j DROP

로그보기

tail -f /var/log/messages

vi /etc/sys

별도의 경로에 로그를 같이 쌓으려면 /etc/rsyslog.conf 파일에 아래와 같이 추가하여 로깅을 할 수 있다.

|

# IPtables INPUT Deny Log :msg,contains,"Deny_INPUT" /var/log/iptables_deny.log

|

[root@localhost etc]# ls /var/log/iptables_deny.log

/var/log/iptables_deny.log

'리눅스 보안구축' 카테고리의 다른 글

| DHCP (0) | 2020.11.30 |

|---|---|

| dns과제 (0) | 2020.11.30 |

| dns (0) | 2020.11.30 |

| 개인키,인증서,복호화. apach (0) | 2020.11.30 |

| 리눅스일반 설치,포트포워딩 (0) | 2020.11.30 |