security onion 환경설정 파일들 보기, snort 새로운 룰 만들기

오늘은 15 일이지만 14일로 잡혀져있으니까 그냥

14일로 한번 이게있는지보자

cd /nsm/sensor_data/tak-virtual-machine-eth1/dailylogs/2020-12-14/

보니까 패킷으로 되있어서 와이어샤크로 한번 가보자

wireshark 로 열어보기

로그가 패킷으로되있어서 그것을

와이어샤크로 한번본다.

또

elsa를 누르고

11번가를 오피스에서 접속하뒤

To 파란글씨 이쪽에 11번가 url을 넣으면

밑에 로그들ㅇ이 뜬다.

------------------------------------

BPF(Berkeley Packet Fileter)

cd /etc/nsm/rules/ bpf.conf있는것 확인

cd /etc/nsm/tak-virtual-machine-eth1/

ls -al bpf.conf 가많고 > bpf.conf랑 다연결되있는걸 확인할수있다~

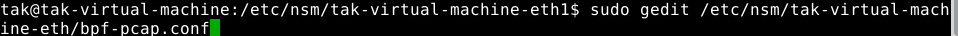

sudo unlink /etc/nsm/tak-virtual-machine-eth1/bpf-pcap.conf

cd /etc/nsm/tak-virtual-machine-eth1/

ls -al 해보면 unlink된것을 확인

sudo gedit /etc/nsm/tak-virtual-machine-eth1/bpf-pcap.conf

!(src host 10.0.0.0/8 && dst port 445) &&

!(src host 192.168.0.0/24 && dst port 445) &&

!(src host 10.0.0.0/8 && dst port 139) &&

!(src host 192.168.0.0/24 && dst port 139) &&

!(src host 10.0.0.0/8 && dst port 443) &&

!(src host 192.168.0.0/24 && dst port 443) &&

넣습니다

ctrl+s ctrl+q

저장후나오기

sudo reboot

sudo service nsm restart

오류가 떳으니 다시해야한다.

/var/log/nsm/tak-virtual..../bpf-pcap.conf

여기있는것도

sudo rm -rf bpf-pcap.conf

cd /etc/named/tak-virtual..../

sudo rm -rf bpf-pcap.conf

sudo ln -s bpf.conf bpf-pcap.conf

sudo gedit bpf-pcap.conf

다시작성후

ctrl+s ctrl+q

sudo reboot

sudo service nsm restart

일단은 ls -al 로성공

------------------------------------------------------

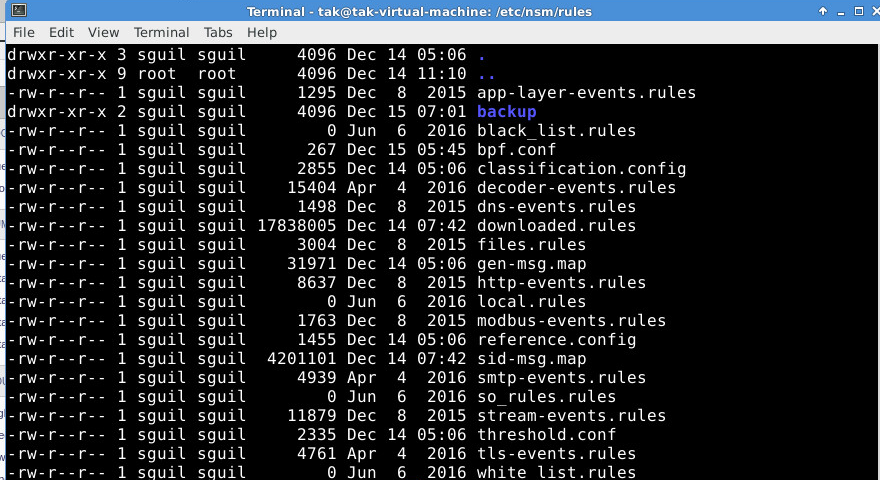

cd /etc/nsm/rules/

download rules가 엄청 큰파일이다

모든 룰들이 저기에저장이되있다

sudo gedit downloaded.rules

한번 살펴보자

한번보기

/etc/nsm/tak-virtual-machine-eth1/classification.config

------------------------------------------ custom rule

snort

어느정도 새로만들어보고 탐지해보고

새로운것을 만들어보자

cd /etc/nsm/rules

ls -al

0byte는 아무런규칙이없고 그냥빈것이다

sudo gedit local.rules 탐지를 해볼 새로운 룰들을 직접만들어보자

alert icmp any any -> any any (msg:"Test ICMP"; sid:3000001;)

ctrl+s ctrl+q

sudo rule-update 룰업데이트

C 대문자 C쓰기

새로운 룰이생겻다 이제

cent os office(vlan20)에서

핑을 날려보고 (좀만날리고 끄세요 )

다시 security onion 에서

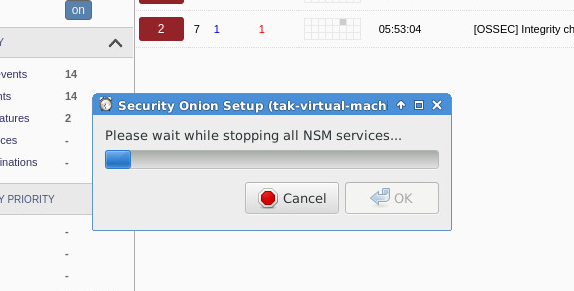

squert 들어가보면 새로고침이 생긴다

----------------------------------------------------

만약 안된다고 했을때는

일단

sudo sostat|less

netsniff-ng(full packet data) [FAIL]

snort-1 (alert) [FAIL]

cd /etc/tak-virtual-machine-eth1

cat bpf.conf

/etc/nsm/rules/bpf.conf

vi /etc/nsm/rules/bpf.conf

파일안을 전부지운다

vi /etc/nsm/tak-virtual-machine-eth1/bpf.conf

dd광클해서 전부지우고

:wq한다.

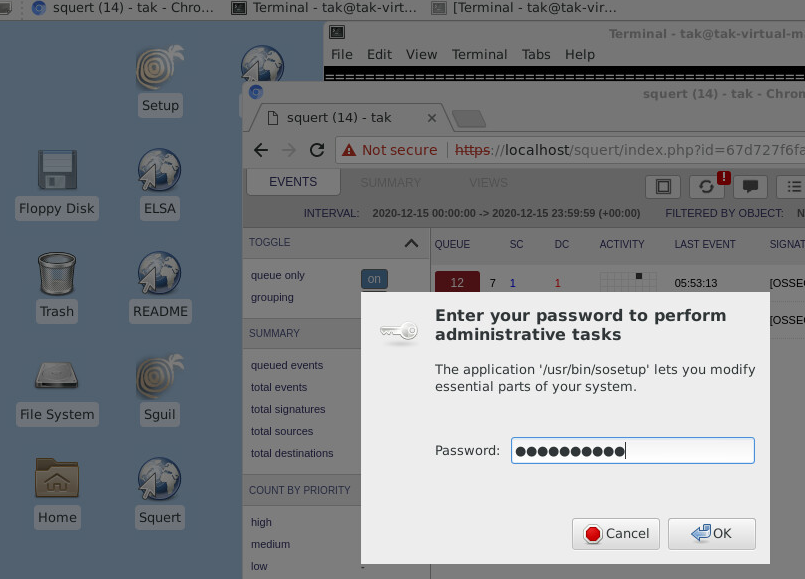

바탕화면의

set up 을 다시누른다

(처음설정할떄처럼)

다 다음 누르고

다시 설치한다 그리고 재부팅

sudo reboot

squert 들어가기

안되면 네트워크 설정을다시한다

또set up 누르고

기존의 설정처럼 또 진행하고

reboot하기

참고 네트워크 설정다시하면 또다시 setup 눌러서

또진행해야된다.

setup만 3번 누르고,...

sudo reboot하자..

결국에 squert들어갔을떄

새로운 룰을 적용한것의대한

centos(vlan20_office)->의 핑의 테스트가 전부 잘남았다는것을 알수있다 (Test)

로그가 잘 남았다