Citadel 악성코드 분석 2 기초 동적 분석

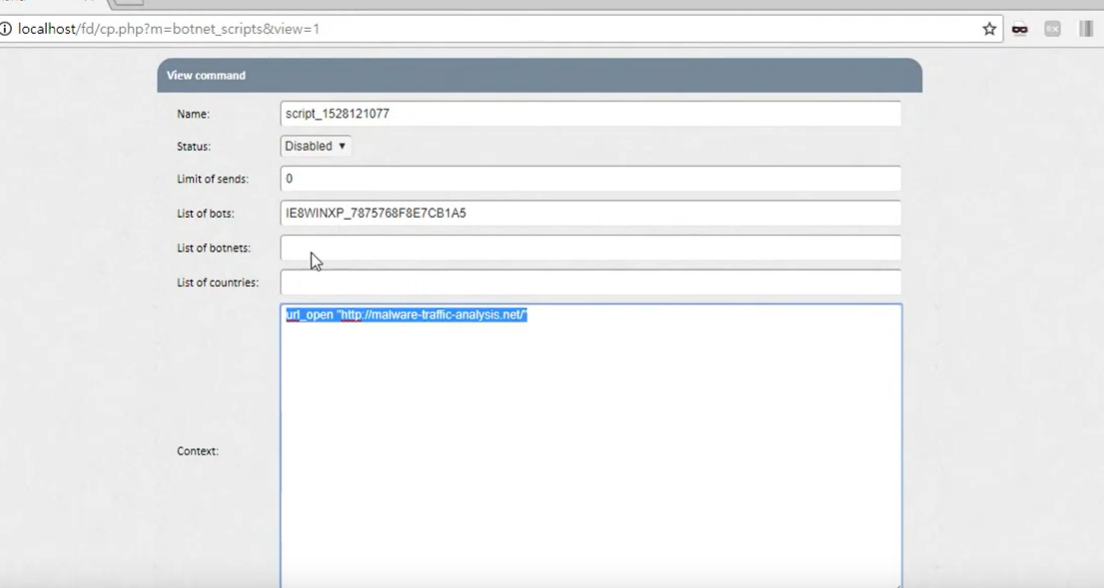

실제로 명령을 한번 시켜보고 이것을 실행했을떄

동적으로 실행시켜서 관찰해보자

뭔가 되게 잔뜩 실행이됬습니다.

빨간색은 종료가 된것이고

us.exe 는 시작되자마자 8초만에 종료가되고

그뒤에 두번째꺼를 실행시켯을거라고생각된다.

프로세스가 실행중인 것도 확인 할 수 있습니다.

포트를 연것을 확인할 수 있고

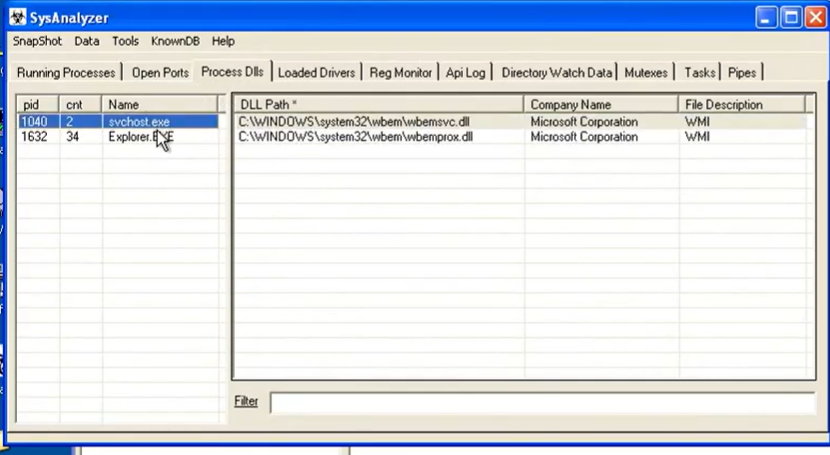

svchost.exe 와 explorer.exe 가 실행되면서 무수히많은 dll을 호출 한 것을 알 수 있습니다.

자동실행 경로에 현재

ulzeewri.exe 파일을 등록한 것을 알 수 있습니다.

그래서 us.exe -> ulzeewri.exe 가 실행되고 나서 cmd.exe 가 실행이됬습니다.

cmd.exe 가 한 30초 정도 실행이된것 같고

explorer가 55분쯤에 실행이됬고

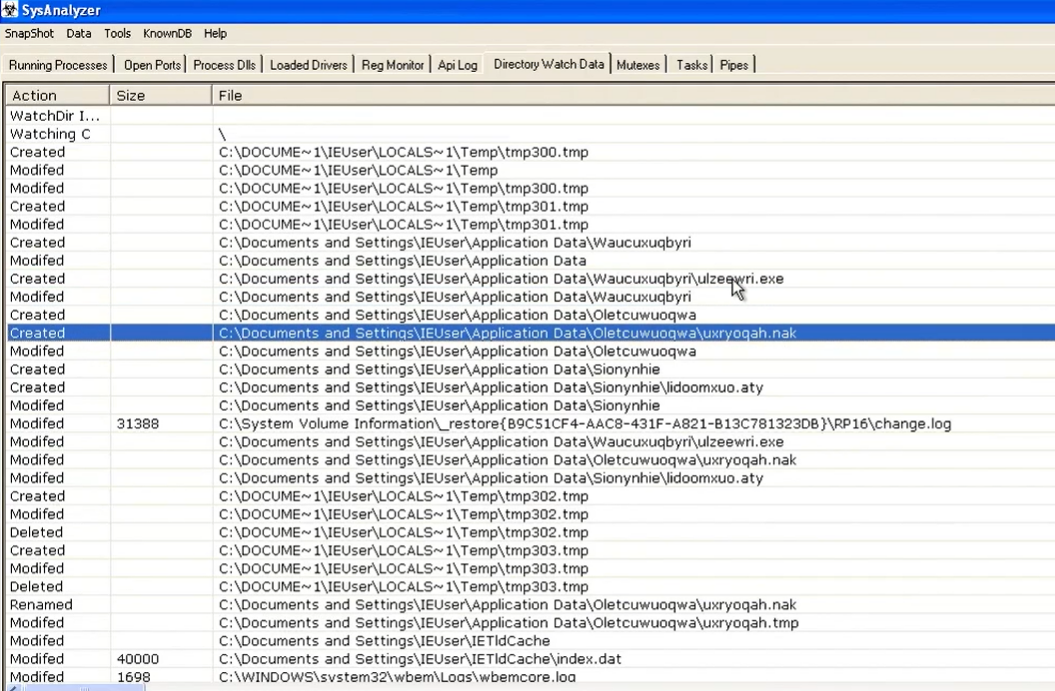

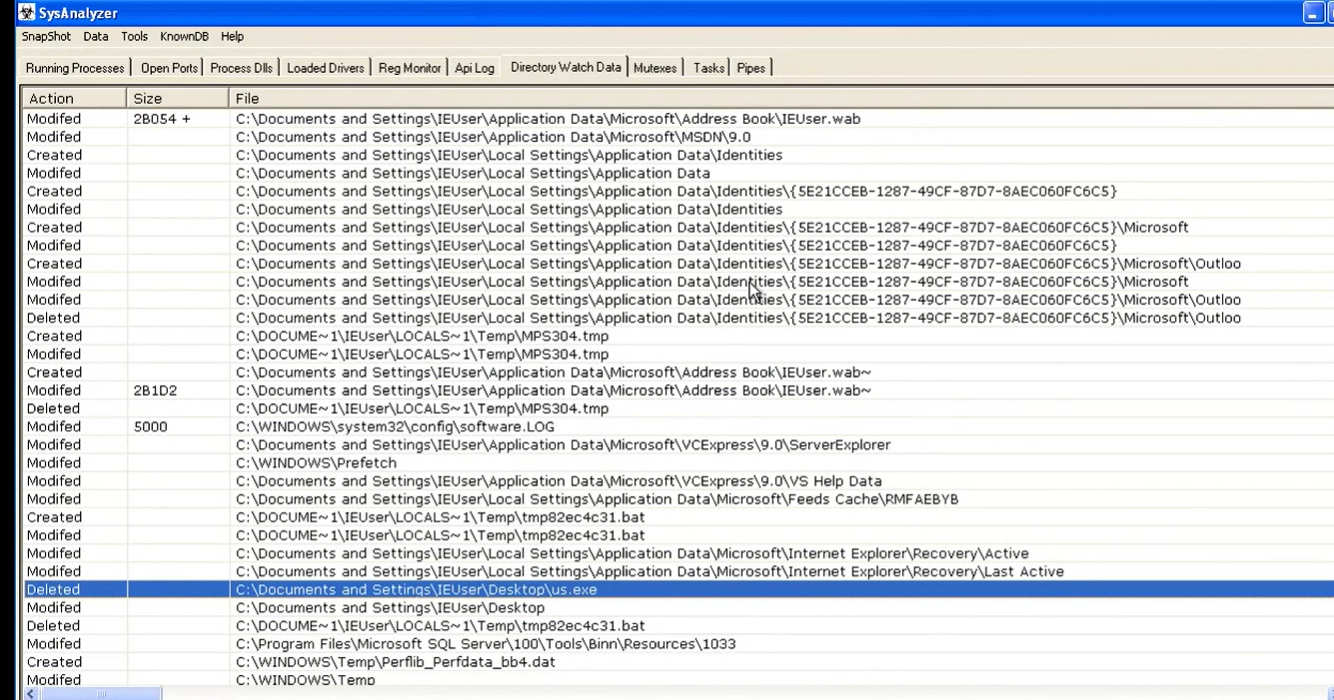

tmp 파일 뭐가 사용되고있고

create 하는 내용들도 관찰할 수 있습니다.

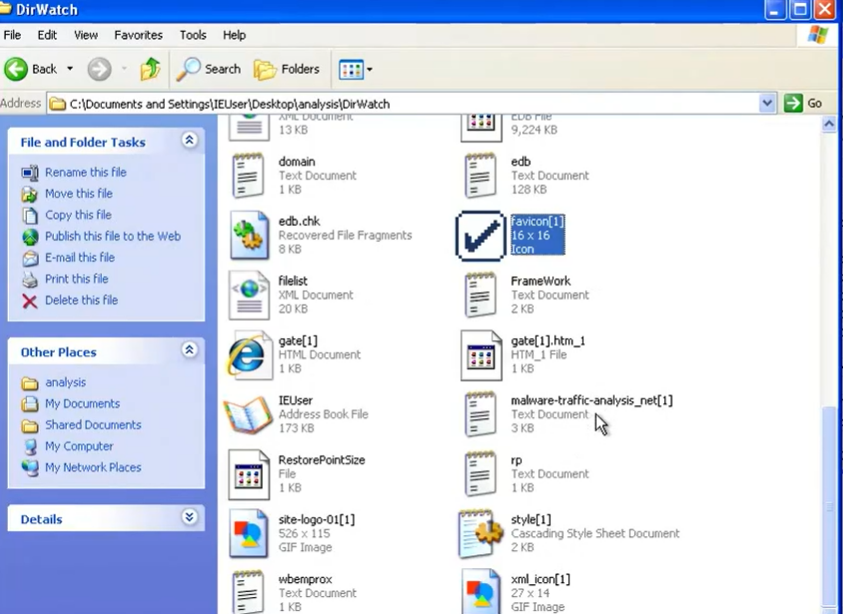

참고로 변경이된 파일들은 여기에 저장이됩니다.

여기 변경된 경로로 한번 찾아가서 파일크기를 확인 했을떄

ulzeewri.exe는

264 kb 크기를 가진 것을 확인할 수 있고

부가적으로 여러개가 설치된것을 확실히 알 수 있다.

실제적으로 이곳에서 us.exe 를 삭제했습니다.

그래서 us.exe 파일을 삭제하게 만든것이 바로

ulzeewri.exe이 파일을 이용해서 us.exe 를 삭제한게 아닐까 생각됩니다.

자기자신을 삭제하고 일정 디렉토리에 넣는것,

뮤텍스는 너무나도 많이 등록하고있다.

DBWinMutex 가 계속해서 보이고있습니다.

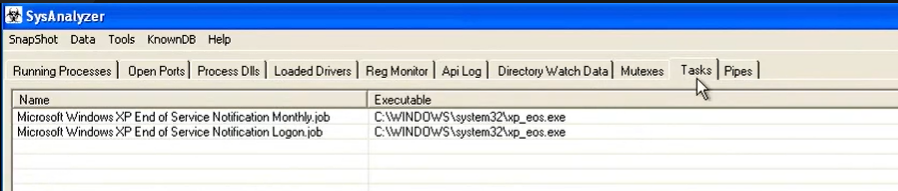

tasks는 별로 그렇게 많지않았다.

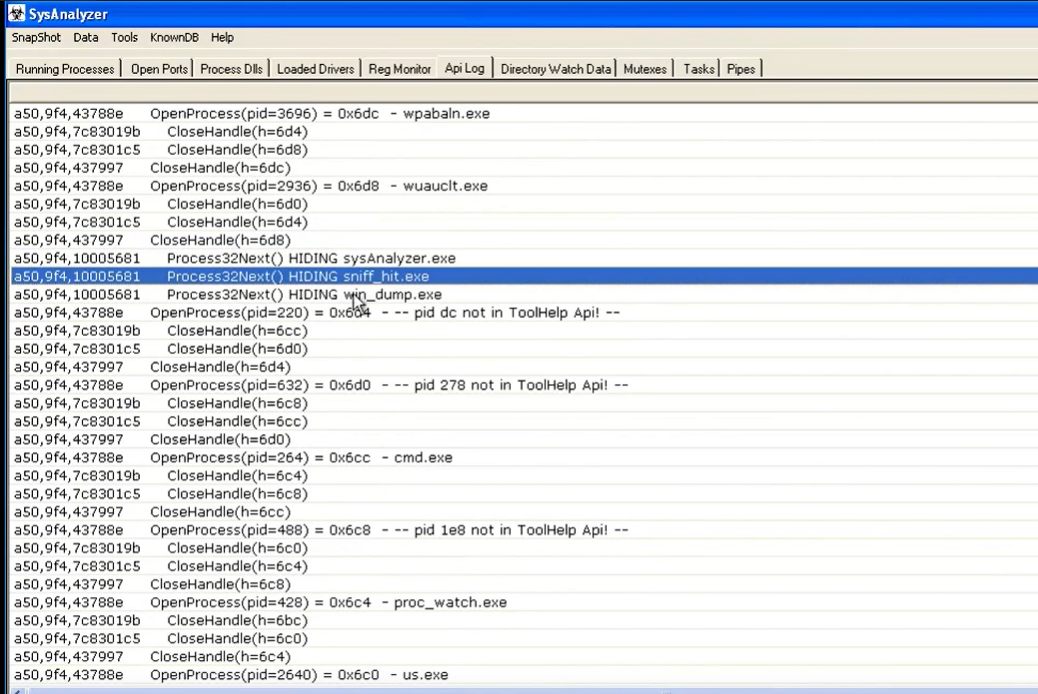

api log에서

레지스트리를 보면 winsocket을 사용하려고 하는 것 같습니다.

createToolhelp32Snapshot을

사용해서 동작을 하고있고

smss.exe

csrss.exe

winlogon.exe

등 시스템 프로세스들을 전부다 열고 있습니다.

열어서 행위를 하려고 권한을 얻기위해서 연다.

여기에서 서칭이되서 들키는것을 막은 것입니다.

hiding sysanalyzer.exe 등이 숨는다

이런 디버깅관련된게있을까봐 숨기는 것을확인할 수 있는것이다.

readprocess,

write process 등

악의적인 작업을위한 패치를 먼저 해두는 거라고 생각하면될거같다.

여러가지가많은데

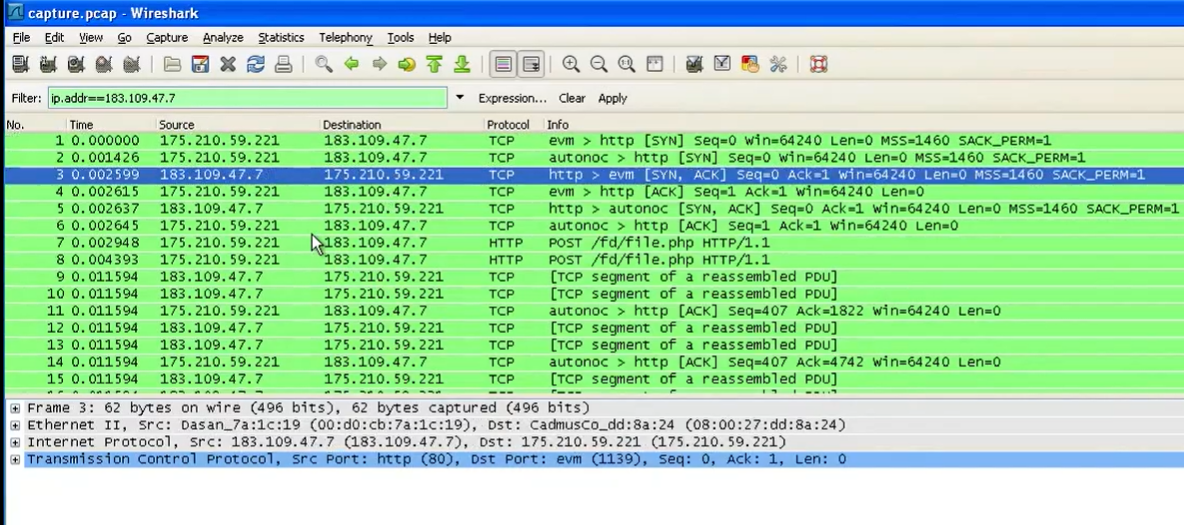

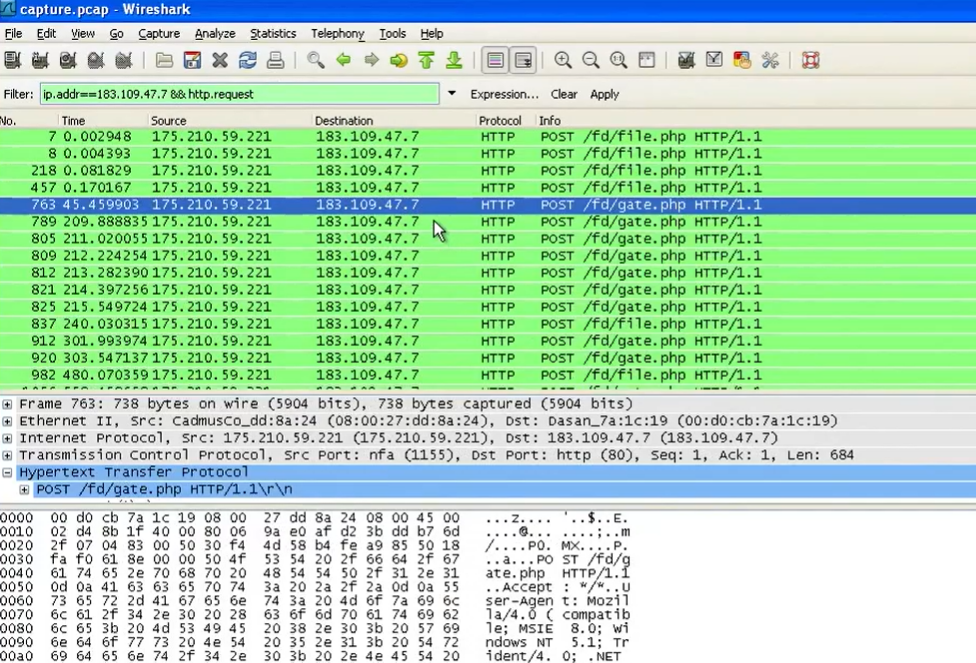

http 요청을 위해서 syn 패킷이나 이런것들을 왓다갓다 한것을 보고

http 기반으로 통신을 한다는 것을 알 수 있습니다.

file.php 가왔을때

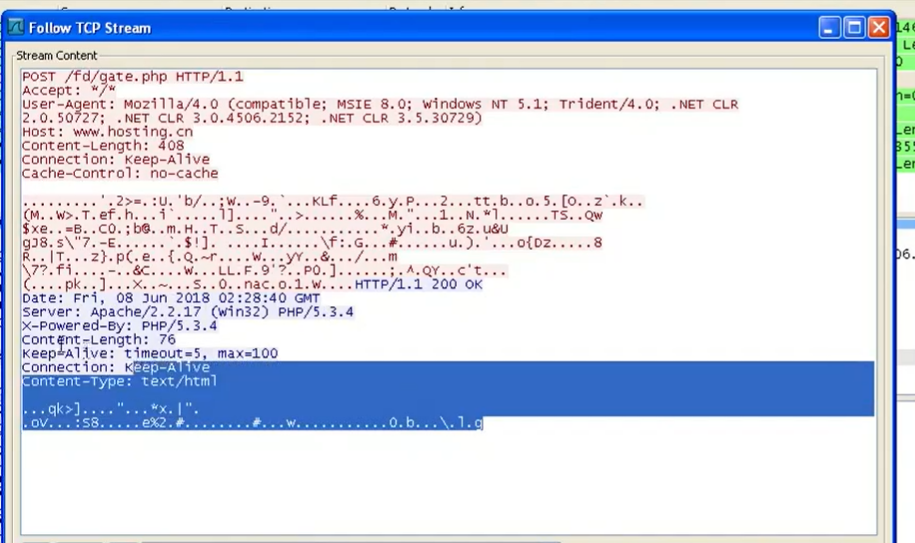

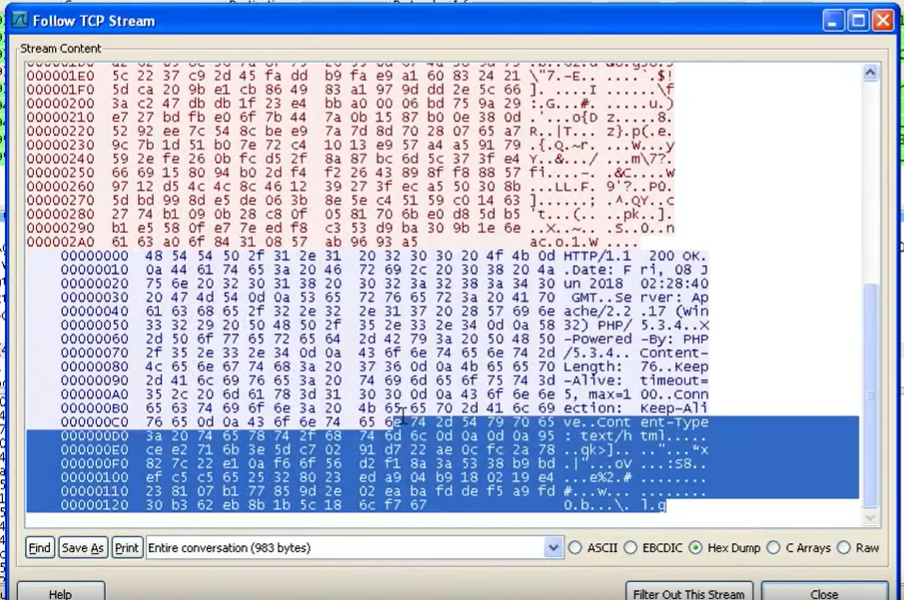

follow tcp stream을 보게되면

애는 응답에서는 us.xml 내용이보이고

n2 라고해서

잔뜩보이게되는데 알아보기가어렵다

쿠키관련된 모듈을 요청을 했었다는 것도 알수 있습니다.

돌려주고있고

crpyt 떄문에 난독화된 내용들이 전달되고 그런것을 알 수 있습니다.

그래서 여기서 확인하기는 힘이들고

file.php 했다가

이제 gate.php에 요청을 하기시작하는데

연결의 한 부분이라생각하면좋겟다

설정파일을 다운받아서 설정파일대로 동작을 하고있고

지속적인 통신을 해서

통신내용이 암호화 되서 보이지않고

요런식으로 보이게되고

이분석들을

암호화된 통신을 사용하기때문에

요청한 기록만 볼수있을거같다.

그래서 이정도로만 동적을 하면될거같다.