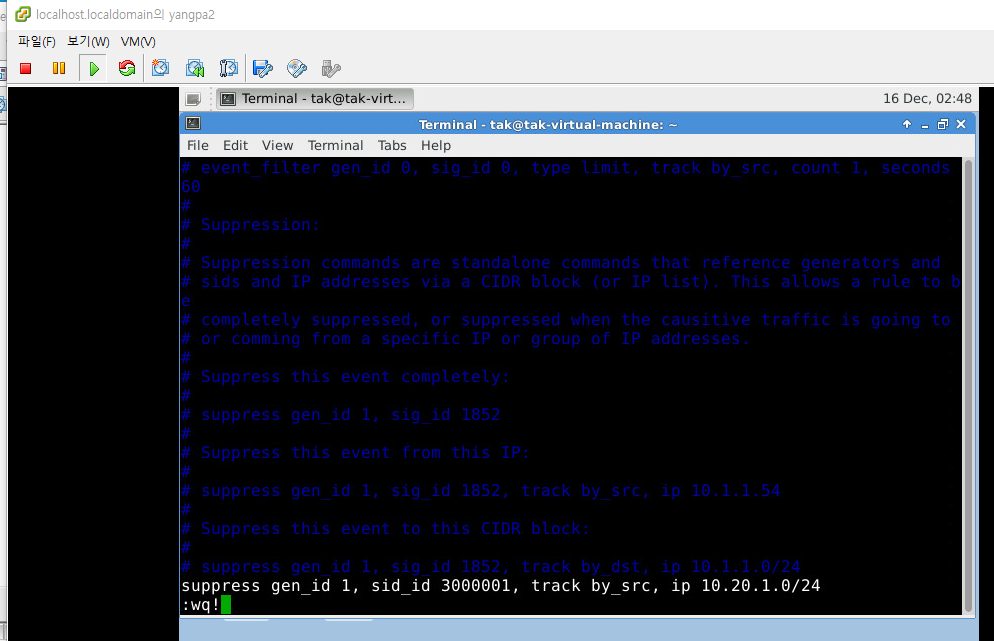

sudo vi /etc/nsm/tak-virtual-machine-eth1/threshold.conf

맨밑으로가서

i

suppress gen_id 1, sig_id 3000001, track by_src, ip 10.20.1.0/24

esc

:wq!

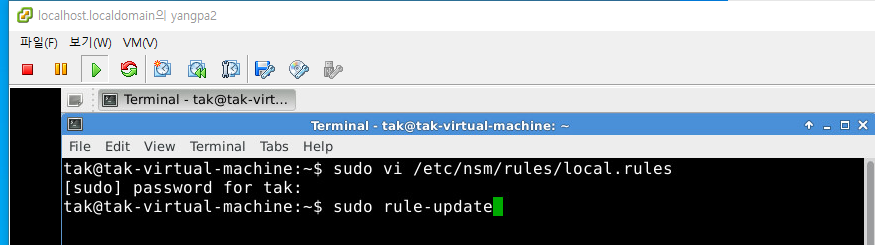

sudo vi /etc/nsm/rules/local.rules

i

alert icmp any any -> any any (msg:"test ICMP"; sid:3000001;)

esc

:wq!

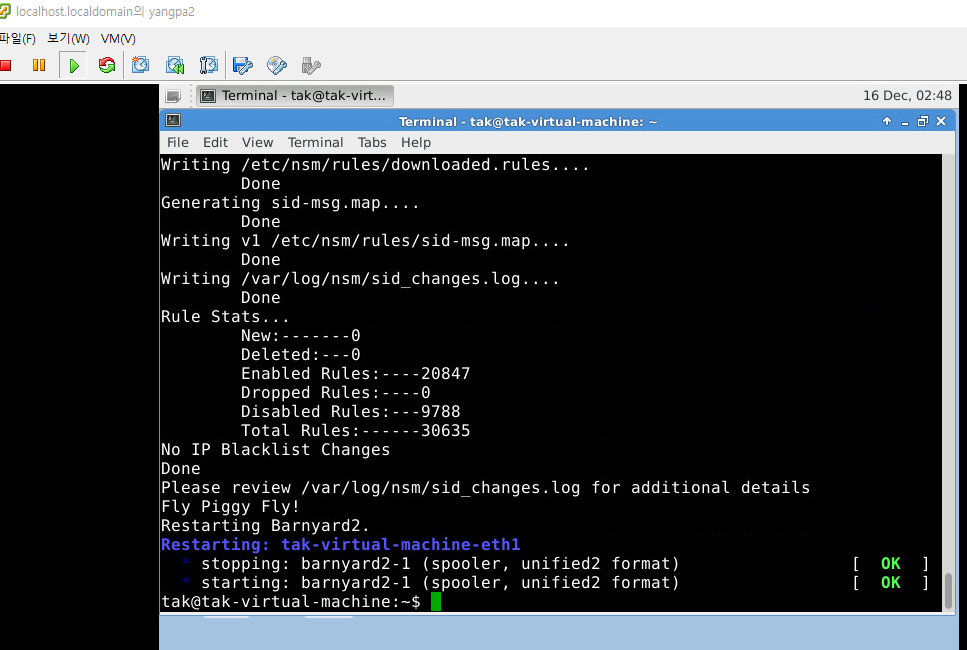

sudo rule-update

바탕화면 squert 누르고

로그인한뒤에

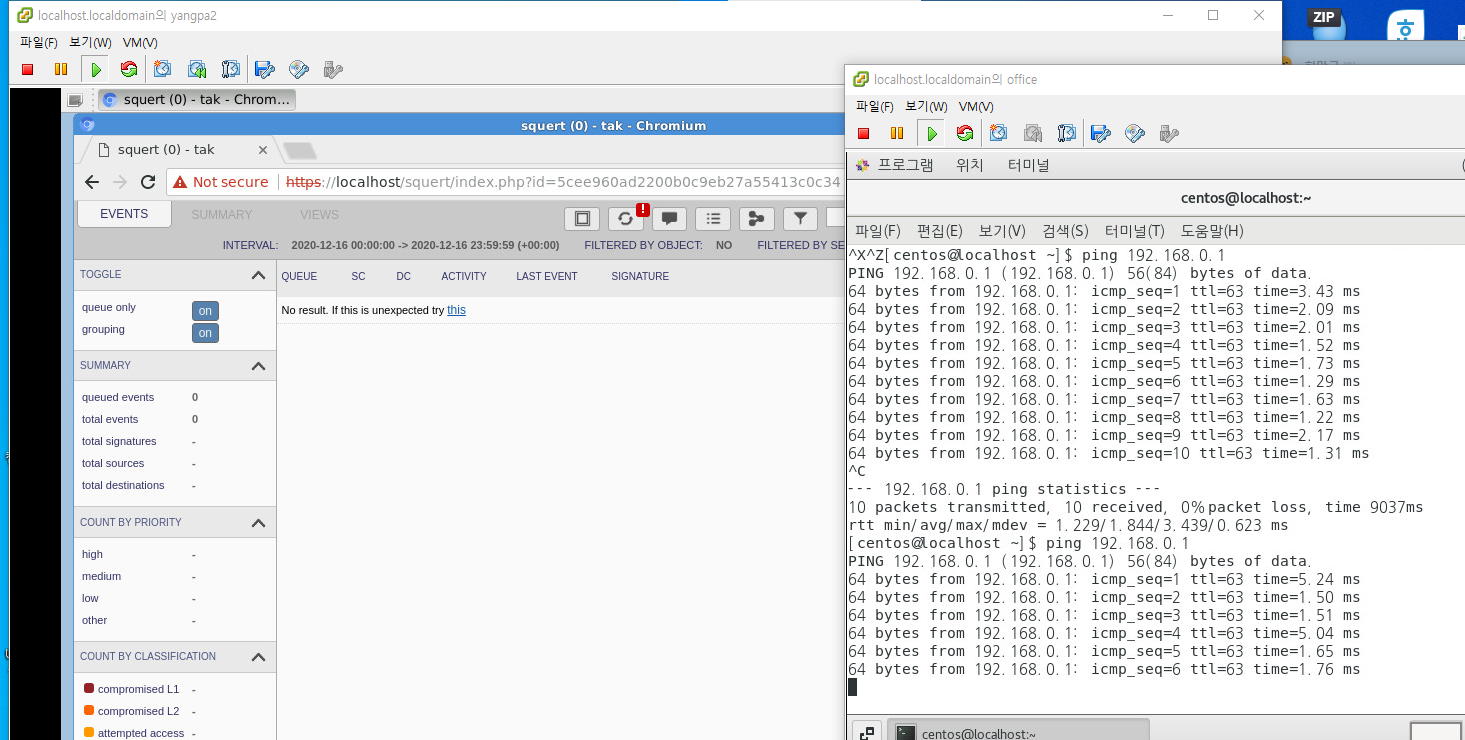

centos vlan20_office에서

핑보내봤을떄

test ICMP 가 쌓이는것을 알수있다.

혹시안되면 SETUP 한번해서네트워크하고

다시 SETUP 누르시면됩니다

데스트는 성공하였지만

그리고 계속쌓이니까

주석처리합시다

sudo vi /etc/nsm/rules/local.rules

우리가설정했던것을 주석처리로 #을 붙여줍니다

#alert ~~

sudo rule-update

다시지운다

'통합 인프라 보안' 카테고리의 다른 글

| security onion Bro ELSA -네트워크포렌식 (0) | 2020.12.16 |

|---|---|

| security onion custom rule 만들기(제로데이 공격 악성코드 탐지) (0) | 2020.12.16 |

| security onion 오류에 의해 리셋하고 다시설치 (0) | 2020.12.16 |

| security onion threshhold,최소화 (0) | 2020.12.16 |

| security onion 환경설정 파일들 보기, snort 새로운 룰 만들기 (0) | 2020.12.15 |