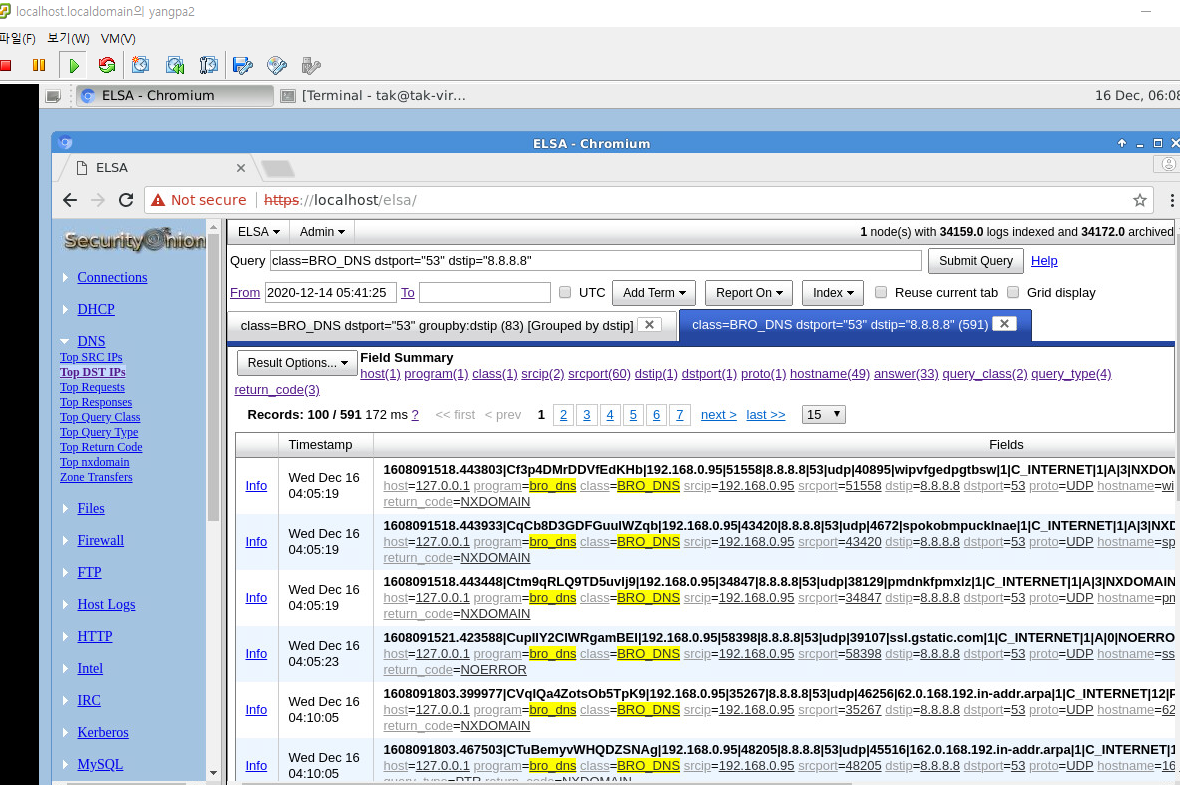

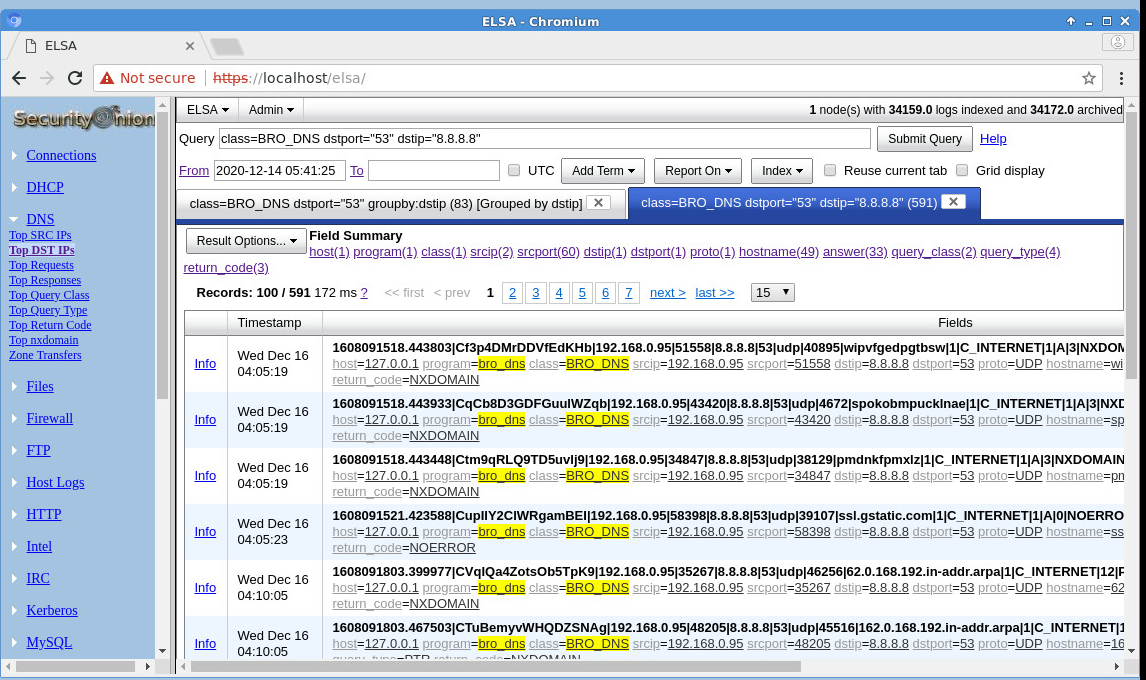

Bro ELSA를 가지고 하나씩 뜯어보면서 프로토콜등을 분석하여 판단

(네트워크 포렌식)

ex )

HTTP 프로토콜을 가지고 분석을 한다고 하면서 어떤 사이트 접근을 했고

어떤 페이지 순서로 열었고 DNS 어떤 도메인을 조회를 하고 이런 정보들

elsa 접속하기

여러가지 프로토콜도있고 여러가지가 있다.

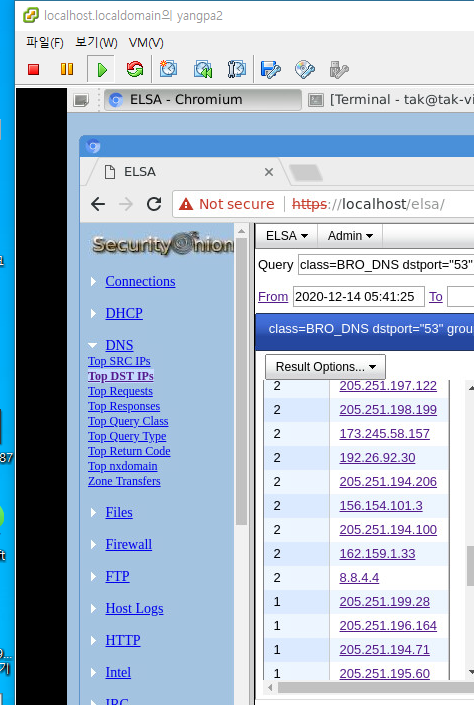

Top DST IPS

-> 열어보자

8.8.8.8 goole dns 주소

만약에 dns조회를했는데 내가 쓰던게아니라 이상한 dns가있으면 의심을해볼수가잇고

이렇게 찾아도 볼수가있다.

공인 아이피이면 의심을 덜수있지만

사설 아이피 대역들이라면 살짝 dns spoofing으로 의심을 해볼수가있습니다.

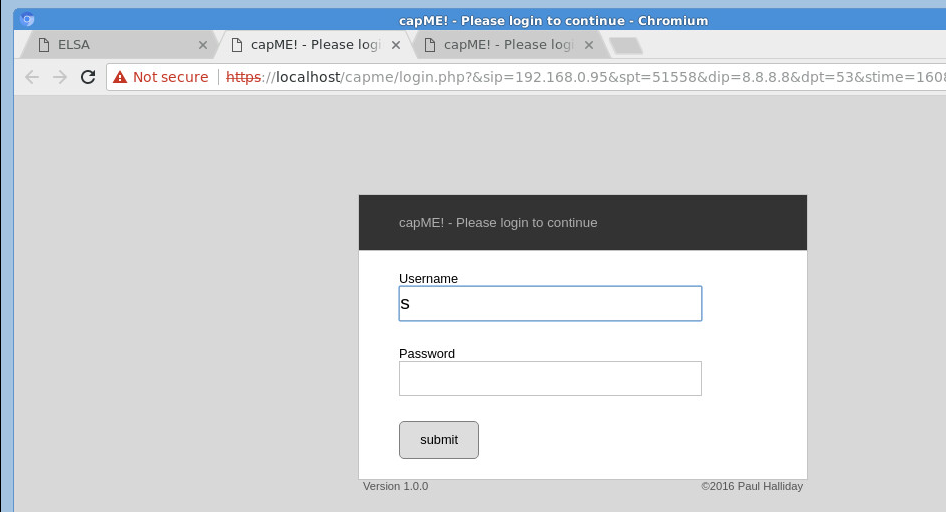

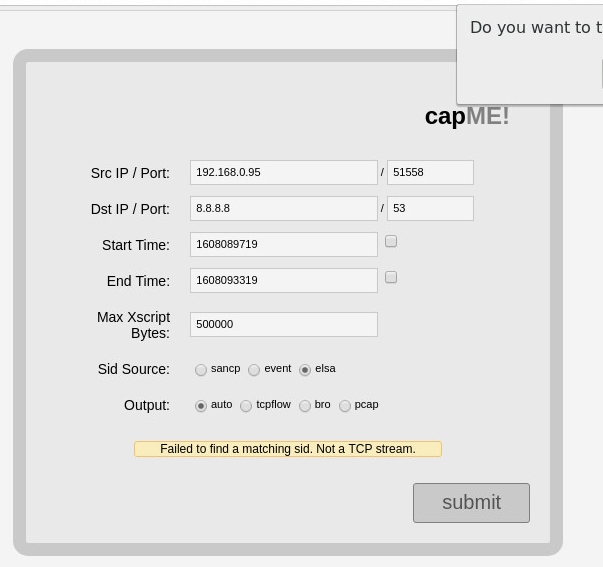

pcap 파일로 보내서 받을수있다

원하는 것의 info를 누르게되면

pcap 파일로 받을수가있다.

이런식으로 받아지는게 있고 안받아지는게있다.

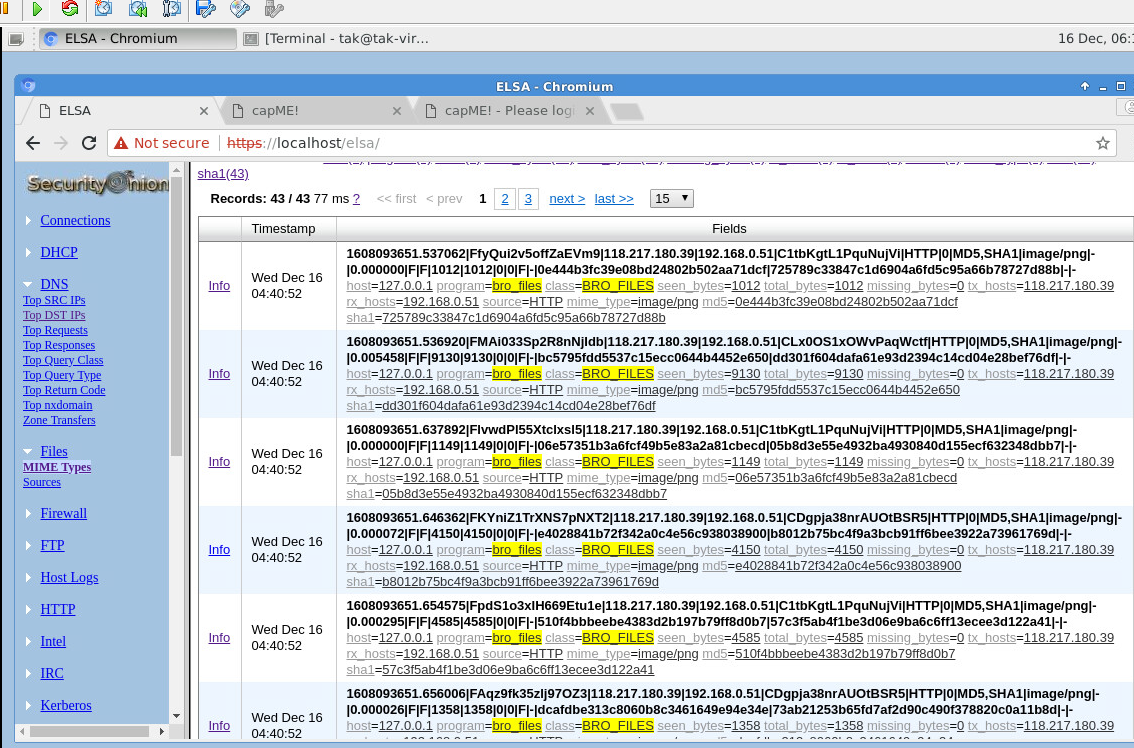

mine 프로토콜

text,image,data 를 주고받는데 쓰는것

image/png

이런것을 눌러서

이것들은 pcap보다는 파일들을 볼수가있다.

소스아이피,목적지 아이피, 어떤프로토콜을쓰고, 해쉬값,파일타입 등등 여러가지를 볼수가있다.

여기있는 자료들은

전부

원래는 여기뜨지만 뜨지는 않았다

원래는

ftp 에서는 제일 많이 조회된것을 누르면

PASV 모드와

RETR 모드는 파일을 전송할떄사용하는

두개의 막대기가 나오게되있다

어떤 아이피로 목적지 도착지가 나오면서 어떤파일 주고받았는지를 볼수가있다.

이런것들

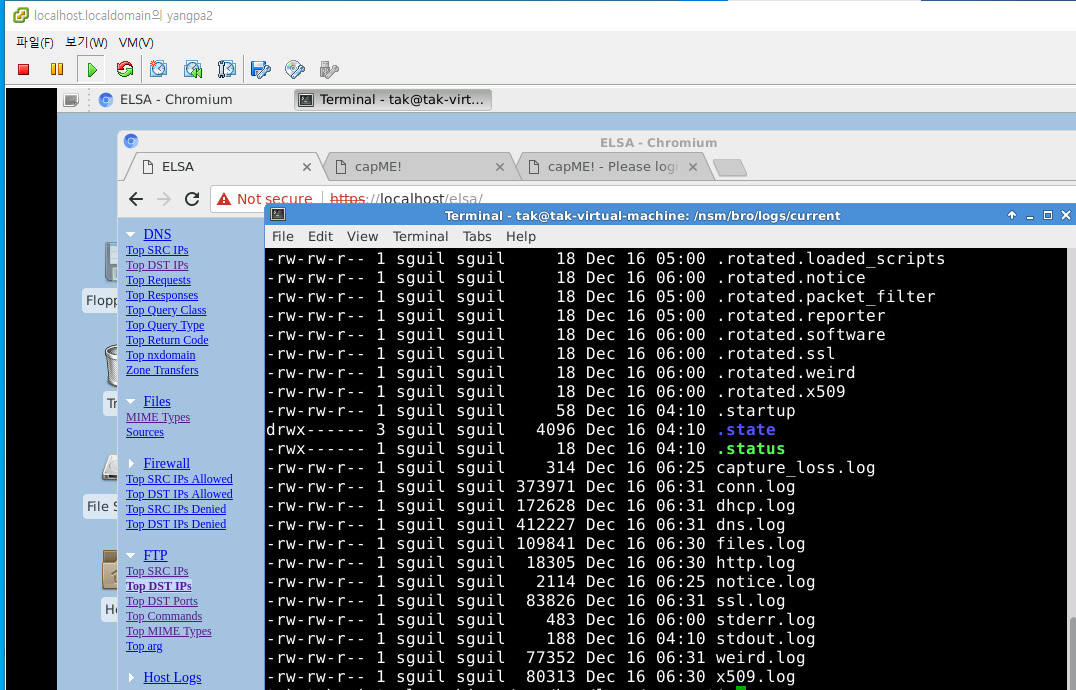

bro의 텍스트 로그 생성 위치는

cd /nsm/bro/logs/current

ls -al

여기안에 로그들이 존재한다.

'통합 인프라 보안' 카테고리의 다른 글

| security onion 악성코드가 아니지만 악성코드처럼 보여서 룰에 탐지되는 것에 대하여 룰 수정 (0) | 2020.12.17 |

|---|---|

| security onion extract.bro 수정 (0) | 2020.12.17 |

| security onion custom rule 만들기(제로데이 공격 악성코드 탐지) (0) | 2020.12.16 |

| security onion squert에서 커스텀을 만들어서 로그확인 (0) | 2020.12.16 |

| security onion 오류에 의해 리셋하고 다시설치 (0) | 2020.12.16 |