방화벽, vlan ,vpn ids ips

보안을 구축하는데

방화벽 로그따로

vlan 로그 따로

vpn 로그 따로

ids 로그 따로

ips 로그 따로

ESM(관리적측면)

Enterprise Security Management

하나로 합쳐서 관리적측면

UTM(구축)

Unified Threat Management

구축으로 보면된다

utm----

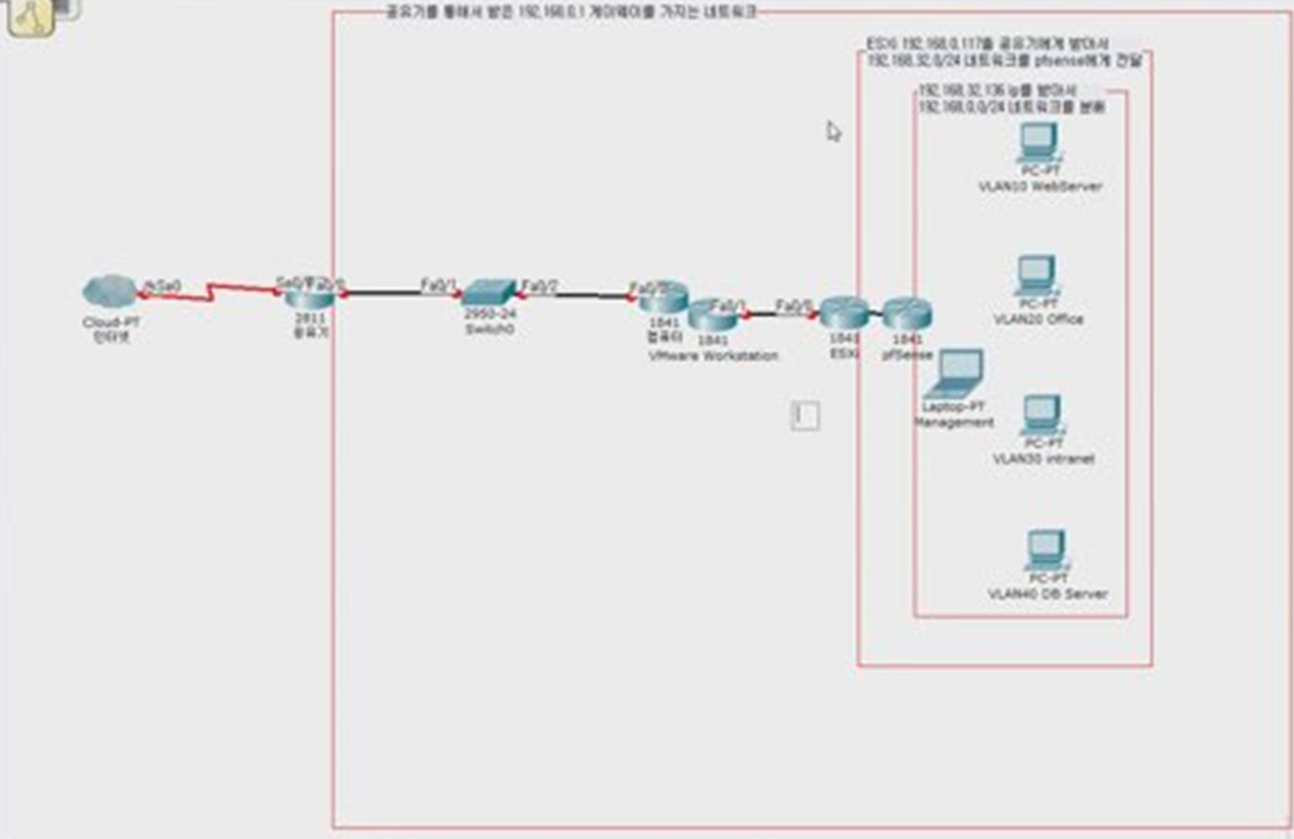

vmware workstation ->

vmware esxi에 pfsense를 올렷고->

management (관리용 centos 내부망에서 접속해야되서 만든것 )->

esxi에 vlan 10 webserver

vlan 20 office ->

vlan 30 intranet

vlan 40 DB server

vmware에 bridge로 esxi를 걸었고

브릿지로 받았기 때문에 공유기에서주는 서브넷이랑 같은 게이트로받는다.

management는 pfsense에 좀더편하게 들어갈수있게 관리자용으로만든것이다.

이 esxi 에서

nat 방식으로 또 구성을합니다.

vsphere esxi에서 pfsense 가 이제 뿌려준다

pfsense(utm) 에서

1. vlan(10,20,30,40) + 방화벽(ACL)

vlan 각 브로드 캐스트 영역을 분할

vlan 마다 접근을 가능하게 할 수 있는 포트 개방 및 차단

vlan10(web서버) 같은 경우는

WAN에서 inBound 하는 경우

80번, 443번포트만 열고 전부 차단

vlan20에서 관리자용으로 21번(ftp) 22번(ssh), 3389(원격데스크톱연결)

그외 포트는 전부 차단

vlan20(office)에서는 DB서버로 ssh와 FTP를 열고

그 외 전부 차단

외부로 나가는 인터넷은 전부 허용

2. proxy 서버

유해사이트 차단

블랙리스트에다 특정 사이트 차단

화이트리스트에다 특정 사이트 무조건 허용

차단 리스트를 다운받아

서버와 office부분을 다르게 적용

3.VPN

OpenVPN 사용해서 서로 ike(키 교환)을해서 인증

4. Snort (IDS)

alert을 사용해서 탐지

로그들을 확인해보았고

본격적인 것은

security onion 에서 snort

Rule 규칙 만들기

pfsense의 snort로 ips 차단

security onion의 snort로 침입탐지시스템 ids

5.security onion (Elsa,Bro)

security onion을 이용해서 snort rule 을 직접만들어서 관리를했다. (icmp 등등)

네트워크 패킷이나 트랙픽을 분석

탐지를해서 오탐일때 허용도해주고

진짜 잘못된건지 악성코드가있는지 분석도해보고

1~5가지에서 나오는 로그의

모든 로그를 하나로 통합을 관리 및 운영을 ESM으로 한다.

컴퓨터 2~3대가 필요했었는데 그걸 건너뛰고

esxi 를 이용해서 가상화 안에서 하기위해서 사용하였다.

비록 편하게 2~3대가 쓰고싶지만 그것은 불가능하니까 가상화안에서 실습을해봤다

------------------------------------------------------------------

ESM

Enterprise Security Management

Esm 의 궁극적인 목표는 상호간의 연관을 분석한다.

---------------------------------------------대충 설정방식

splunk 스플렁크 (해당 포트 개방 ex)udp 514)

개방된 포트들을통해서 모든 로그들이 이쪽으로 들어온다

'통합 인프라 보안' 카테고리의 다른 글

| 메일 관련 (0) | 2021.06.22 |

|---|---|

| scurity onion xplico 네트워크 포렌식 (0) | 2020.12.17 |

| security onion 악성코드가 아니지만 악성코드처럼 보여서 룰에 탐지되는 것에 대하여 룰 수정 (0) | 2020.12.17 |

| security onion extract.bro 수정 (0) | 2020.12.17 |

| security onion Bro ELSA -네트워크포렌식 (0) | 2020.12.16 |