kali linux 실행후

터미널에 친다.

apt-get update

apt-get install open-vm-tools-desktop fuse

reboot

apt-get upgrade

reboot

스냅샷 찍는거 추천드립니다.

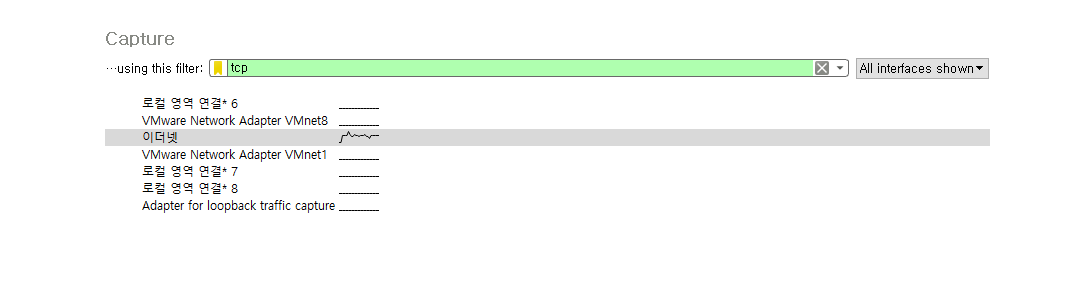

tcp

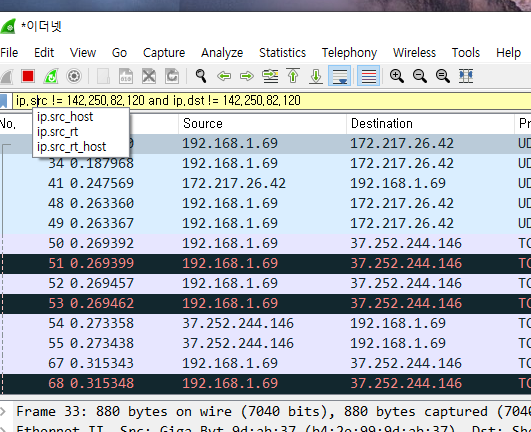

ip.src == ~~~ 이렇게 하면 출발지가 ~~~아이피인 것들만 나오고

ip.src != ~~~ 이렇게 하면 출발지가 ~~~ 아닌것들만나온다

ip. src != 142.250.82.120 and ip.dst != 142.250.82.120

출발지가~~아니 고 목적지가 ~~~ ip가 아닌것 을 찾는다

이런식으로 필터링을할수있다.

tcp and ip.addr==119.205.194.11 이런식으로도 필터링을 걸수가있다.(wireshark 에서)

=================================

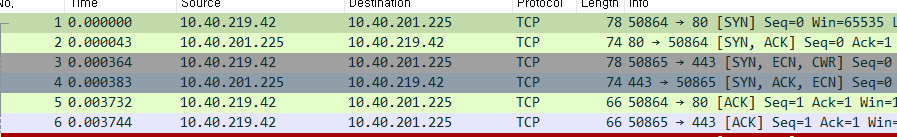

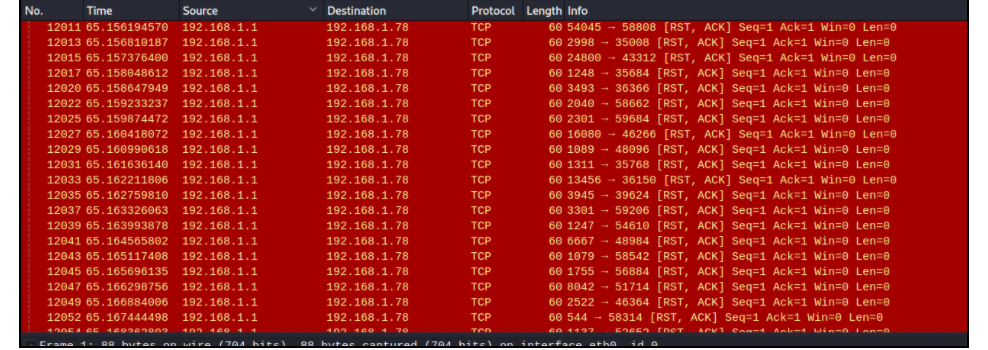

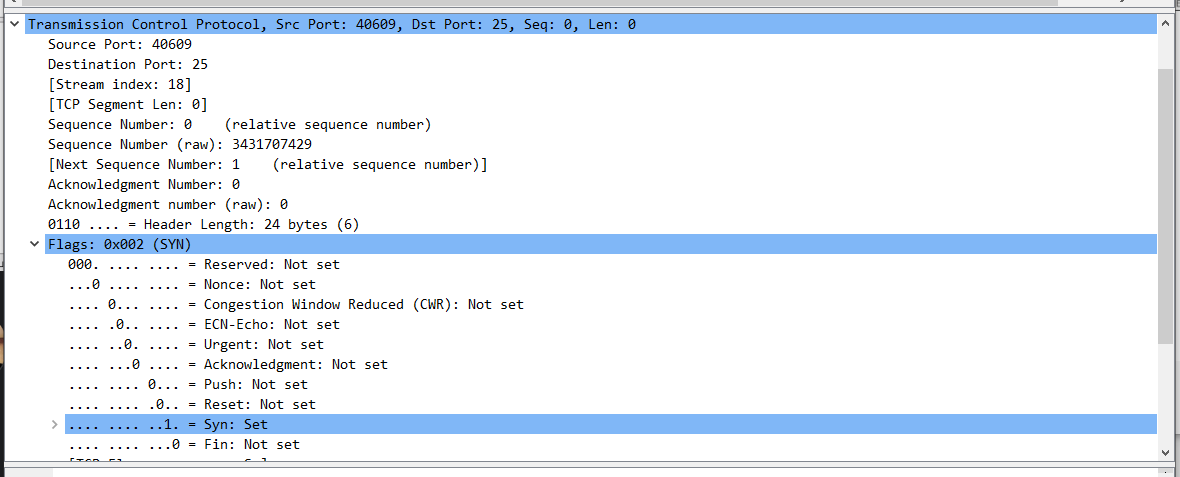

포트스캔을 했을때

포트가 열려있으니까

3hand shaking 이 가능하므로

syn

syn ack

ack로 마무리지었다

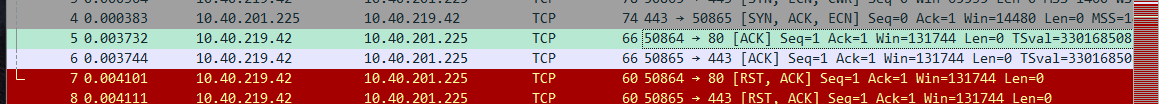

포트가 열려있는것을 확인했는데

굳이연결되있을 필요가없으니까

연결을 끊어버리고 리셋 패킷을 한다.

============================

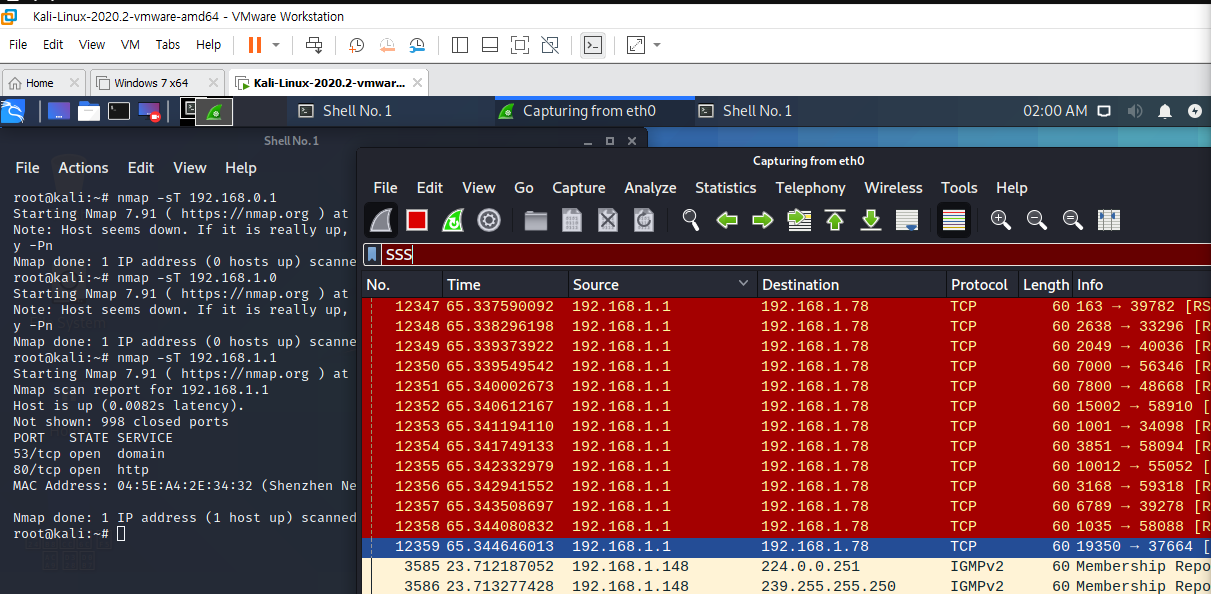

nmap

풀스캔 명령어

nmap -sT 192.168.~~~~~~ 이런식으로 포트열려있는것들을 확인할수있다

이렇게 응답을 주면은 원래 안되는것이고

원래는 리셋패킷이런식으로 반응을 주면 보안에 취약하기때문에

스캔이 들어오더라도 응답을 안주게 해야합니다.

syn

syn, ack

ack

rst, ack

방어시스템을 만들기위해서 중요하니까 잘 이해합시다

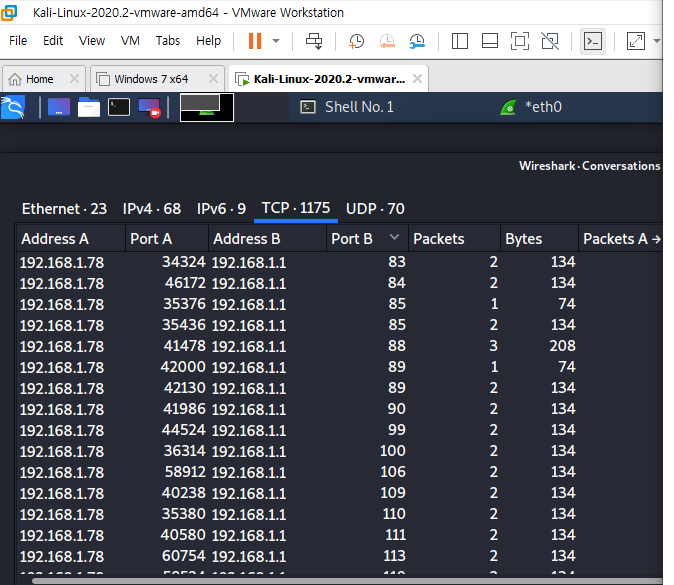

conversations를 보면

포트스캐닝을했을때

순서만 바뀌면서

포트를 스캔한다는것을 확인할 수 있습니다.

열린 포트: syn-ack 수신, rst -ack 발신

닫힌 포트 : rst-ack 수신

반응없는경우: 보안장비에서 차단

============================

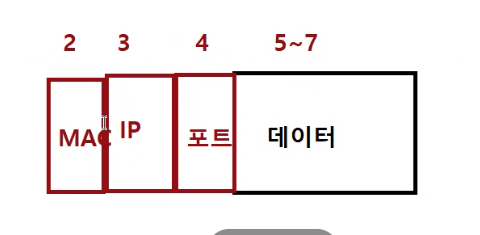

이런식으로 위부터 하위계층으로 쌓이면서 나간다고생각하면됩니다.

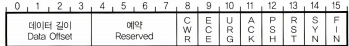

그중에서 control flag 는 이런식으로 되있고

제어비트를 통해서 sin ,ack 등을 판단할수있습니다

'공격기법 및 탐지' 카테고리의 다른 글

| stealth scan - tcp fin scan, tcp x-mas scan, tcp null scan (0) | 2021.01.04 |

|---|---|

| tcp half open scan (0) | 2021.01.04 |

| 네트워크 - 중요이론 (0) | 2021.01.04 |

| 네트워크 해킹 dos기법 (0) | 2020.11.30 |

| 네트워크 arp 스푸핑 (0) | 2020.11.30 |