tcp fin scan

원래는 연결을 종료할떄 쓰는것이 fin 패킷

하지만 최초 접속 시도할떄 syn 대신 fin 패킷을 전송합니다

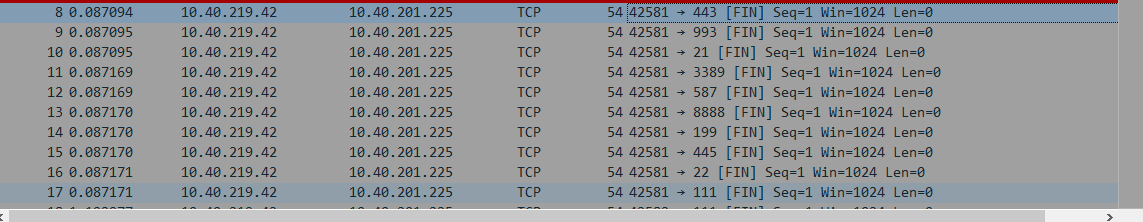

이런식으로

처음으로 보냈는데도

fin 패킷을 전송합니다

조작을 한다고 생각하면됩니다

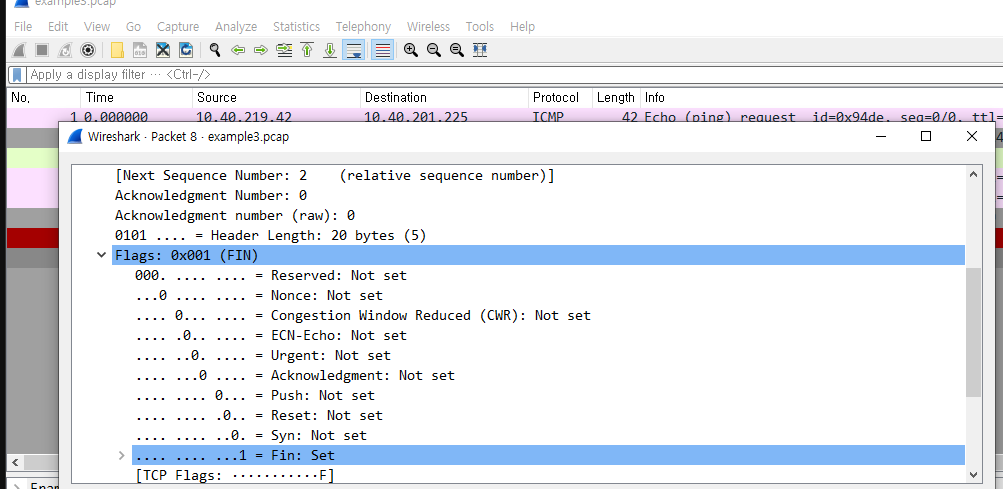

열린포트는 반응이없고

닫힌포트는 rst-ack 수신을하며

반응이 없는 경우 보안장비에서 차단합니다

조작된 패킷은아니지만

존재할수는있지만 상황에 맞지않는것이다

======================

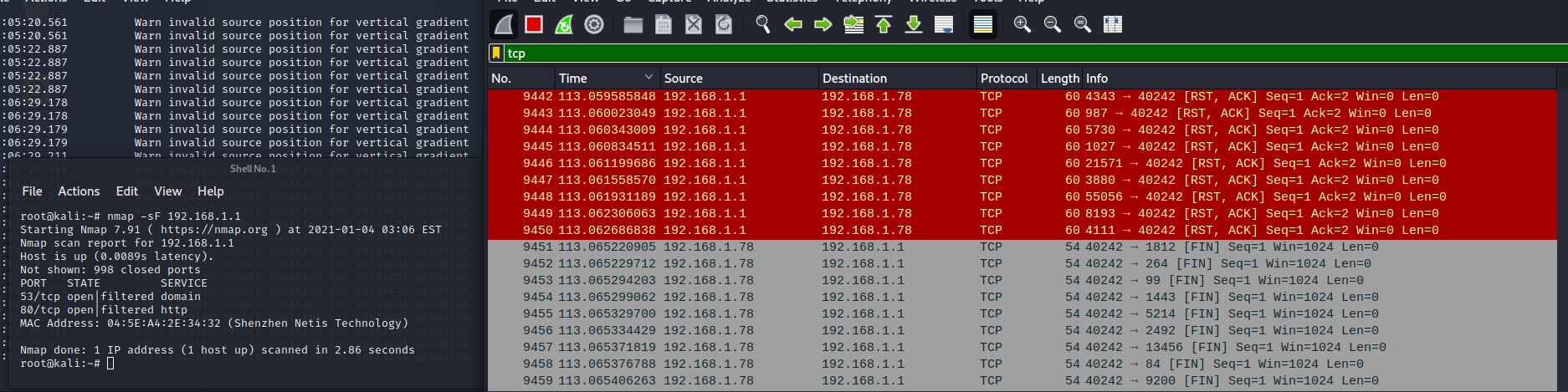

실습

nmap -sF 192.168.~~~~~ 이런식으로 진행합니다

FIN패킷을 보냈고

닫힌 패킷은 바로 RST,ACK 신호로 닫힌것을 나타내면서

열린것에는 반응이없는 것을 직접 눈으로 볼수있엇습니다.

=====================================2)

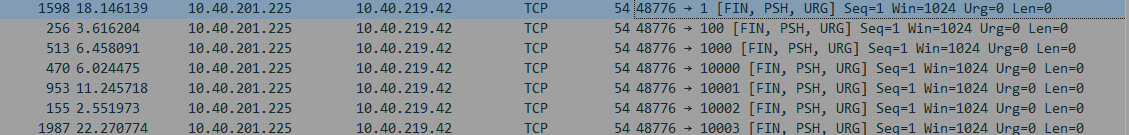

tcp x-mas scan

패킷자체를 조작하고

최초 접속 시도시 syn 대신 u, p, f 패킷 전송

열린포트는 반응이없고

이런식으로 포트스캐닝을하면서 패킷을 일정하게보내는것을 확인할수있다.

syn: 접속시도

fin: 접속끊는것

syn 000010

syn +ack 010010

ack

rst

rst + ack

fin

fin + ack

하지만

syn+fin 은 같이 나올수없습니다.

유형이 다르기때문에

111111

101001

제어비트를 전부다 체크하기떄문에 xmas scan이라고도 했지만

101001도 요즘 xmas scan이라고부릅니다

=======================

실습 명령어

nmap -sX 192.168.~~~

이런식으로 진행하면됩니다.

============================================

TCP null scan

최초 접속 시도시 syn 대신 모든 제어비트가 0인 패킷을 전송합니다.

열린포트는 반응이없습니다.

딱히 실습은 하지않겠습니다 tcp null scan은

'공격기법 및 탐지' 카테고리의 다른 글

| ddos - udp flooding (0) | 2021.01.05 |

|---|---|

| udp scan (0) | 2021.01.05 |

| tcp half open scan (0) | 2021.01.04 |

| tcp syn(full. open. connect) scan (0) | 2021.01.04 |

| 네트워크 - 중요이론 (0) | 2021.01.04 |