tcp만 사용하는 port에 udp로 접속시도

alert udp any any -> any 22 (msg:"udp scan"; threshhold:type both, track by_dst, count 20, seconds 1; sid:0003;)

vi snort-2.9.17/local.rules

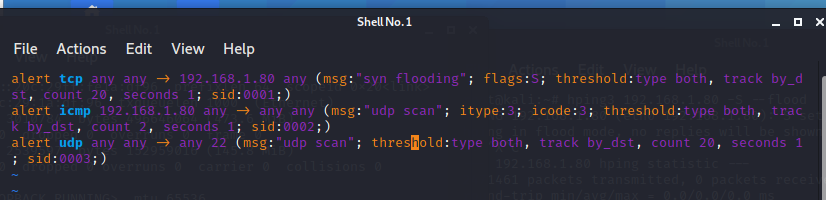

위에는 synflooding 공격탐지이고

밑에는 포트스캔의 공격탐지이다.

이건 정규표현식으로 한번찾아보면좋을듯합니다

alert udp any any -> $SERVER $PORT GROUP(msg:"udp scan"; threshhold:type both, track by_dst, count 20, seconds 1; sid:0003;)

$PORT_GROUP={21,22,23,24}

$SERVER = {192.2.2.1,1.1.1.2}

이런식으로

이런것도 있으니 밑에꺼는 한번 찾아보면좋겟다

위에서 밑에 그룹을 이용해서 대입하는 그런느낌이라고생각하면된다

'공격기법 및 탐지' 카테고리의 다른 글

| ICMP flooding , NTP replection 공격탐지 (0) | 2021.01.08 |

|---|---|

| DNS qeury flooding 공격 탐지 (0) | 2021.01.07 |

| udp port scan 탐지(icmp destination unreachable) (0) | 2021.01.07 |

| udp flooding 탐지 (0) | 2021.01.07 |

| 정상 비정상행위 구분 (0) | 2021.01.07 |