환경을 구축하기 어려우므로

패킷을 발생시키는

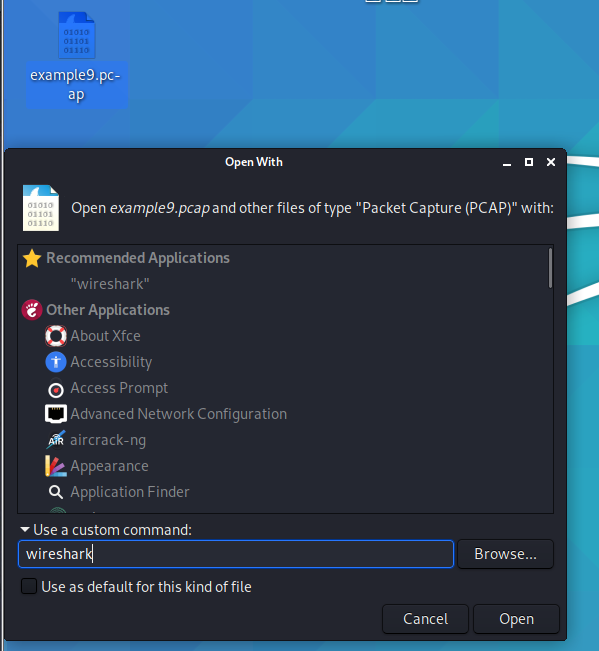

패킷 재생 프로그램(tcpeplay) 이용

칼리리눅스 터미널에서

tcpreplay -i eth0 --topspeed flooding.pcap

출발지 기준으로 웹 접속시도(www)가 많다면 DNS query flooding 으로 의심한다

dns서버를 공격을 하게되면

대부분의 url 과 ip와매칭되는 데이터서버를가지고있습니다.

어떤홈페이지의

단순히 마비시킨다기보다는 dns 를 통해서

서비스 절차를 느리게만드는것입니다

시간이오래걸린다

이런식으로 dns query를 조작해서

단순히 느려지게하는게 목적입니다

출발지 ip가 조작됬구나 라고 조작할수있습니다

패킷을 보고 판단을 해서 룰을짯을때

alert udp any any -> 192.168.100.50 53 (msg:"DNS query flooding";

threshold:type both, track by_dst, count 200, seconds 1; sid:0001:)

출발지 기준으로 웹접속시도(www)가 많다면 dns quert flooding으로 의심한다

alert udp any any -> 192.168.100.50 53 (msg:"DNS query flooding"; content:"www"; nocase ; threshold:type both, track by_dst, count 200, seconds 1; sid:0001:)

nocase ; 문자열을 줄건데 대소문자로 구분할래

'공격기법 및 탐지' 카테고리의 다른 글

| smurf attack 공격탐지 (0) | 2021.01.08 |

|---|---|

| ICMP flooding , NTP replection 공격탐지 (0) | 2021.01.08 |

| tcp만 사용하는 port에 udp로 접속시도 탐지 (0) | 2021.01.07 |

| udp port scan 탐지(icmp destination unreachable) (0) | 2021.01.07 |

| udp flooding 탐지 (0) | 2021.01.07 |