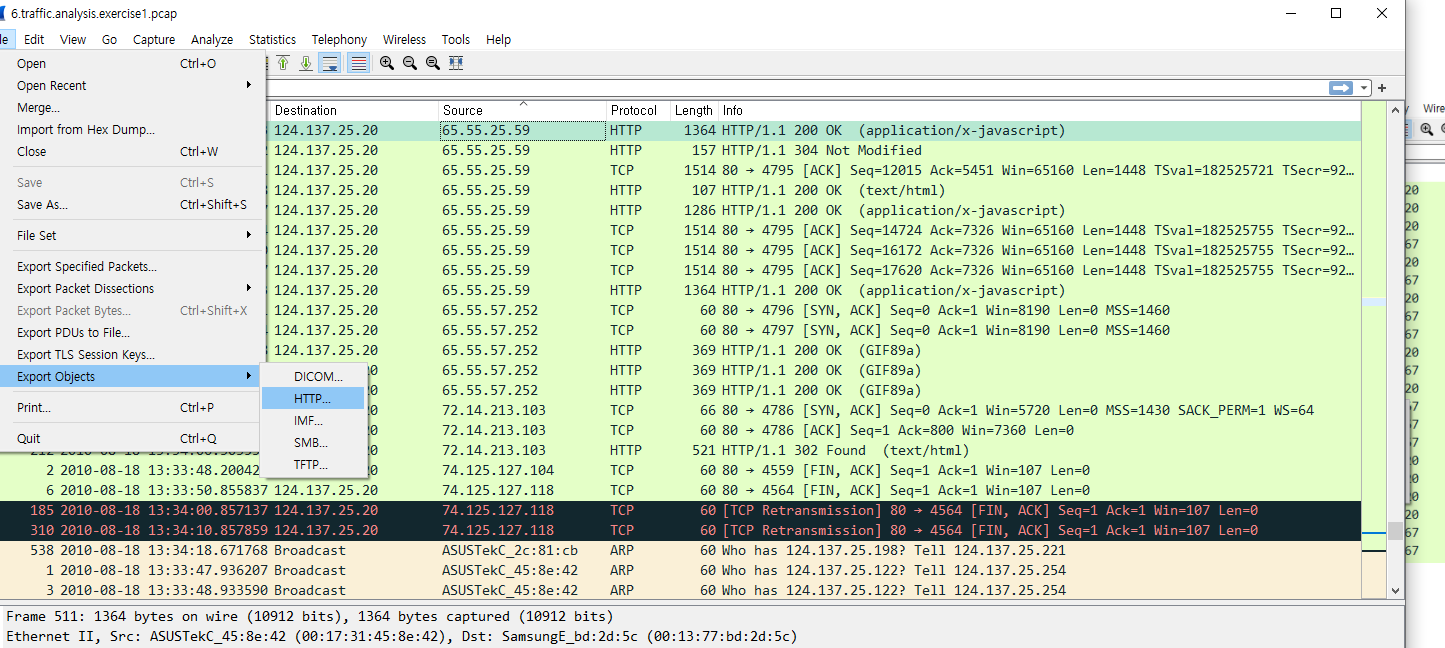

wireshark 안에

패킷안에 object를 추출합니다

http를

사용자가 접속해서 다운을받았던것들 입니다

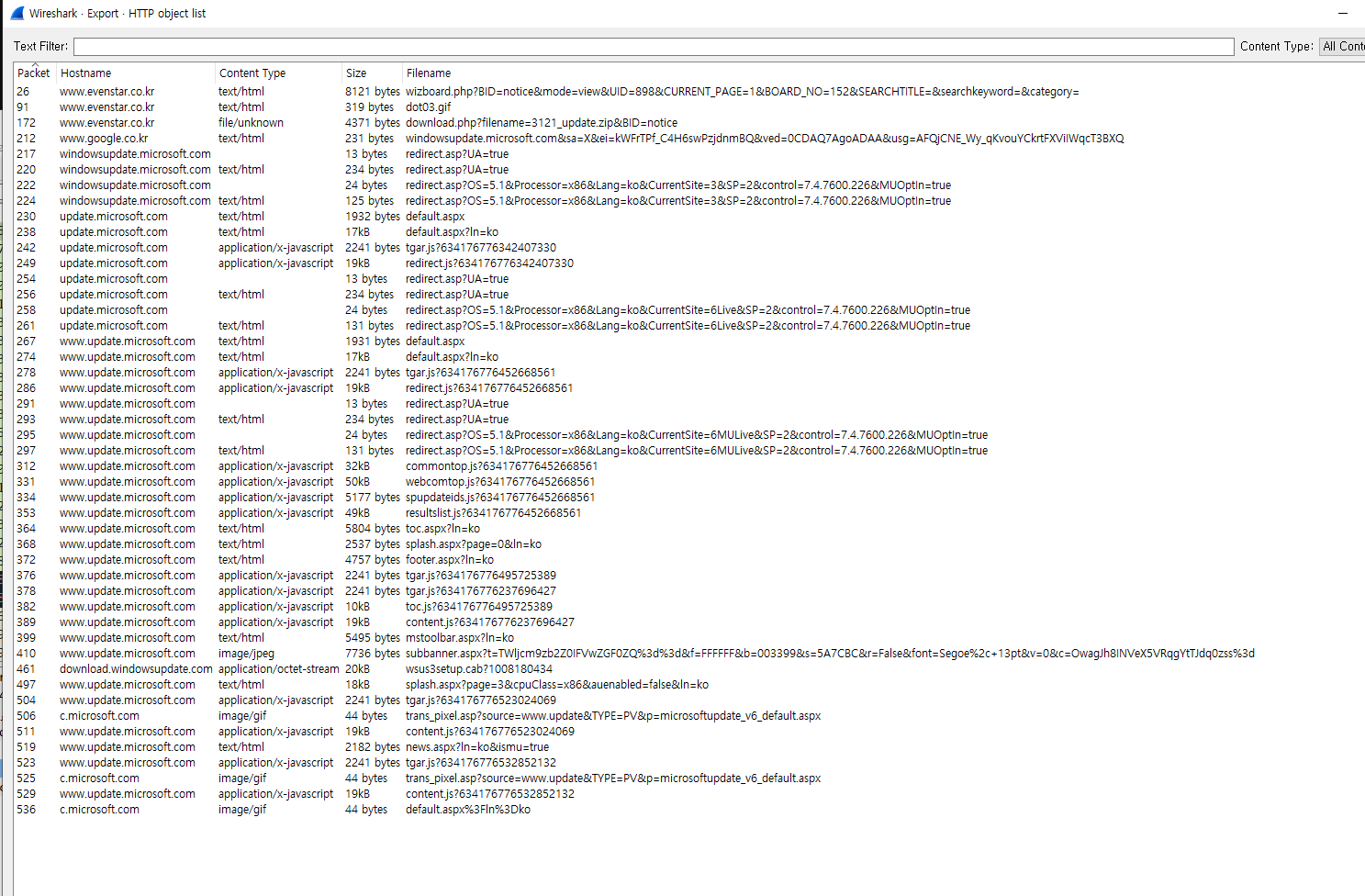

content로 정렬을합니다.

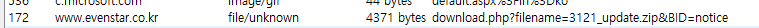

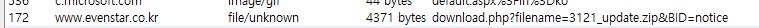

근데 눈에 거슬려지는 것이 보이게됩니다

파일이름도 안나오고 가장 의심이 된다고 생각할수있습니다.

저장을한뒤

이파일을한번

zip파일로 바꾸면

이런식으로 zip파일이란것을 확신하게됬다.

여기도 보면 중간에 update.zip파일이라는 형식이 들어있었습니다.

==========================================================================

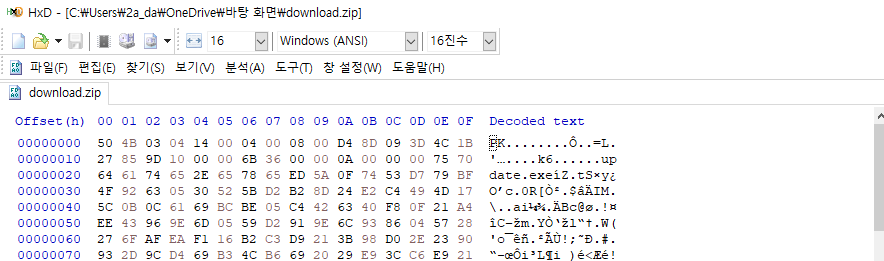

구글에서 hxd을 다운로드합니다

hxd에서 저

download zip을

열어보면

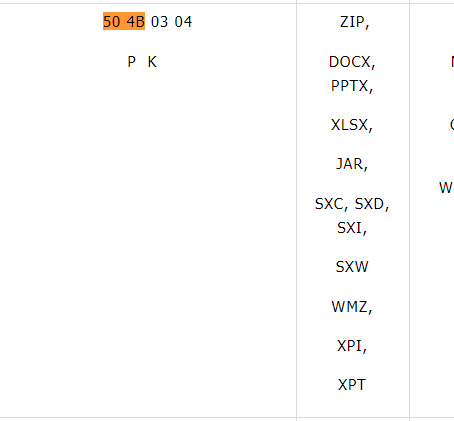

50 4b로 시작하는것을 보면

이파일은 zip파일 일수가있으니까

zip파일로 확장자를 변경해서 판단하는 방법도 있습니다

=================================

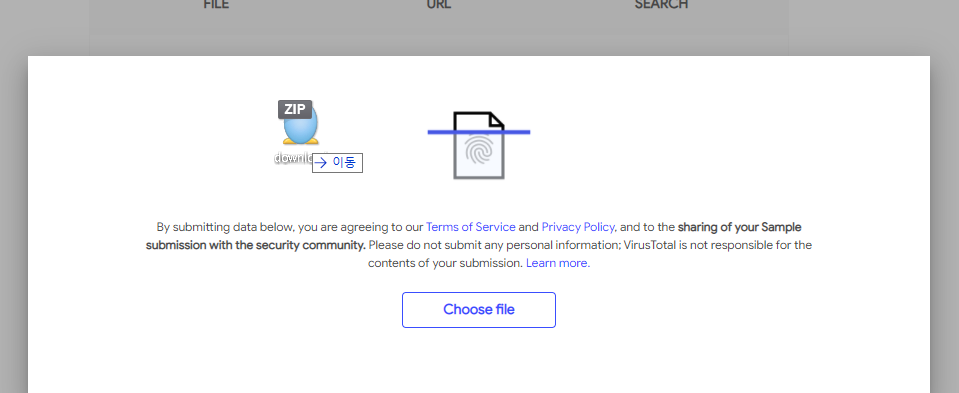

virus total 에 쭉드래그하면 자동적으로 분석을해줍니다

VirusTotal

www.virustotal.com

이곳에서

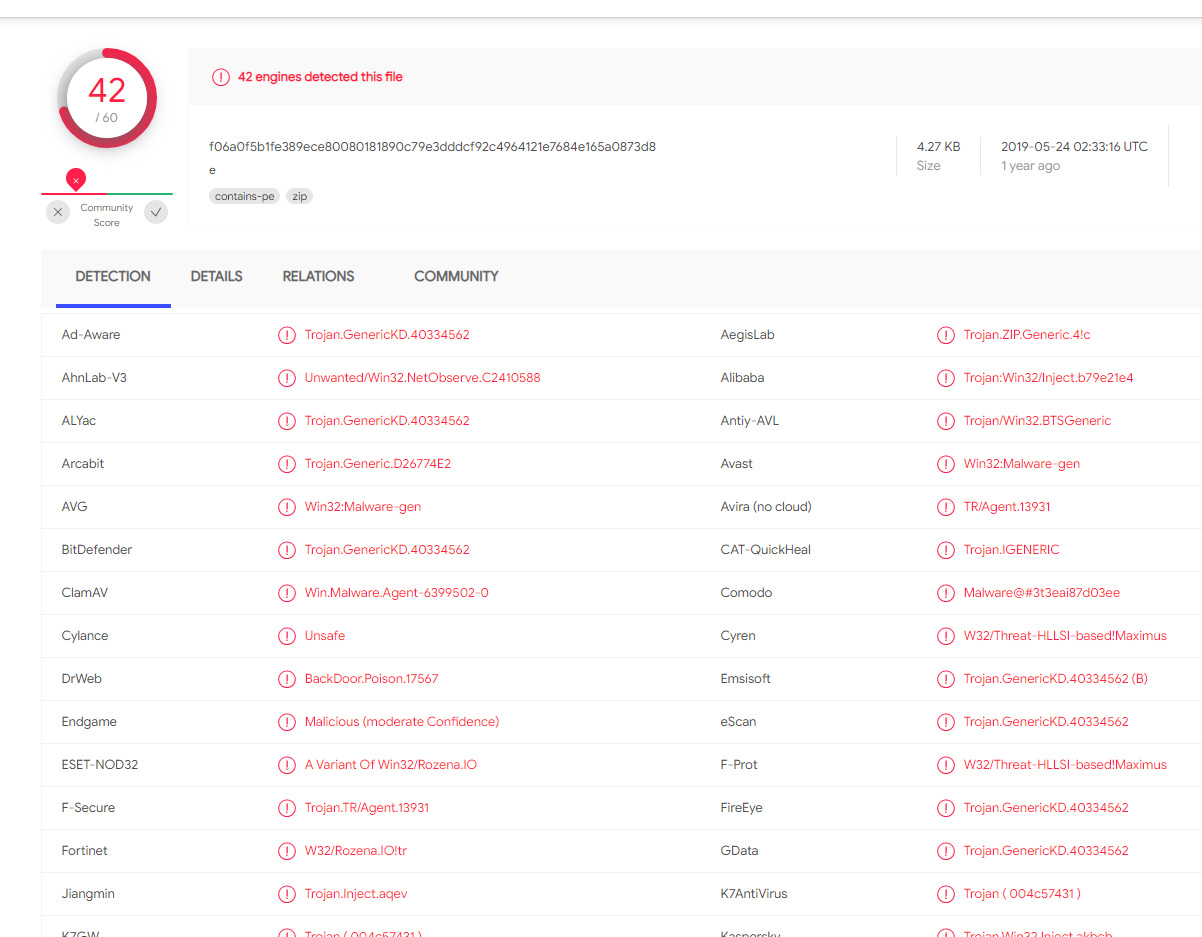

이렇게 하고나면

이곳에서 바이러스에 대한 분석을 할수있게 됩니다.

더확실하게 보는것은

details를 가보면

이름은 변경되지만

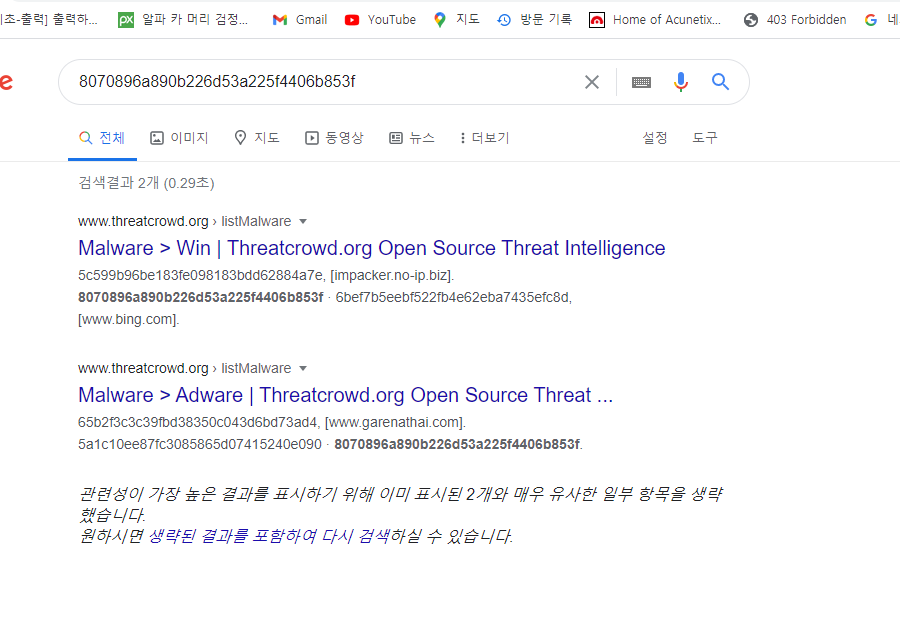

md5 해쉬값은 변경이 되지가않습니다.

파일은 항상 해쉬를 참고합니다

md5 해쉬값을 구글에 치면 이렇게 나올수있는 꿀팁이 있습니다.

pcap 파일에서 악성코드를 덤프해서

zip파일로 바꿔서

이게 진짜 악성코드인지 아닌지 판단을 할 수 있습니다~

'악성코드 및 포렌식' 카테고리의 다른 글

| 침해사고 분석 패킷 - 악성코드 분석 - 3 (0) | 2021.01.13 |

|---|---|

| 침해사고 분석 패킷 - 악성코드 분석 - 2 (0) | 2021.01.12 |

| 침해사고 분석 패킷 - 악성코드 분석 (0) | 2021.01.12 |

| graphviz,networkminer (포렌식도구) 설치 (0) | 2021.01.12 |

| 침해사고 분석 패킷 - 분석 (0) | 2021.01.12 |