wireshark,packet total, network miner를 이용하여

1. 감염된 pc의 운영체제와 계정 이름

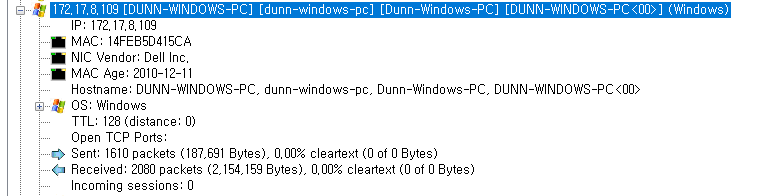

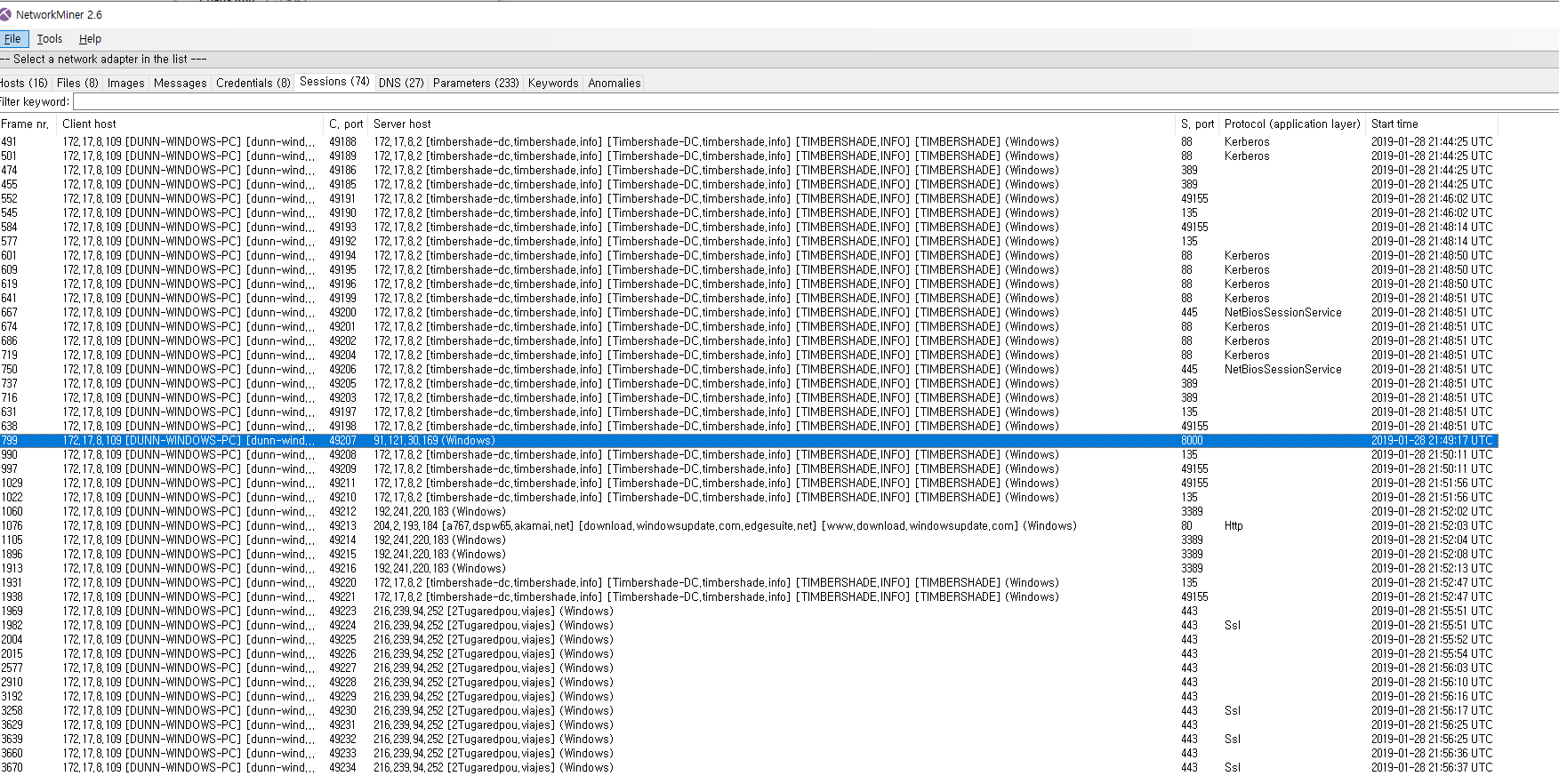

network miner로 열어보면

감염된 피시는 타겟이많은 172.17.8.109 windows 와

계정이름은 dunn-windows-pc~~

2.악성코드 추출 및 검사

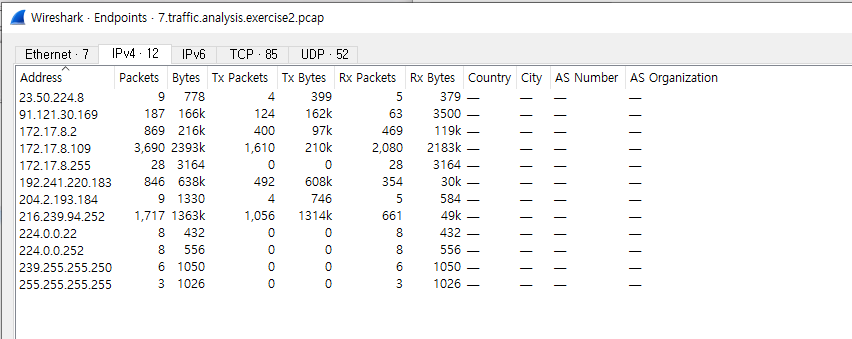

end point도 살펴보며

192.241.220.183

과 91.121.30.169

169일 가능성이없지만

해보지않기전에는 아직모릅니다.

여기서도 아직은 확인해보기전에는 악성코드라는것을 확인할 수 없습니다.

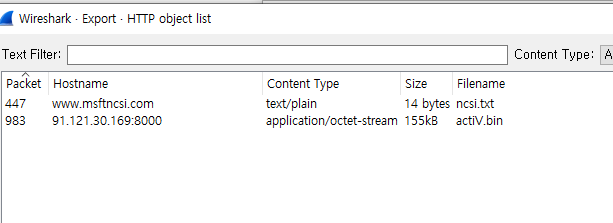

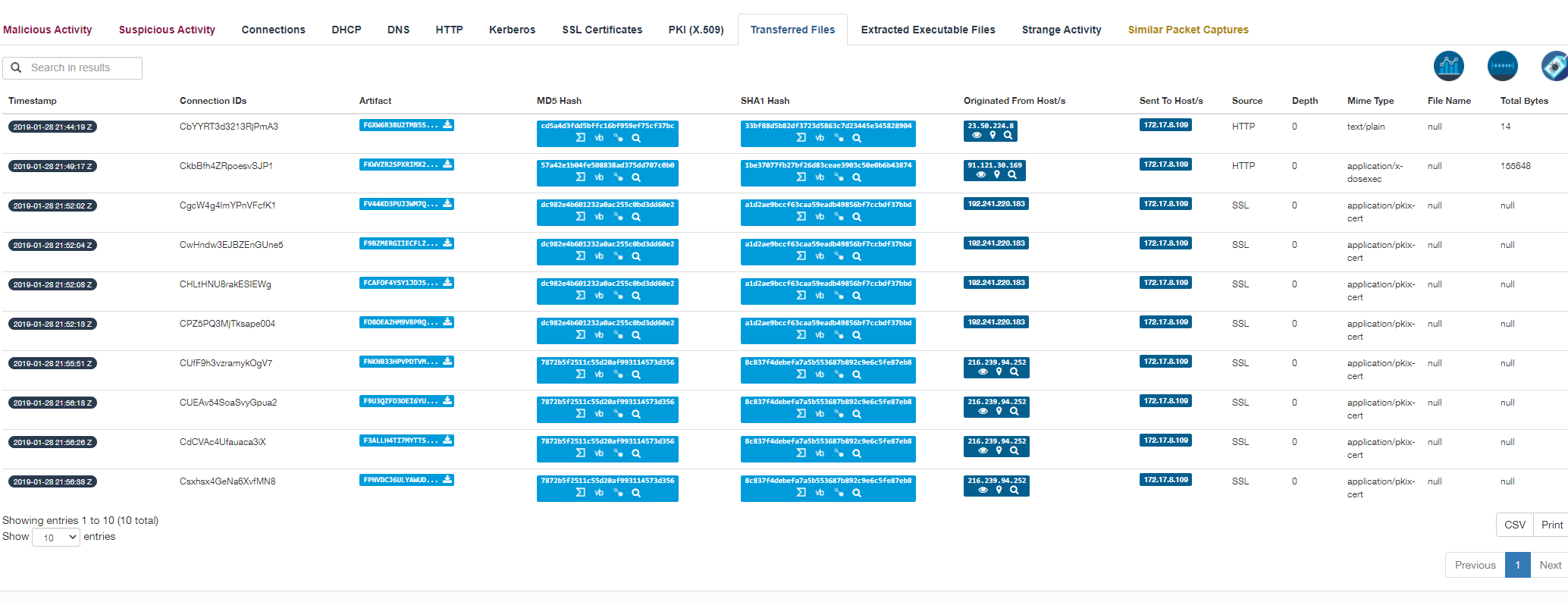

packet total에서

transferred 쪽을보면

여기에 169번이나와있는데

169번이 없는것을 알수도있다

탐지룰에서 걸리지않은거 뿐이지 아직은 확신은 할수가없습니다.

169번이 접속이 된뒤에 다운로드 받고난뒤에

183번으로 이동이된것도 알수가있습니다.

또 포트가 3389 원격접속인데 원격접속을 유도하는 악성코드가 될수도있습니다.

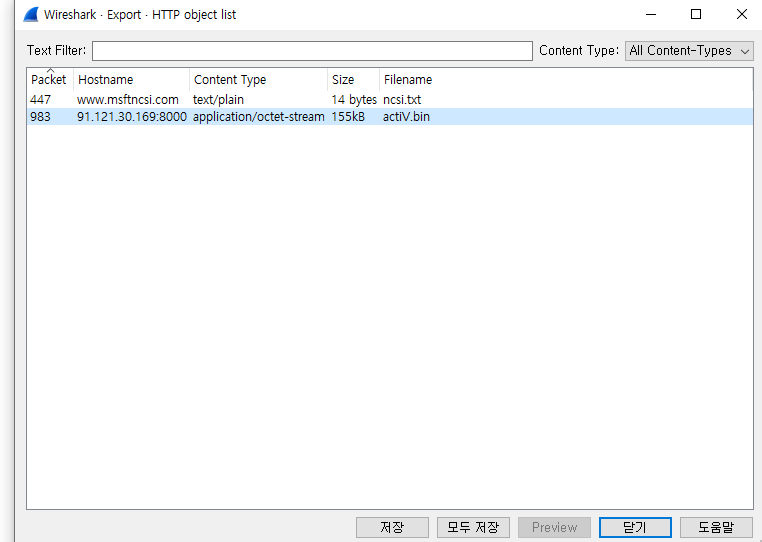

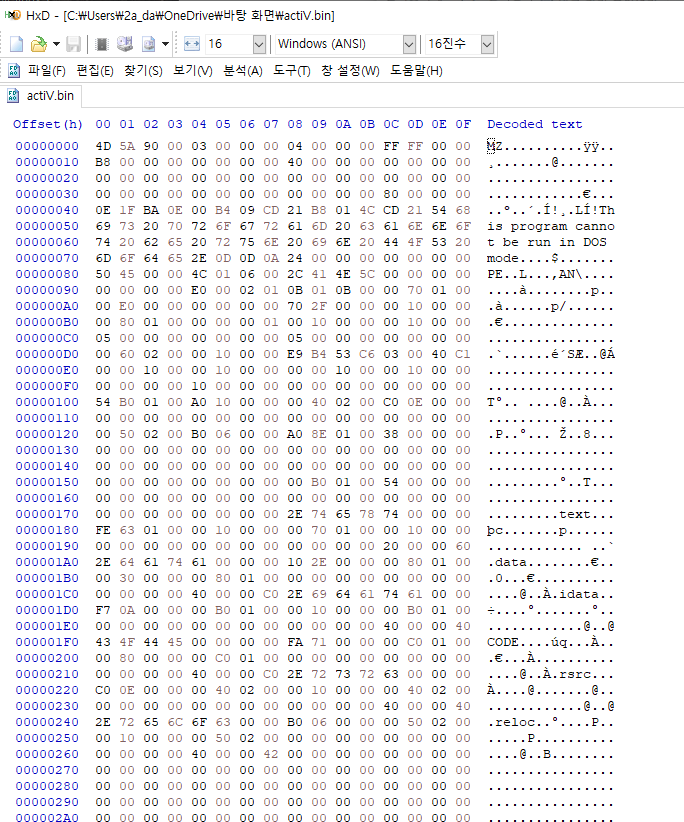

이것이 악성코드인지 한번저장을해서 열어보자

이파일을 한번열어 4d 5a 를 한번검색을해보면

알고보니 exe파일이였으니까

바이러스 토탈에한번올려보면

악성코드였습니다

잘보면

윈도우업데이트관련 악성코드일확률이있습니다.

이렇게 악성코드를 추측해보고 스파이웨어 라고

분석해봤습니다

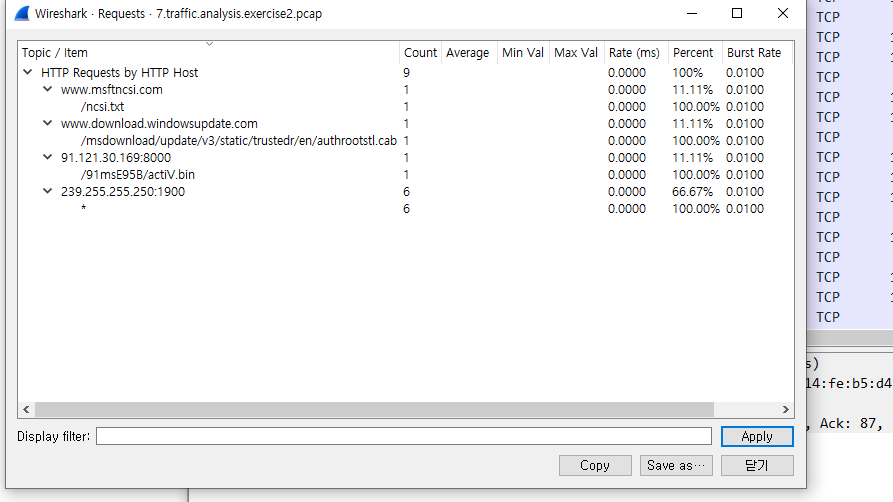

wireshark에서 statics-> http-> requests

에서는 이렇게 91.121.30.169:8000 번을 치고들어가

감염이된것을 알수가있었습니다~

==========================================

결론

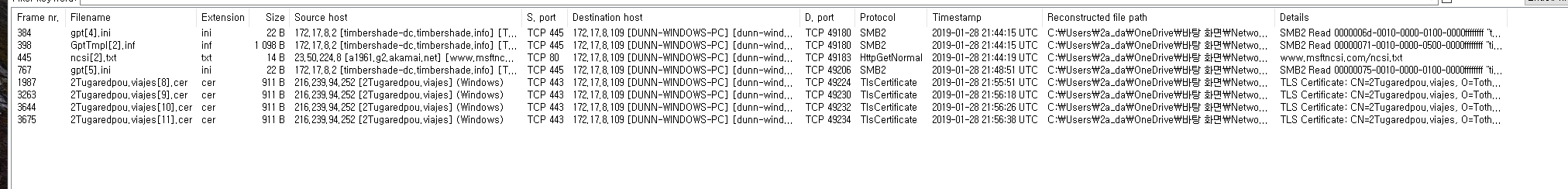

1. 피해자 109 -> 공격자 169번으로 접속한후 EXE를 다운로드

(169는 8000번포트를 쓰는거같은데 웹서버를 쓰기위한 테스트 서버로 씁니다.

공식적으로는 쓰지는않습니다.

109가 169번으로 어떻게 접속했는지는 알수가없고

악성 사이트로 인해서 이동이됬는건지도 아직은알수가없습니다.)

그뒤에

(사람이 자기의지로 접속한건지 자동으로접속된건지는모릅니다)

2. 이프로그램이 109를 183으로 접속시킵니다.

Spyware가 설치한 프로그램이 사용자 정보를 183으로 주고받는 것으로 추측

그다음에

4. 252번으로 2tugardpou 접속합니다. 이것은 임시사이트인지는 잘모릅니다

하지만 스파이웨어가 이상한 곳으로 접속한것은맞습니다

정상 사이트에서

iframe,xss 등으로 인해 리다이렉션되서

페이지가 이동됬다는 확률이 큽니다.

나중에는 이증거가 확실히있으니까

추측이 확실하게가능합니다.

=============

이패킷을 탐지하는 스노트를 만드는법

alert 172.17.8.0/24 any <> 192.241.220.183 any (msg:"ET TROJAN SSL"; sid:0001;)

alert 172.17.8.0/24 any <> 192.241.220.183 any (msg:"ET TROJAN SSL"; threshold type: both, track by_dst, count 100, seconds 1; sid:0001;)

183은 악성코드 접속사이트기때문에 추가로 다른걸적을필요가없다

두번째는

alert 172.17.8.0/24 any <> 216.239.94.252 any (msg:"ET TROJAN SSL"; threshold type: both, track by_dst, count 100, seconds 1; sid:0002;)

세번째는

alert 172.17.8.0/24 any <> 91.120.30.169 any (msg:"ET MAL SERVER"; sid:0003;)

alert 172.17.8.0/24 any <> 91.120.30.169 any (msg:"ET MAL SERVER"; threshold type: both, track by_dst, count 100, seconds 1; sid:0003;)

'악성코드 및 포렌식' 카테고리의 다른 글

| 침해사고 분석 패킷 - 악성코드 분석 - 4 (0) | 2021.01.13 |

|---|---|

| 침해사고 분석 패킷 - 악성코드 분석 - 3 (0) | 2021.01.13 |

| 침해사고 분석 패킷 - 악성코드 분석 (0) | 2021.01.12 |

| graphviz,networkminer (포렌식도구) 설치 (0) | 2021.01.12 |

| 침해사고 분석 패킷 - 분석 (0) | 2021.01.12 |