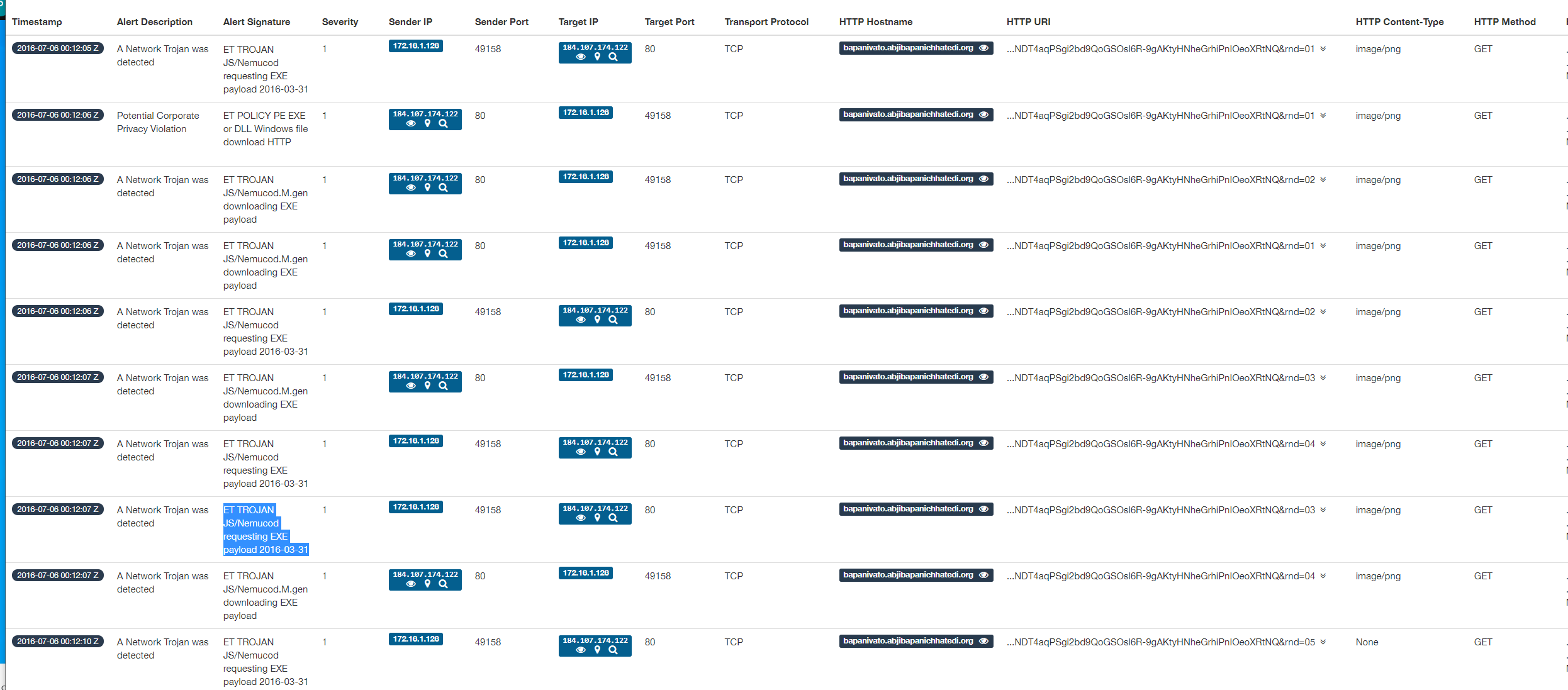

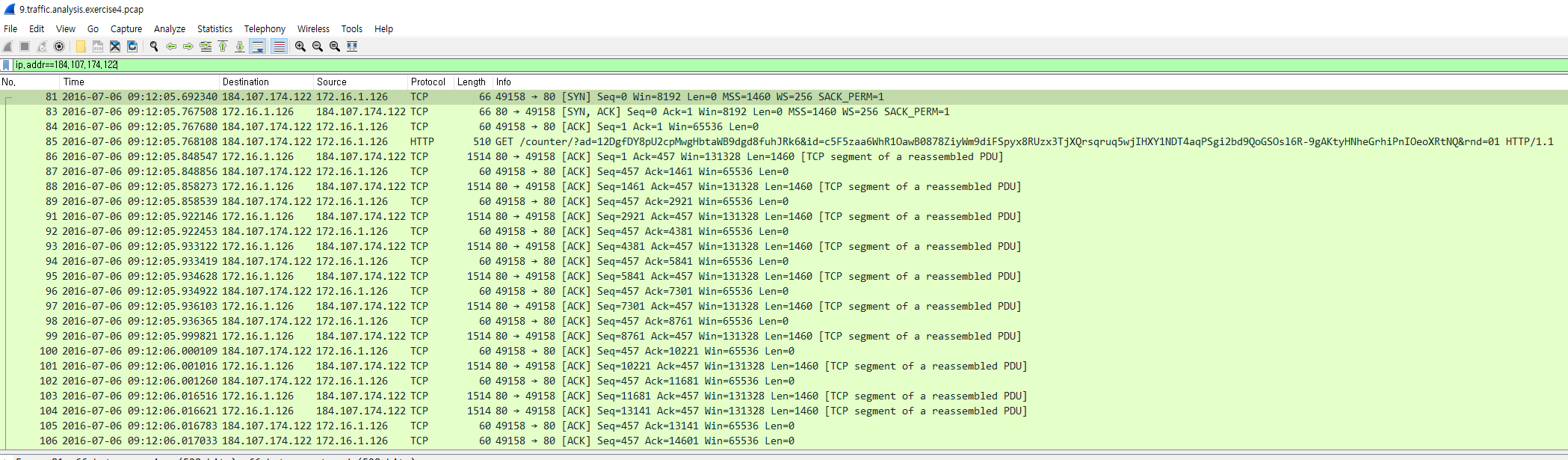

여기를 잘보면 계속해서 172.16.1.126에서 184.107.174.122로 사용자가 웹접속을하면

184.107.174.122 에서172.16.1.126로 실행파일을 다운하게해줍니다

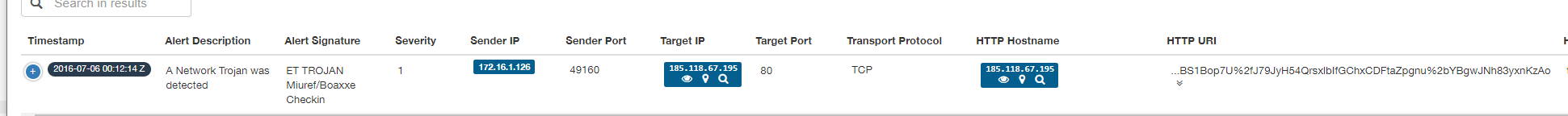

그리고 이곳으로 트로이목마를 다운받게해주는것을보니까

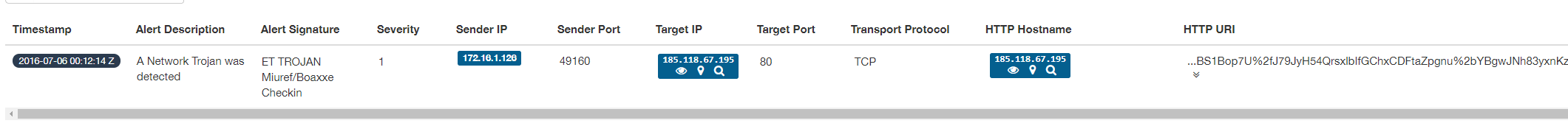

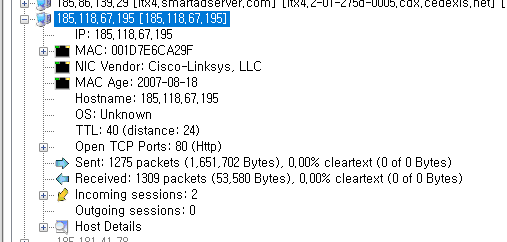

185.118.67.195도 의심이갑니다.

172.16.1.12

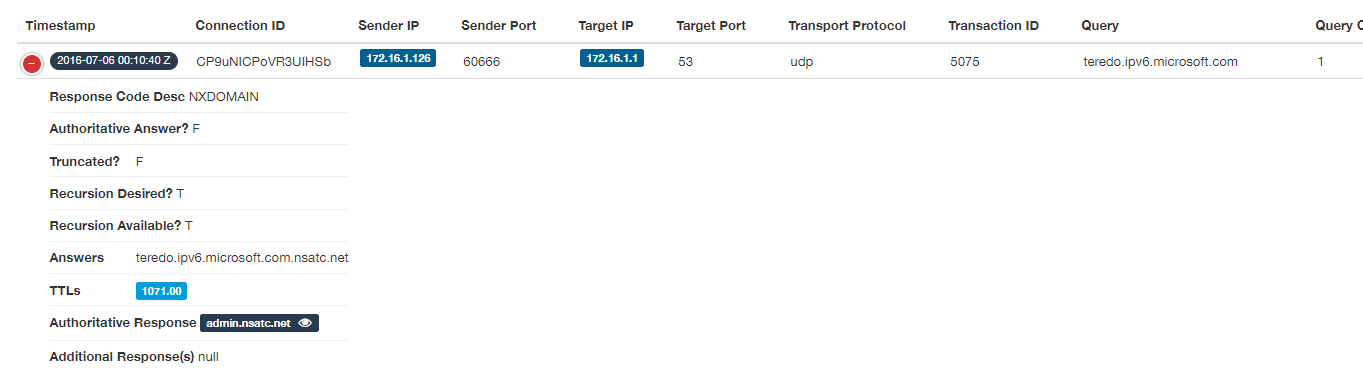

url 을 치고들어간것도 일단 dns 메뉴에서 확인이 가능합니다.

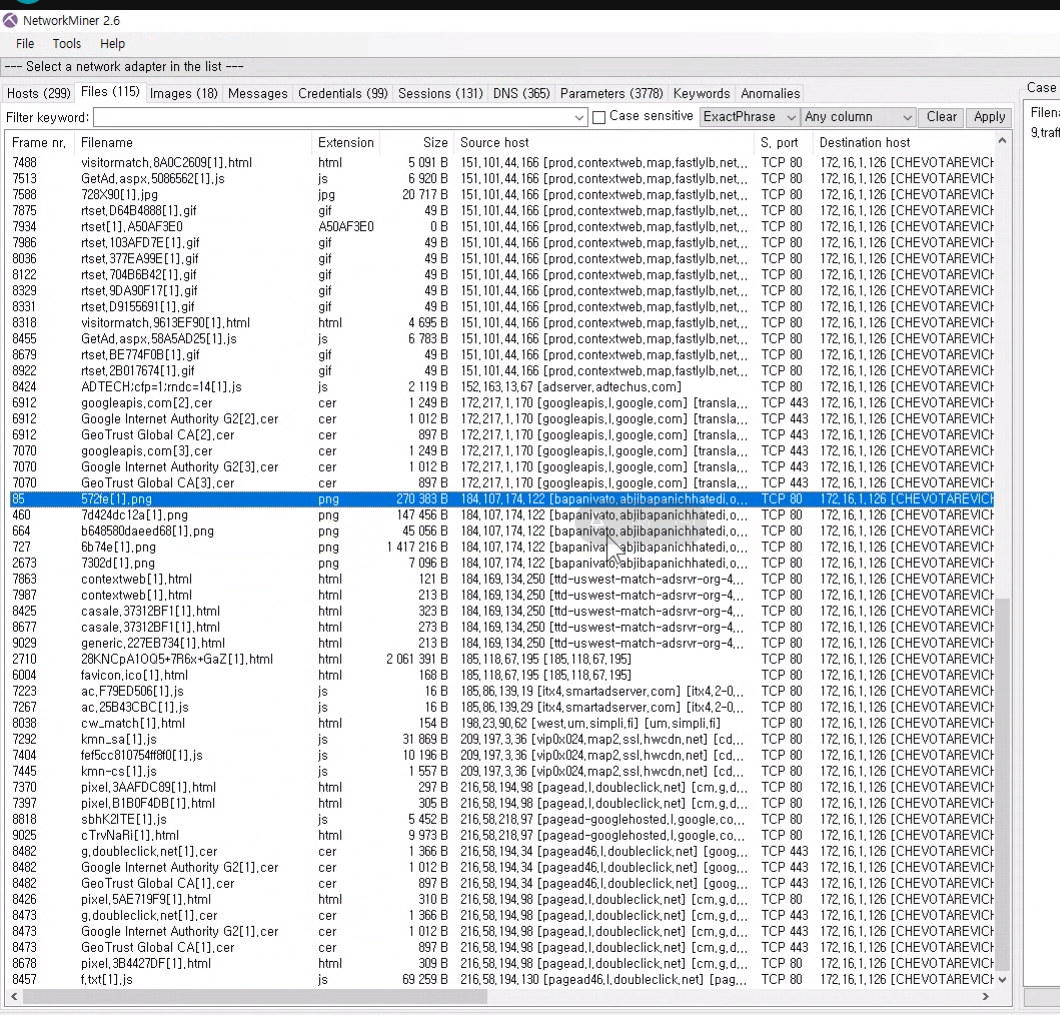

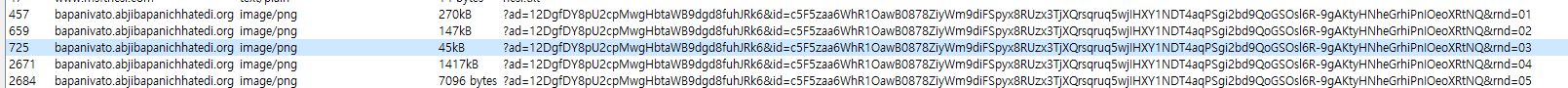

잘보면 png파일이 되게많고 그렇다.

이러면 사용자가 bapanivato.~ 에서뭘했는지 확인해보자

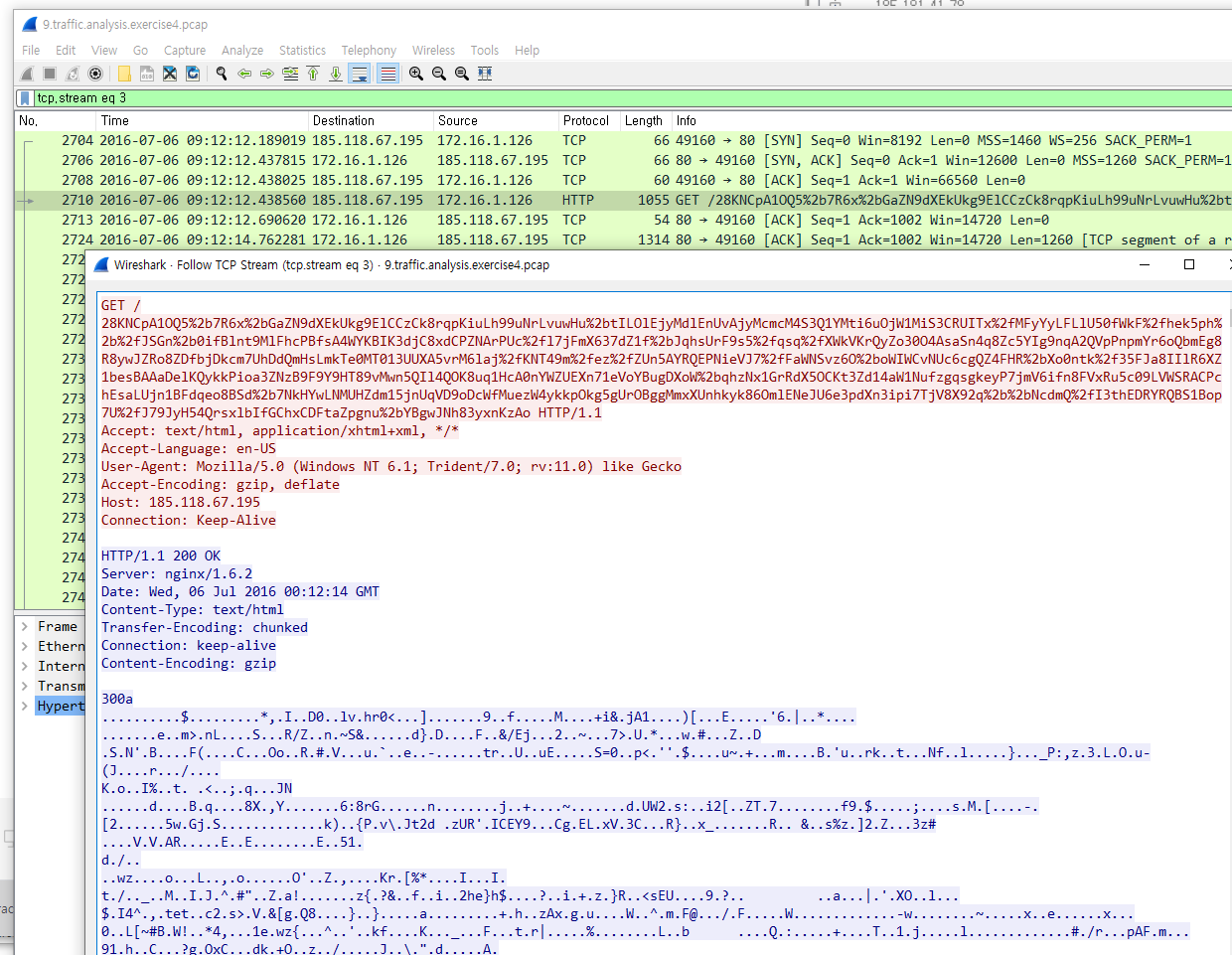

와이어샤크에서확인해서

4번째가 너무이상해서 한번 살펴보면

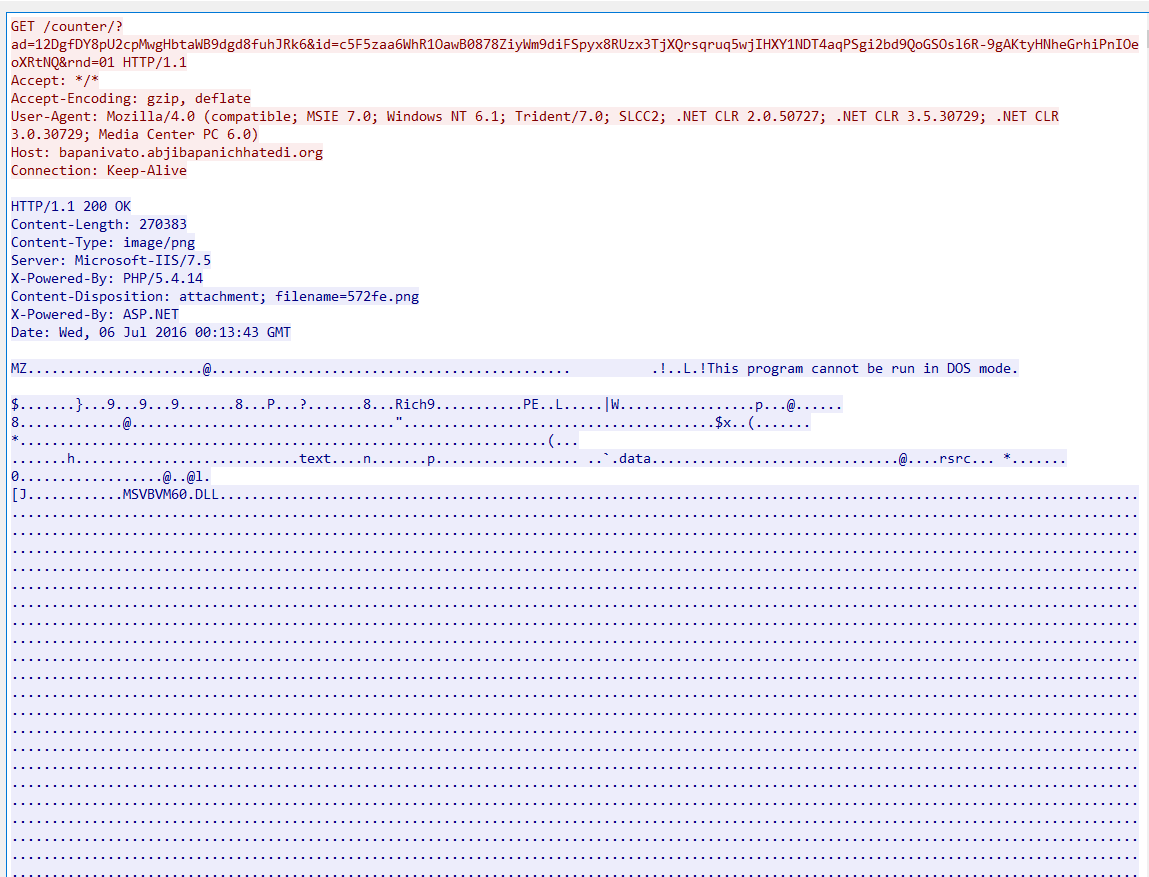

mz 실행파일을 하나 다운받았던것을 확인을 해볼수가있습니다.

하지만 이파일이

content-type도 image/png이고

content disposition도 png로 되있습니다.

png파일 이미지로 위장한 실행파일 이구나 라고 깨달을 수가있었습니다.

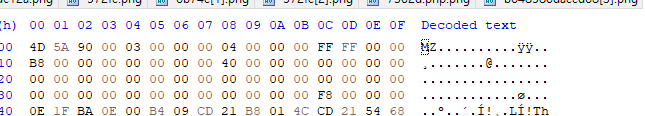

png 파일 시그니쳐는 이렇게 나와야하는데

요것들이 다 png파일이아니라 mz 실행파일 이였습니다.

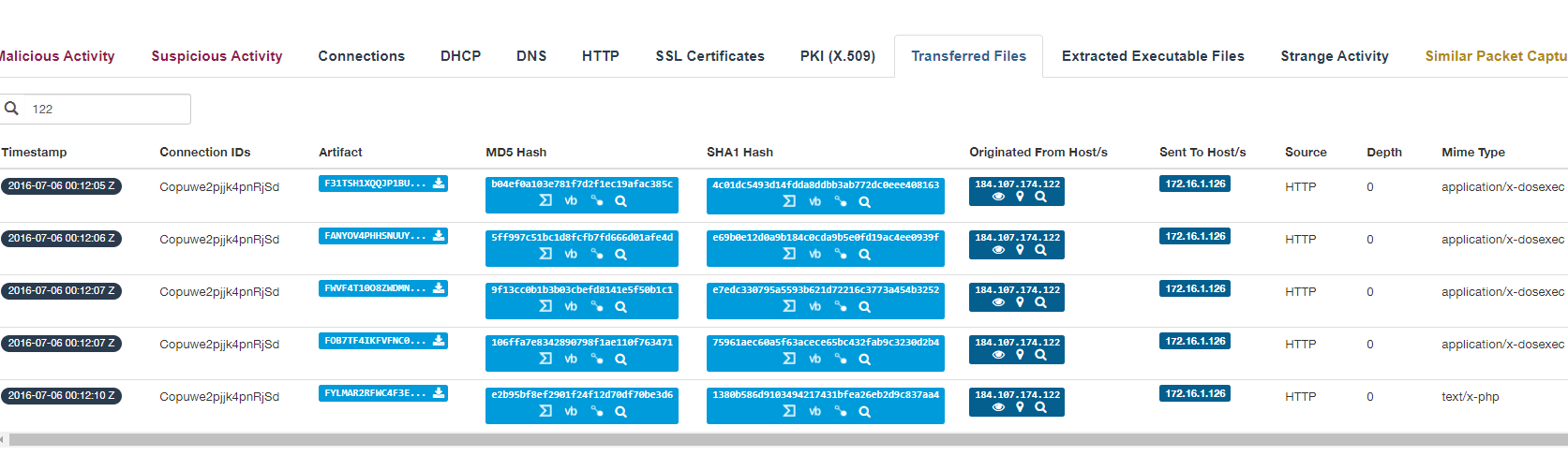

packet total에서 transfered files에서

다하나씩 열어봐야할거같습니다.

VirusTotal

www.virustotal.com

바이러스 토탈에서 검사를해보면됩니다

그리고

와이어샤크에서 object ->http 눌렀을떄

맨뒤에1 2 3 4 5 가 있는것을보고 악성코드를 5개 다운받았을 확률이 크다고생각됩니다.

뒤쪽을보면 이렇게 다운을 받았던것도 알수가있습니다 (http url)

악성코드를

참고로 5번은 php 소스코드 파일이고 난독화 입니다.

여기안에 난독화를해서 스크립트를 집어넣어서 리다이렉션하는코드,ifram,script등이 숨어있을 수도 있습니다.

결론=========

1.피해자: 126

2.공격자 :122

3.공격시나리오 : exe파일의 악성코드를 은닉 이미지 파일(png)로 은닉, 3개 추출

4.악성코드 추출 :3개

==============================================

또 2페이지에 하나가있는데

서버일 가능성이잇습니다.

파일을 보니까html에 접속을한거같습니다.

딱보니 이상한 url을 요청하고있습니다

이 html파일을 한번 열어보면 이런식으로 나오는데

지금추측할수 있는것은 5번의 php파일 안에 코드에 리다이렉션 코드가 들어있어서

185.118.67.195 이사이트로 리다이렉션 됬다고 추측을 할수가 있을거같습니다.

100프로 서버를 열어보지는않는한 아직은 정확히 알 수가 없습니다

이파일들만보고는 html페이지가 없으면 난독화를 해제를 할수가없어서 그렇습니다.

나중에되면 이것을 다해제할 것입니다

===============================

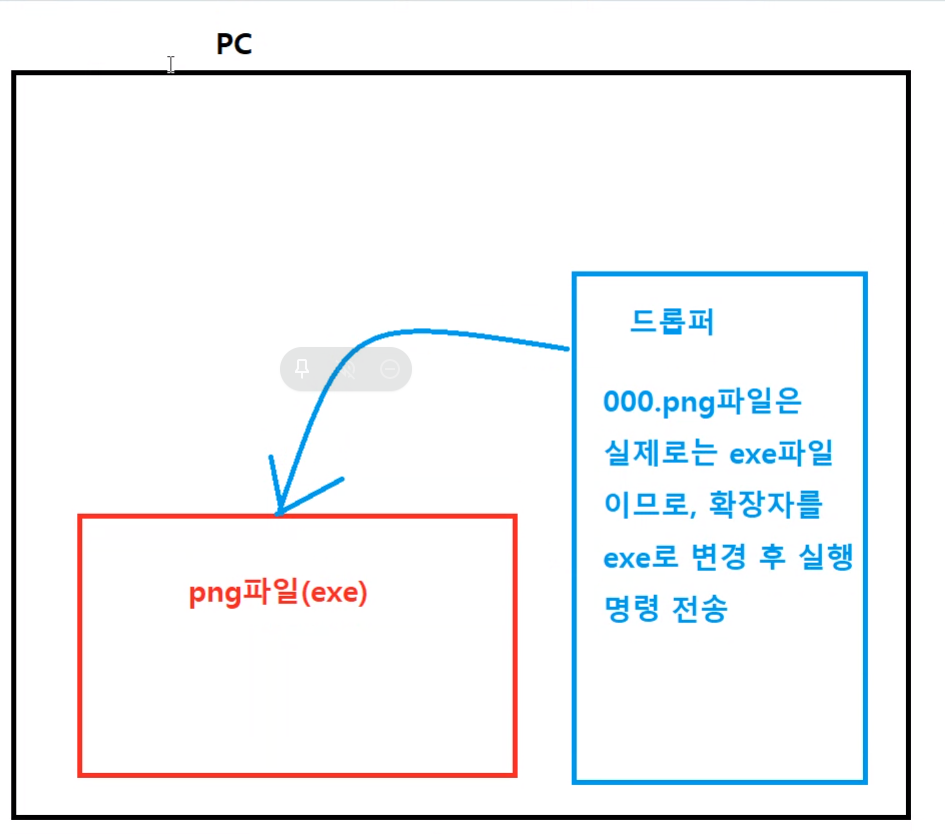

악성코드 드롭퍼라는 개념이 있습니다.

쉽게말해서 다운로드 받는것 따로

다운로드를 받은 파일을 실행 하는것 따로

pc에 png파일(exe)를 다운받고

칼리리눅스의 (피캡을그래픽화시키기)

python3 main.py -i 4.pcap --layer3 -o 4.png

'악성코드 및 포렌식' 카테고리의 다른 글

| 침해사고 분석 패킷 - 악성코드 분석 - 6 (0) | 2021.01.15 |

|---|---|

| 침해사고 분석 패킷 - 악성코드 분석 - 5 (0) | 2021.01.15 |

| 침해사고 분석 패킷 - 악성코드 분석 - 3 (0) | 2021.01.13 |

| 침해사고 분석 패킷 - 악성코드 분석 - 2 (0) | 2021.01.12 |

| 침해사고 분석 패킷 - 악성코드 분석 (0) | 2021.01.12 |