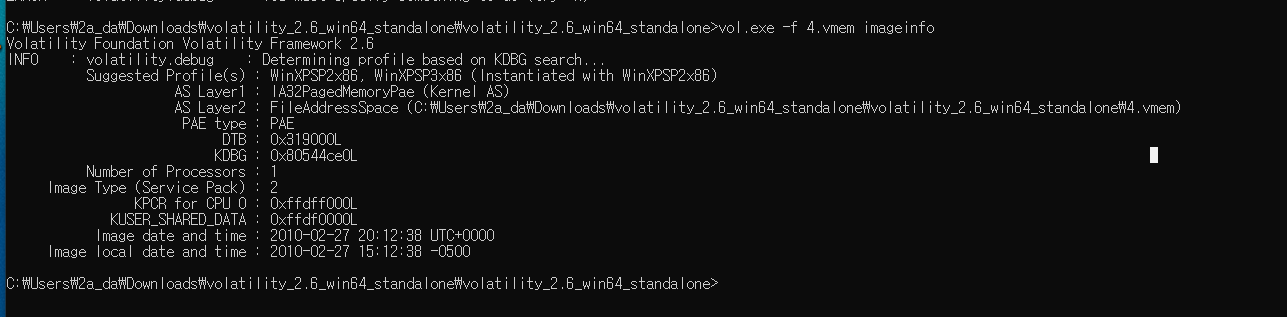

vol.exe -f 4.vmem imageinfo

이번 파일에서는 따로 뒤에 붙여주지않아도된다xp이기때문에

vol.exe -f 4.vmem pstree

▲ 프로세스 기초 분석

- pstree : firefox와 acrobat reader가 부모/자식관계이다. firefox 브라우저 사용 중 acrobat

reader를 실행한 것으로 추측

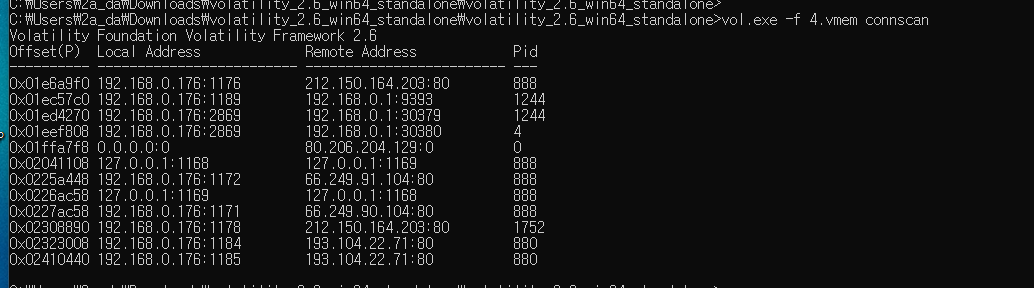

vol.exe -f 4.vmem connscan

vol.exe -f 4.vmem connections

- connscan : acrobat reader(1752)가 80번 port와 연결을 유지하고 있다. 다른 port

라면, 업데이트 서버연결 등으로 생각할 수 있으나, acrobat reader가 웹 접속을

유지한다는게 의심

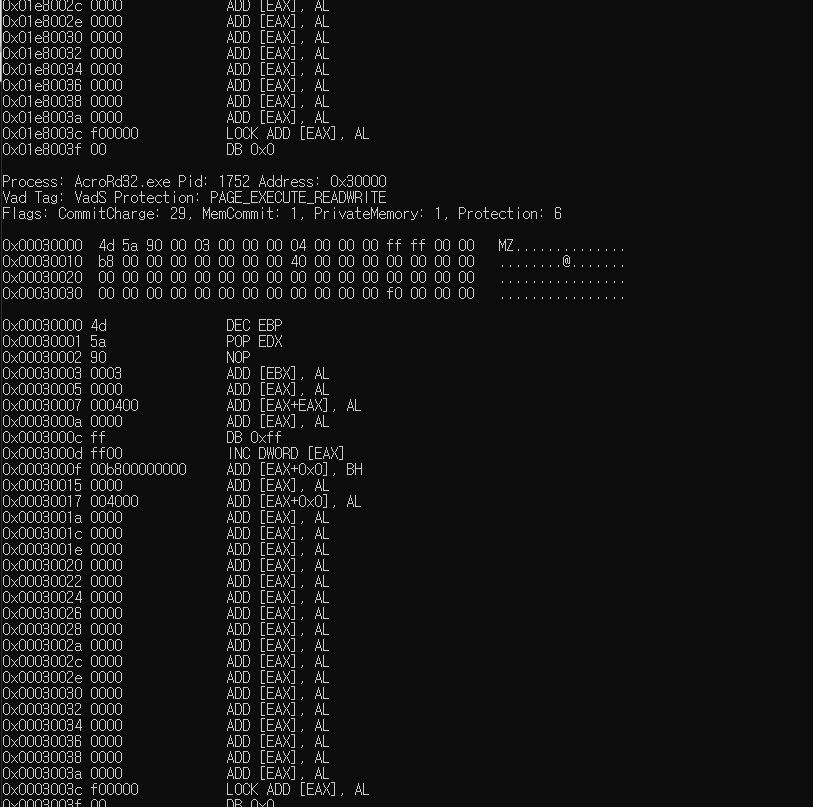

vol.exe -f 4.vmem malfind

오염된게 엄청나게 많이 나오게됩니다.

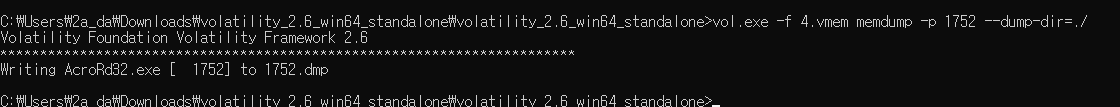

vol.exe -f 4.vmem memdump -p 1752 --dump-dir=./

pdf를 memdump 로 추출을해봅니다

이뒤에

sourceforge.net/projects/foremost/

Foremost

Download Foremost for free. Foremost is a linux tool for conducting forensic examinations. Although intended for law enforcement purposes, it may be useful to other members of the community.

sourceforge.net

foremost 프로그램을 다운받은뒤에(윈도우는)

▲ acrobat reader 분석

- memdump : acrobat reader가 사용중인 모든 메모리 공간을 추출, 이 공간 내부에

acrobat reader가 열고 있는 pdf 정보가 있을 확률이 매우 크다.

- memdump에서 특정 확장자만 추출하는 foremost 설치 (칼리에서)

wget http://foremost.sourceforge.net/pkg/foremost-1.5.7.tar.gz

tar -xvf foremost-1.5.7.tar.gz

make

make install

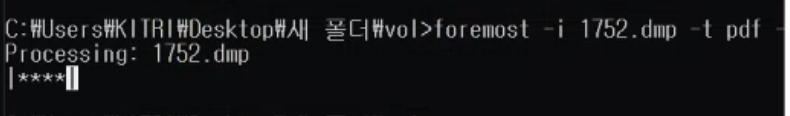

- pdf 추출 : foremost -i 1752.dmp -t pdf

(칼리에서는)

- pdf 추출 : foremost -i 1752.dmp -t pdf

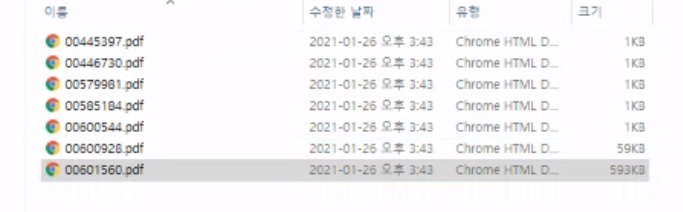

▲ 추출한 pdf 분석

- 현재까지는 firefox에서 pdf 파일을 열람하기 위해 acrobat reader를 실행했고,

열람한 pdf에 악성 코드(스크립트)가 있어서 침해사고가 발생한 것으로 추측된다.

따라서 pdf 파일 내부에 java 문자열이 있는지 검색

(칼리 리눅스에서는)

apt-get install yara*

grep -i 'java' *.pdf

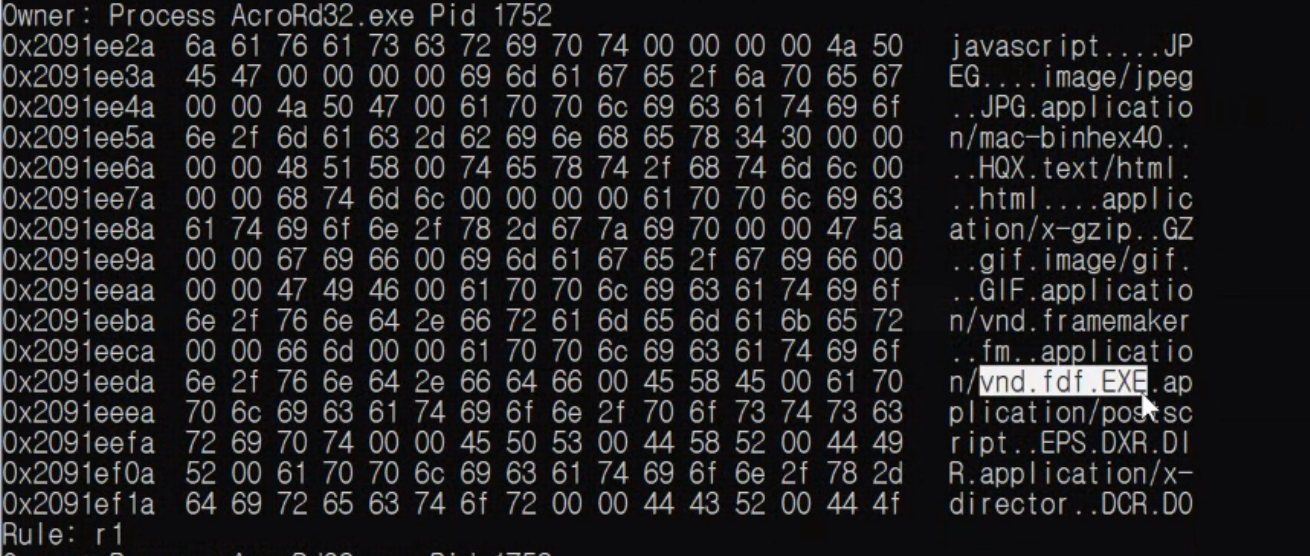

yarascan --yara-rules="javascript" -p 1752

vol.exe yarascan --yara-rules="javascript" -p 1752

- java 문자열이 포함된 파일을 virustotal를 통해 확인

- 현재까지는 firefox에서 pdf 파일을 열람하기 위해 acrobat reader를 실행했고,

열람한 pdf에 악성 코드를 다운받는 스크립트가 존재하는 것으로 추측가능.

눈에 띄는것은 이것이였습니다.

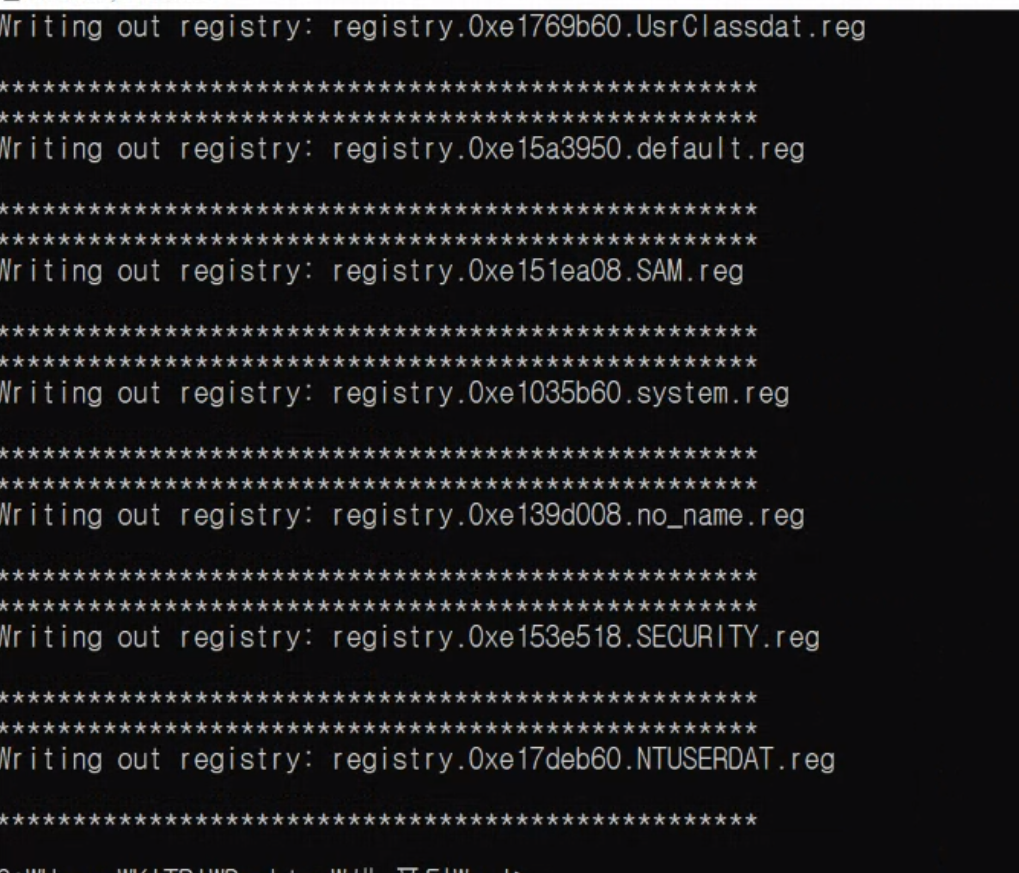

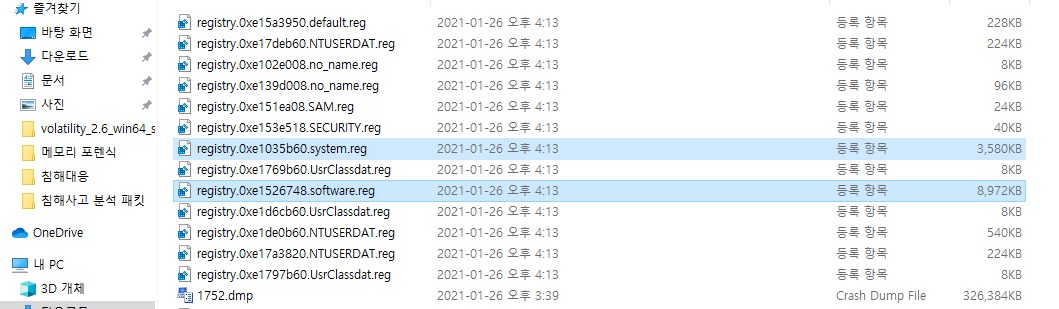

vol.exe -f 4.vmem dumpregistry --dump-dir=./

나온파일중에

system.reg와

software.reg를 열어봅니다

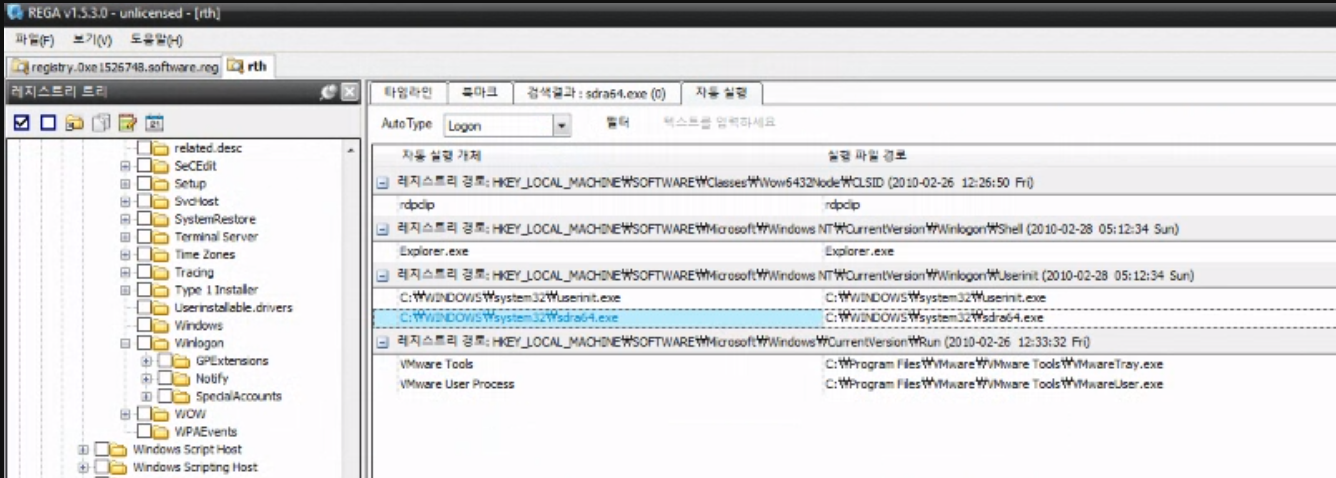

▲ 시스템 레지스트리 분석

- dumpregistry를 이용해서 모든 레지스트리 파일을 추출

- Software 관련된 레지스트리를 REGA로 open

- 부팅시 실행할 프로그램을 정의하는 레지스트리 목록은 다음과 같다.

Software\Microsoft\Windows\CurrentVersion\Run

Software\Microsoft\Windows NT\CurrentVersion\Winlogon

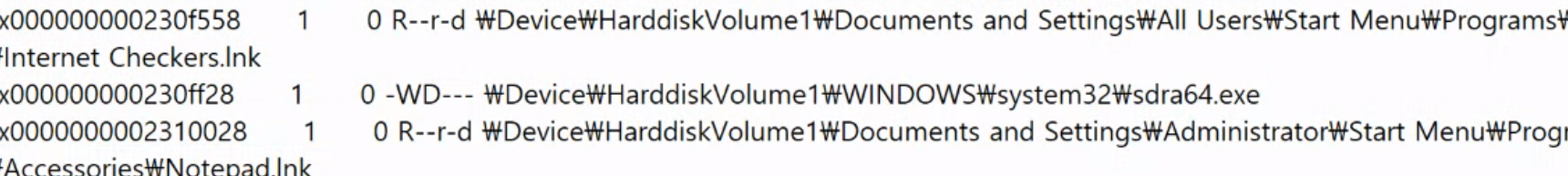

- Winlogon에 있는 sdra64.exe 가 수상하다. 파일명 검색/dump 후 virustotal에서 확인

filescan | grep "sdra64.exe"

dumpfiles –Q 주소 --dump-dir=./

window system 파일에 들어가있으면안되는 스파이웨어였고

바이러스였습니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 Challenge 6 , metasploit (0) | 2021.01.27 |

|---|---|

| 메모리 포렌식 Challenge 5 (0) | 2021.01.27 |

| 메모리 포렌식 Challenge 3 (0) | 2021.01.26 |

| 메모리 포렌식 Challenge 2 - cridex (0) | 2021.01.26 |

| 메모리 포렌식 chanllenge 1 - stuxnet 악성코드 (0) | 2021.01.25 |