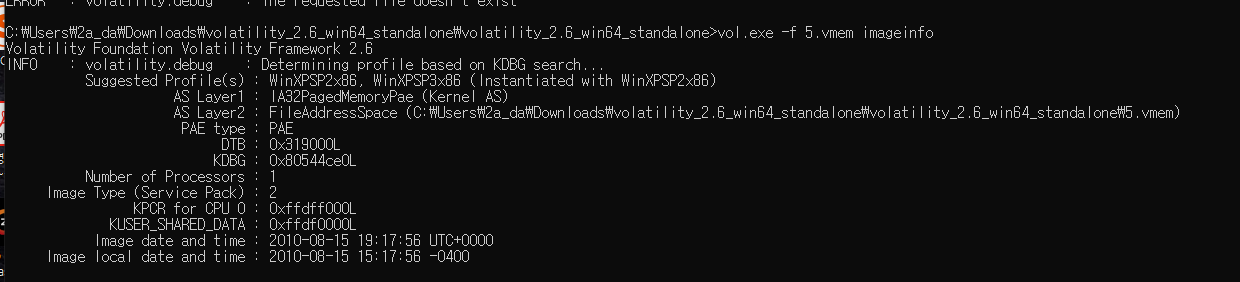

vol.exe -f 5.vmem imageinfo

일단 xp 라 추가적인 옵션 값은 붙일 필요가없다,

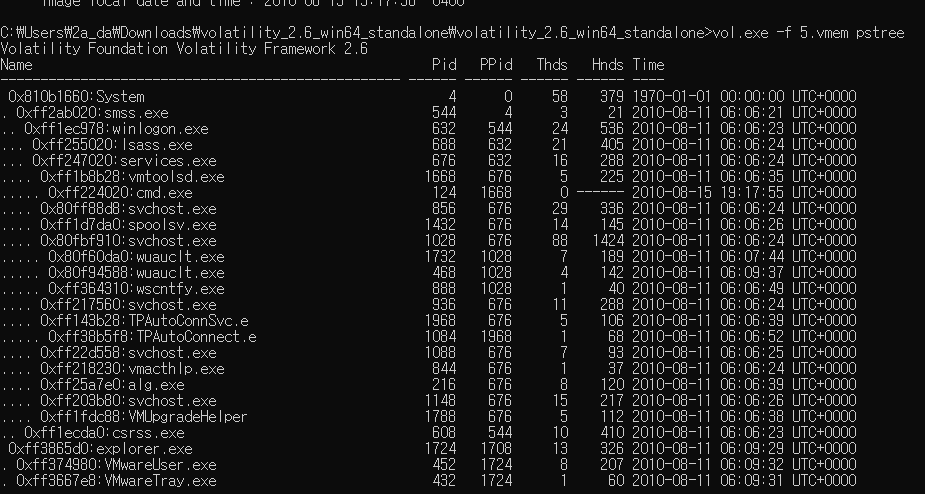

vol.exe -f 5.vmem pstree

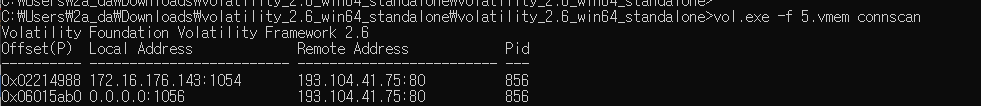

vol.exe -f 5.vmem connscan

vol.exe -f 5.vmem connections

프로세스 기초 분석

- connscan : svchost(856) 프로세스가 웹 접속을 유지하고 있다. svchost는 시스템

프로세스로, 웹 접속을 하는 경우가 없으므로 악성코드에 의해 변조된 프로세스라 의심

svchost 가 여러개 떠있는 것은 정상인데

인터넷 연결은 안되는게 정상이다 윈도우에서 사용하는거기 때문에

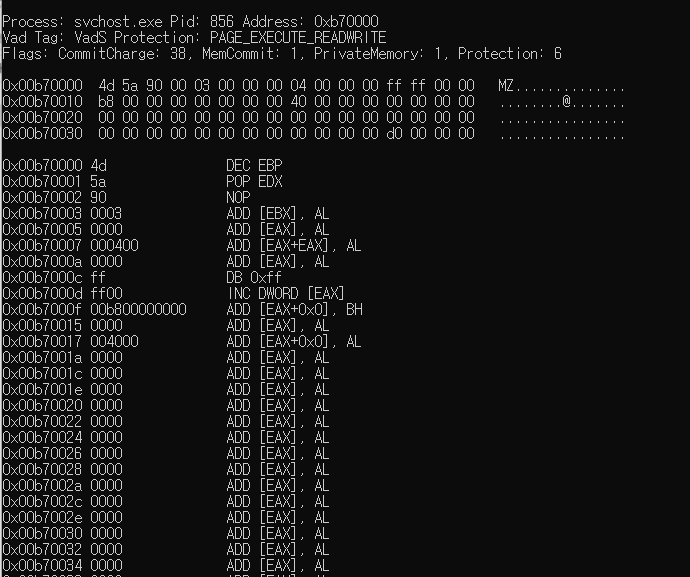

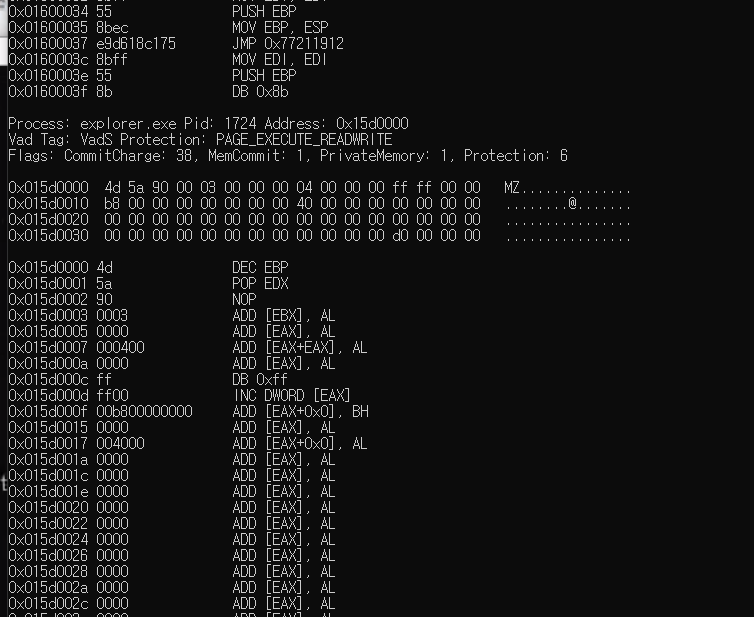

vol.exe -f 5.vmem malfind

변조된 것을 확인해본다

856 과

1724 explorer 안에 실행파일도 되있는게 의심스럽기도합니다.

explorer 1724 가 부모가없고 svchost.exe 856번이 의심이갑니다

vol.exe -f 5.vmem procdump -p 856,1724 --dump-dir=./

그래서 덤프를 진행합니다

explorer 가 악성코드인데 이곳에서 파생된 vmware ~~이것들도 악성코드일 확률이있다고생각합니다

하지만 둘다 정상이였고 452,432

vol.exe -f 5.vmem malfind 856,1724

실행파일인

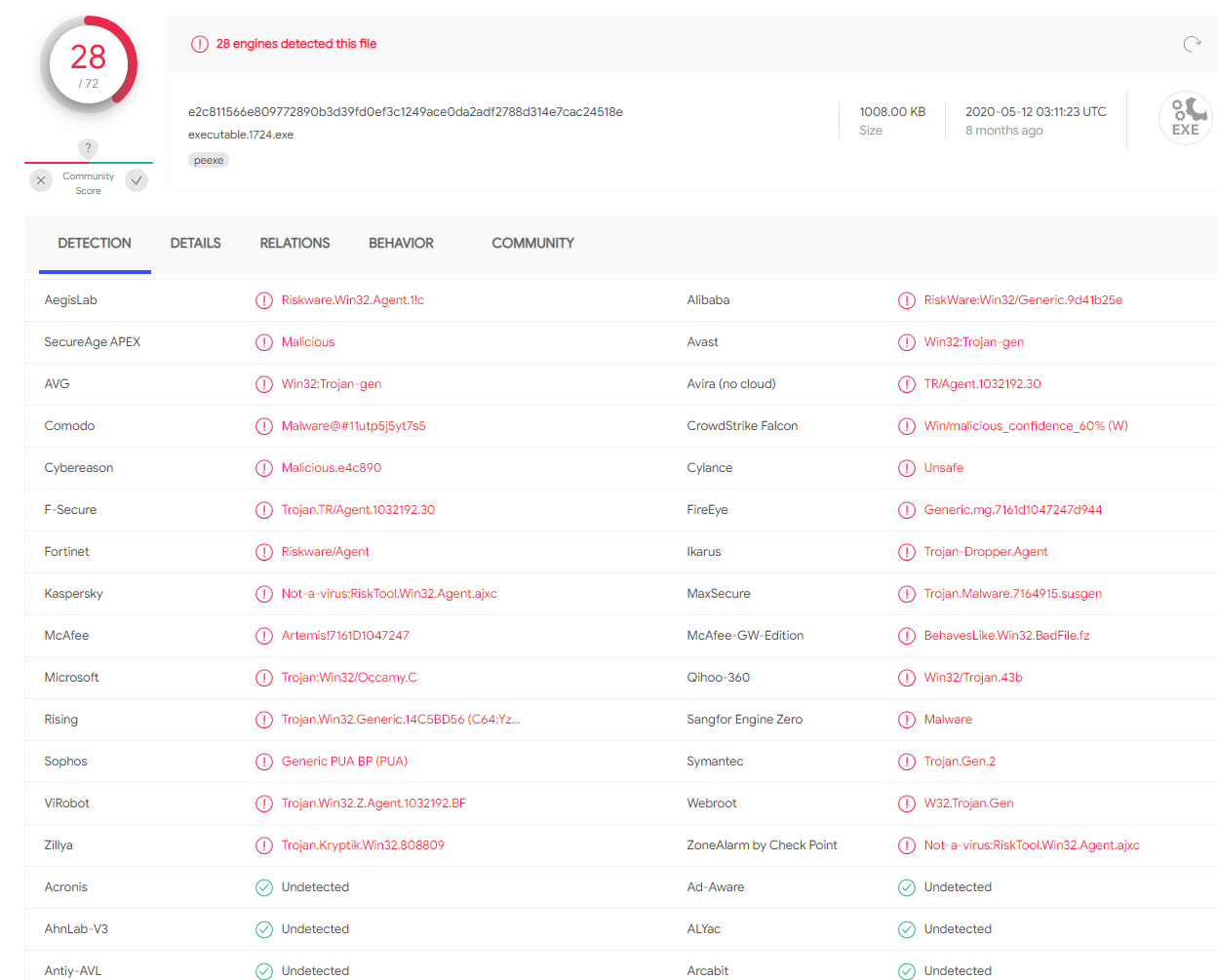

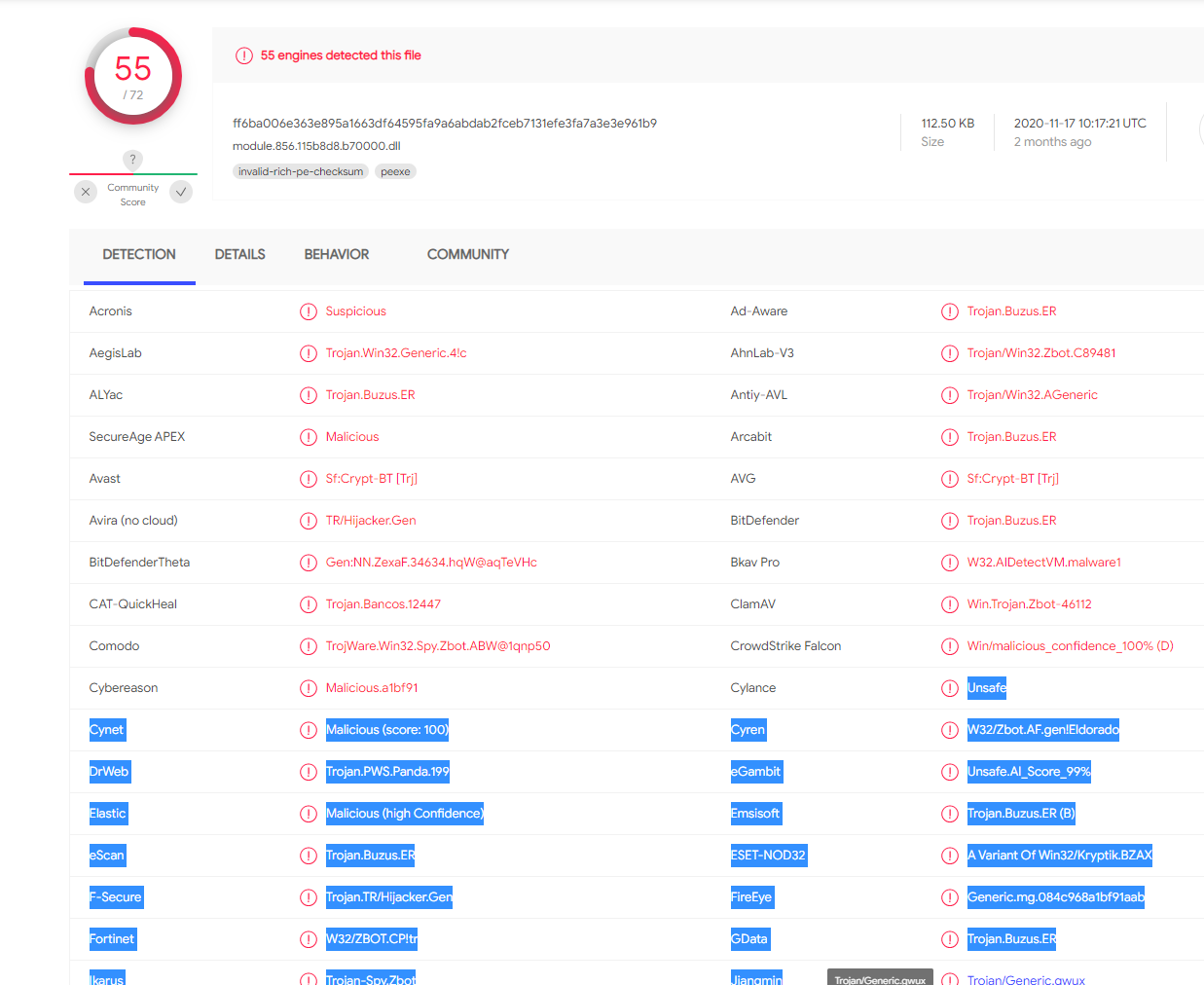

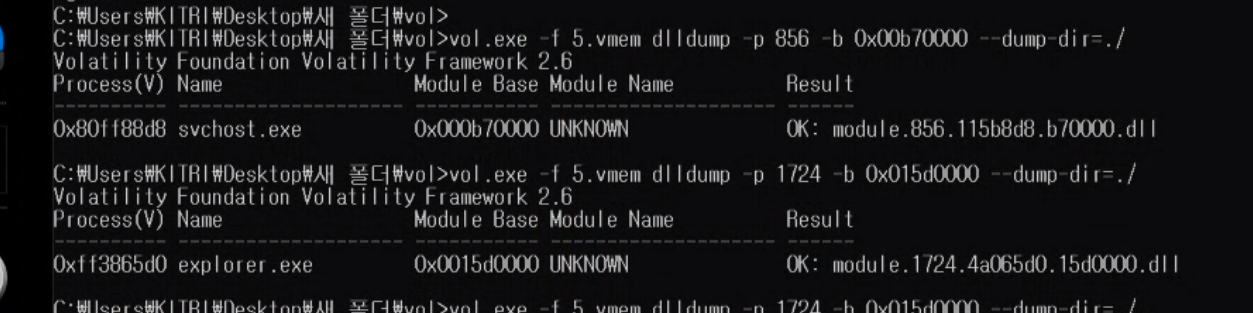

vol.exe -f 5.vmem dlldump -p 856 -b 0x00b70000 --dump-dir=./

을해서

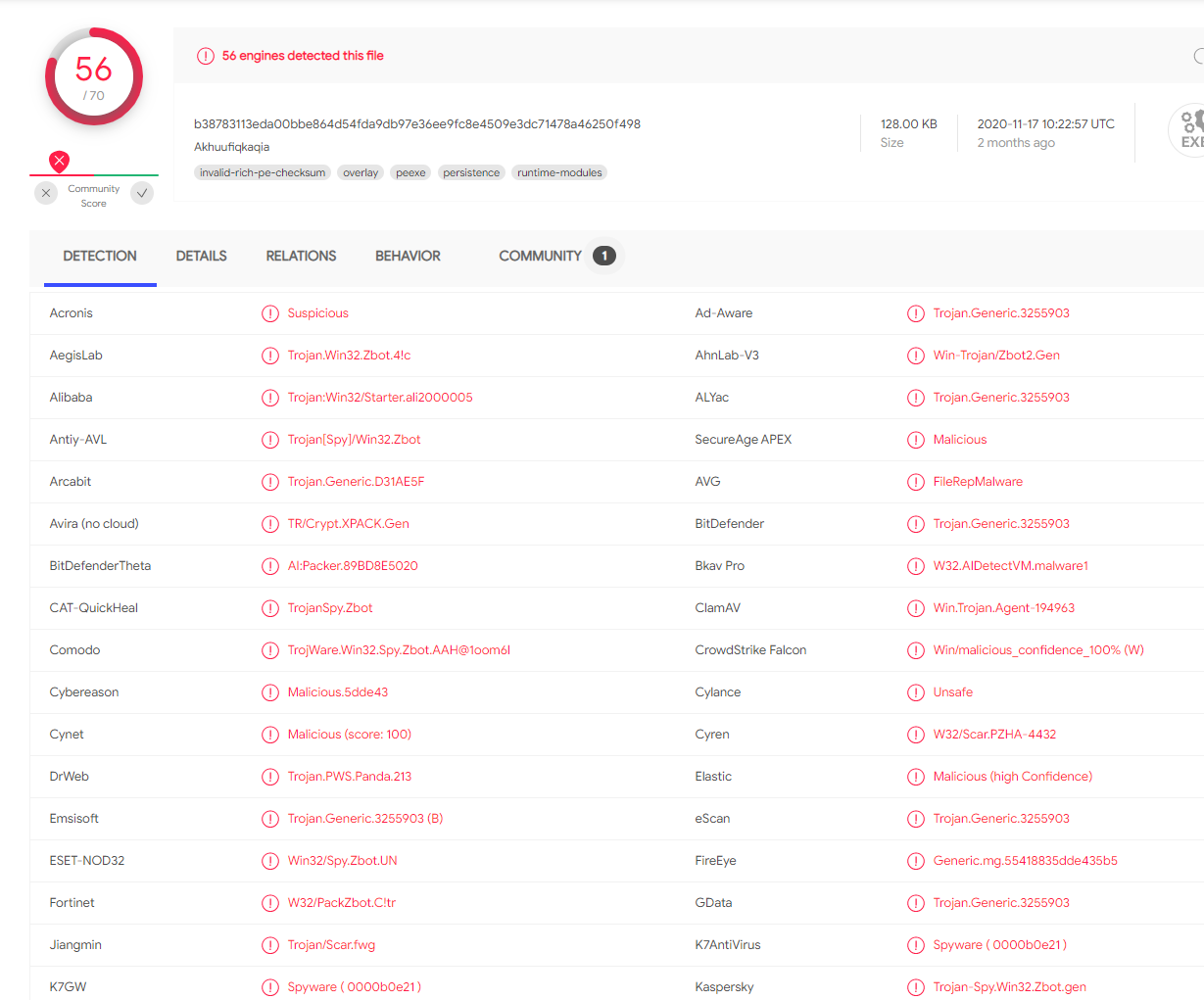

추출해서 바이러스 토탈에 검색을해보니까 856 의 참조하는 dll중에 악성코드였고

vol.exe -f 5.vmem dlldump -p 856 -b 0x015d0000 --dump-dir=./

애도 바이러스가 존재를 했었습니다.

vol.exe -f 5.vmem dumpregistry --dump-dir=./

레지스트리로 뽑아내고

▲ 레지스트리키 분석

- printkey -K "Microsoft\Windows NT\CurrentVersion\Winlogon" : 악성코드는

부팅시마다 재시작 하여 연결을 유지하려고 시도하므로, 시작 프로그램에 수상한

실행파일이 등록되었는지 확인(sdra64.exe)

▲ mutex 분석

- mutex(mutual exclusion, mutant, 상호 배제) : 여러 프로세스가 하나의 공유자원에

접근하기 위해 lock-unlock 방법으로 구현. mutantscan 을 통해 악성 프로세스가

생성한 mutex가 있는지 점검

- AVIRA 이름의 mutex가 다른 mutex와 다르게 이름만으로 어떤 목적인지 파악하기

어렵다. 따라서 AVIRA 이름의 mutex만 검색 : mutantscan | grep AVIRA

- 검색결과 sdra64.exe에 의해 생성되어 시작 레지스트리에 등록되고 방화벽 관련 설정을

우회하는 것을 알 수 있다. 방화벽 설정 확인을 위해 관련 레지스트리로 접근 :

printkey -K "ControlSet001\Services\SharedAccess\Parameters\

FirewallPolicy\StandardProfile"

- EnableFirewall : 0 으로 변경됨(방화벽 강제 해제)

enablefirewall을 자동으로 강제로 비활성화 됩니다.

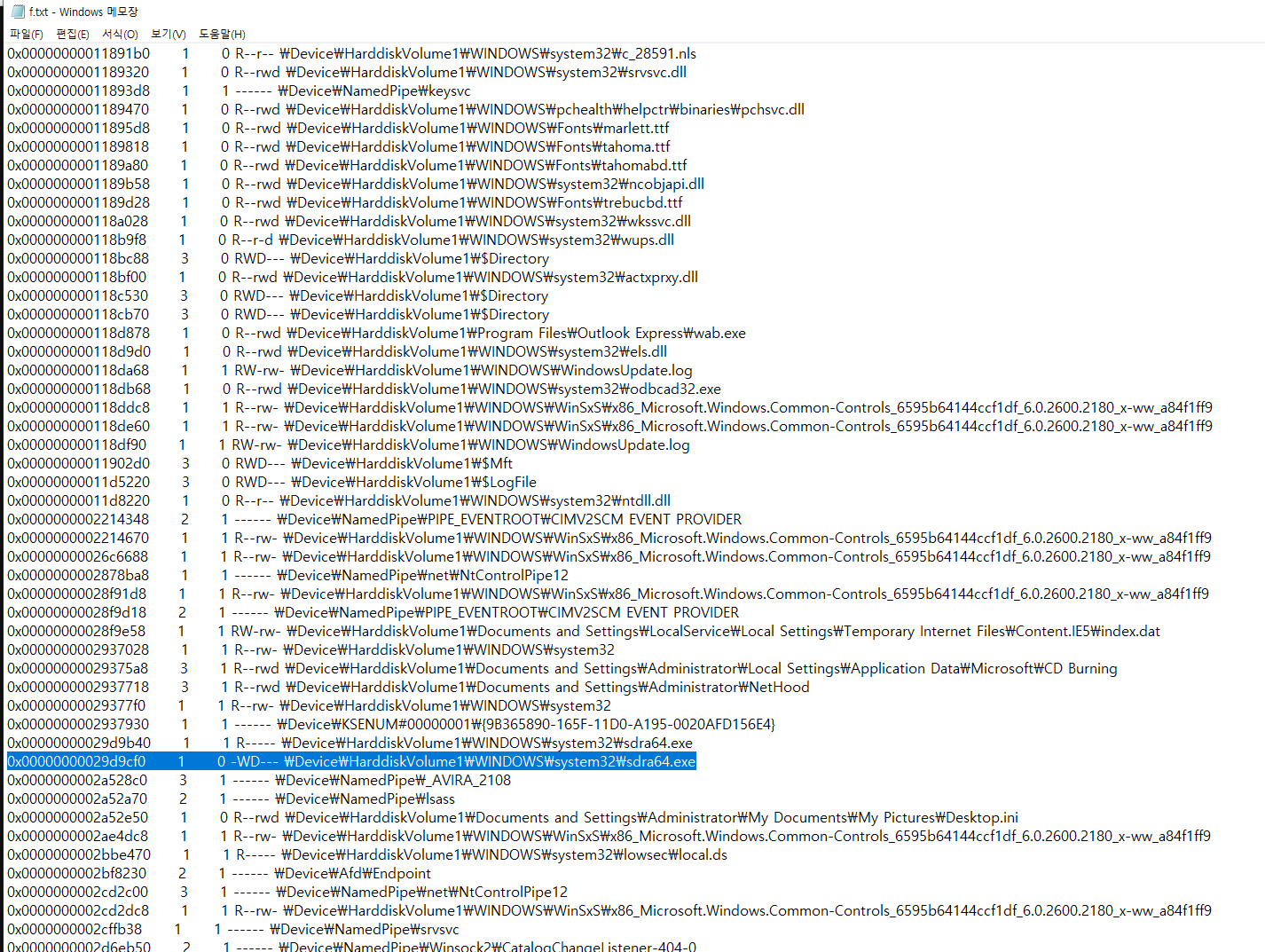

vol.exe -f 5.vmem filescan > f.txt

sdra64.exe 를 찾아서 확인을 해봅니다

그리고

vol.exe -f 5.vmem dumpfiles -Q 0x00000000029d9b40 --dump-dir=./

메모리주소로

sdra64.exe 를 추출을 해보게되면 이파일은 악성코드가 검출되었습니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 Challenge 7 gitstack 취약점 분석 (0) | 2021.01.27 |

|---|---|

| 메모리 포렌식 Challenge 6 , metasploit (0) | 2021.01.27 |

| 메모리 포렌식 Challenge 4 (0) | 2021.01.26 |

| 메모리 포렌식 Challenge 3 (0) | 2021.01.26 |

| 메모리 포렌식 Challenge 2 - cridex (0) | 2021.01.26 |