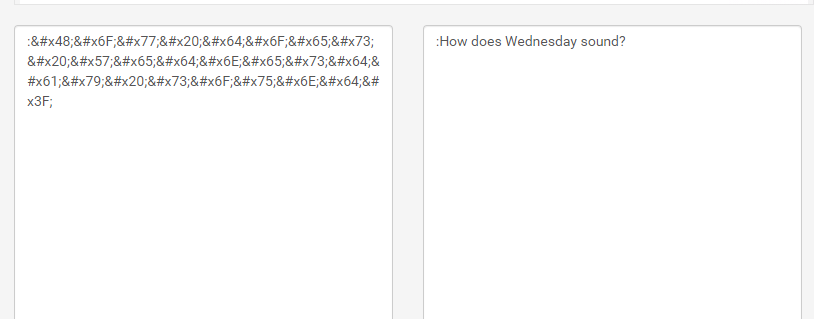

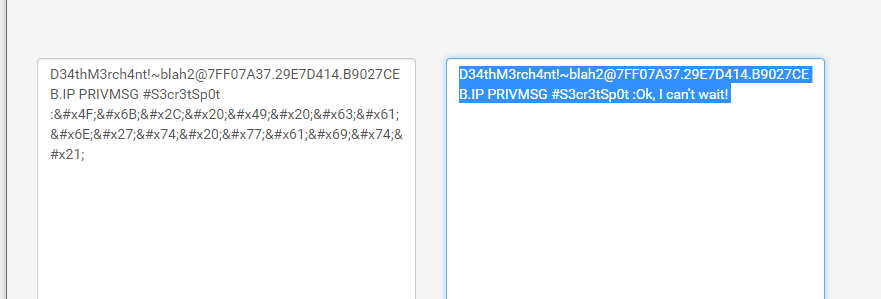

irc 검색한후 folow -> tcp stream 을보면

네트워크 포렌식 CTF 3

&#x 이 encoding이 되있다는것을

알수가있습니다,

그래서 저것을 그대로 끌어다가 decoding을 하게된다면

▲ 단체 대화방을 통해 결정한 회의는 무슨요일에 열리는가?

- irc 프로토콜에 있는 내용을 html decoding 하면 = wednesday

================================================

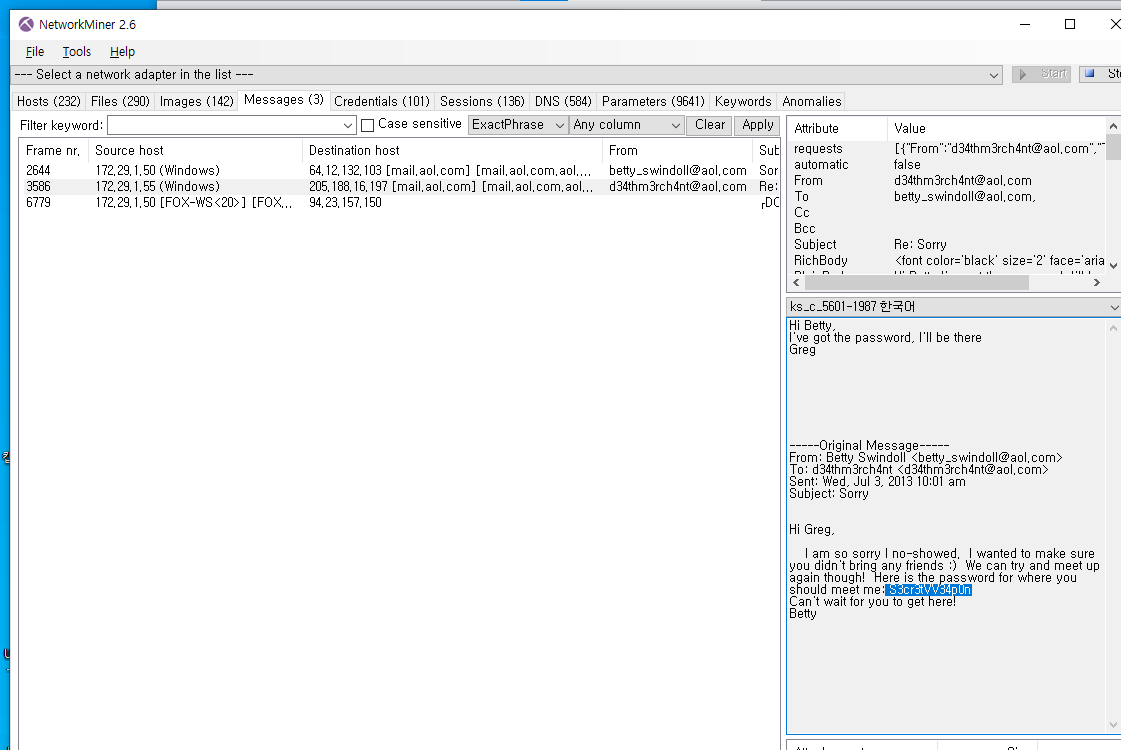

네트워크 포렌식 CTF 5

▲ 접선 장소는 어디인가?

- networkminer로 열어보면 messages 에서 패스워드(S3cr3tVV34p0n)와 데이터

전송 방법(DCC SEND r3nd3zv0us 2887582002 1024 819000)을 확인 가능

* DCC는 irc 프로토콜을 이용한 채팅 프로그램으로,

DCC SEND 파일명 IP주소 PORT 파일크기 형식으로 사용

- 파일명(r3nd3zv0us) 으로 검색하면 아무 정보도 나오지 않는다. 따라서 패킷 내부

데이터를 복원(카빙)해야 한다.

- 1024 port로 주고받은 데이터를 확인(wireshark - conversation) 하여 요청 패킷

(819kb)만 선택 후 raw 로 저장

- 파일의 시그니처가 존재하지 않는다. 따라서 truecrypt에서 사용하는 이미지 파일(.tc)

로 추측 가능(tc파일은 파일마다 시그니처가 다름)

- 카빙한 파일의 확장자를 tc로 변경 후 truecrypt - 패스워드(S3cr3tVV34p0n)

입력하여 장소 확인

'악성코드 및 포렌식' 카테고리의 다른 글

| 악성코드 분석 1 - http cashe control attack (0) | 2021.02.02 |

|---|---|

| 악성코드 분석 시작 (0) | 2021.02.02 |

| 네트워크 포렌식 CTF 1 (0) | 2021.02.02 |

| 메모리 포렌식 CTF 5 (0) | 2021.02.01 |

| 메모리 포렌식 CTF 4 (0) | 2021.02.01 |