vol.exe -f 5.vmem --profile=Win7SP1x64 pstree

vol.exe -f 5.vmem --profile=Win7SP1x64 netscan

메모리 포렌식 CTF 5

▲ 1. 악성코드를 찾아라

- profile=Win7SP1x64

- svchost 는 시스템 서비스인데 웹 접속을 하고 있다. 즉 이 프로세스가 변조가

되었을 것이라 의심 가능

0x7de50cf0 svchost.exe

시스템내부프로세스라서 웹접속을 해야할 의무가없다

그래서 이 파일을 덤프를 뜹니다.

vol.exe -f 5.vmem --profile=Win7SP1x64 procdump -p 288 --dump-dir=./

- svchost(288) dump : procdump -p 288 --dump-dir=./

일단은 하나의 바이러스가 검출이됩니다.

자체에는 악성코드가 거의없지만 애를 호출하는 dll들이 악성일 가능성이높습니다.

vol.exe -f 5.vmem --profile=Win7SP1x64 ldrmodules -p 288

- 프로세스에서는 바이러스가 검출되지 않는다. svchost가 참조하는 dll을 찾아본다

ldrmodules -p 288

악성코드는 무조건 32비트입니다 거의

64 비트에선 32비트쓸수있고 32비트에선 64비트를 쑬수업슨ㄴ데

32비트에서 32비트도 쓸수있기때문에

- test.DLL이 실행경로가 의심스럽다. 해당 프로세스만 추출해서 확인(KorPlug)

▲ 2. 악성코드의 C&C 주소를 찾아라

- svchost가 80번 port로 연결을 유지하는 IP : 52.90.110.169

cmd 밑에 conhost.exe가있는데

cmd는 사용자가 직접 실행하기 위해서

conhost는 시스템이(윈도우가) 필요로인해서 실행하는 것

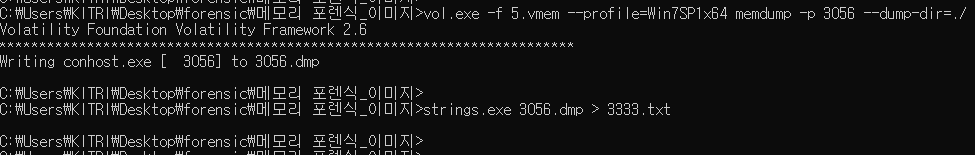

vol.exe -f 5.vmem --profile=Win7SP1x64 memdump -p 3056 --dump-dir=./

strings.exe 3056.dmp > 3333.txt

cmd를 실행하고 rar를 실행을 시켰습니다.

vol.exe -f 5.vmem --profile=Win7SP1x64 filescan > f.txt

파일 스캔으로 찾아보기만했지만 찾을수가없었습니다.

▲ 3. 압축을 시도한 파일의 압축 비밀번호를 찾아라

- 마우스클릭으로 압축을 한다면 로그가 남기 어렵기 때문에 사용자가 입력한 명령어를

찾아보면 된다.

- cmd와 연계하여 동작하는 명령어 콘솔창(conhost.exe)이 사용하는 메모리 영역을

모두 추출하여 분석 : memdump -p 3056 --dump-dir=./ -> strings

- .rar로 검색하면 report.rar 파일을 생성하면서 비밀번호를 password1234로 설정

▲ 4. 피싱메일의 발신자를 찾아라

- 메일 전송 프로그램(OUTLOOK)에서 사용한 모든 메모리 공간을 dump하여

Form: 으로 검색하면 발신자 주소 확인(lloydchung@allsafecybersec.com)

vol.exe -f 5.vmem --profile=Win7SP1x64 memdump -p 288 --dump-dir=./

strings.exe 288.dmp > 202020.txt

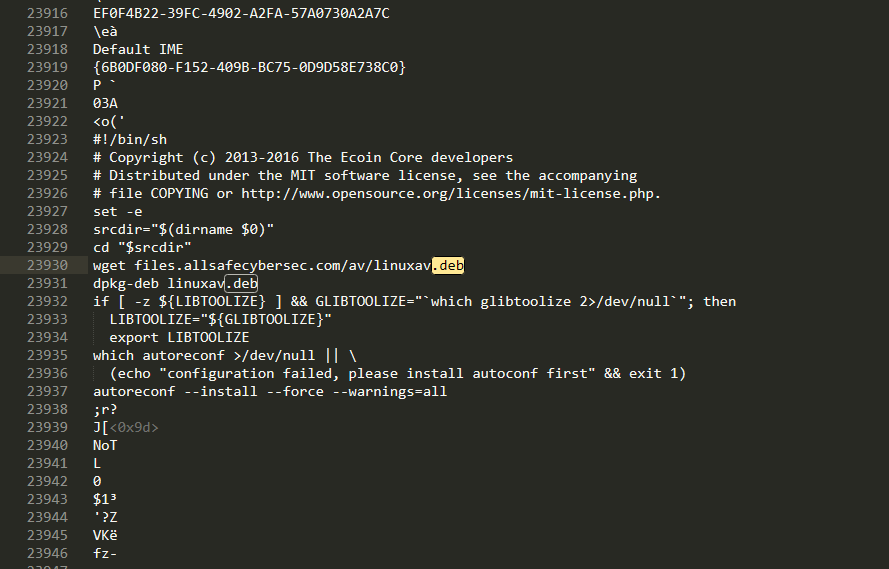

데비안의 확장자는 deb 이고

▲ 5. 데비안 계열의 리눅스 서버를 악성코드에 감염시키기 위해 유포한 파일을 찾아라

- 데비안 계열의 리눅스 파일은 .deb이나, filescan 으로는 찾을 수 없다.

- 따라서 변조된 파일(svchost)내부에 숨겨져 있을것이라 의심된다. svchost가 사용한

모든 메모리공간을 dump 후 .deb로 검색하여 확인(linuxav.deb)

'악성코드 및 포렌식' 카테고리의 다른 글

| 네트워크 포렌식 CTF 3, 5 (0) | 2021.02.02 |

|---|---|

| 네트워크 포렌식 CTF 1 (0) | 2021.02.02 |

| 메모리 포렌식 CTF 4 (0) | 2021.02.01 |

| 메모리 포렌식 CTF 3 (0) | 2021.02.01 |

| 메모리 포렌식 CTF 2 (0) | 2021.01.28 |