■디지털 포렌식의 정의

▲ 컴퓨터를 이용한 범죄수사시 디지털 매체에 대한 증거를 확보하는 행위

▲ 수집 순서

- 휘발성 정보 : 메모리, 프로세스, 자원, 캐시, 쿠키 등

- 비 휘발성 정보 : 하드디스크(이미지)

■디지털 포렌식 수집 정보

▲ 시간, 사용자 정보, 시스템 버전, 파일 생성/삭제 이력, 메모리 덤프, 레지스트리,

악성 스크립트(웹쉘), 프로세스, 시작 프로그램/서비스, DLL 참조, 네트워크, USB

디지털 포렌식 도구(관리자 권한으로 실행)

▲ FTK Imager – 디스크 이미지 생성

▲ FTK Toolkit/Autopsy – 디스크 이미지 분석

▲ Everything – 지정된 시간대의 파일 검색

▲ NTFS Log Tracker – NTFS 로그(파일 생성, 삭제) 분석

▲ REGA – 시스템 레지스트리 수집/분석

▲ Volatility – 메모리 포렌식 도구

윈도우 포렌식

▲ 레지스트리

▲ 웹 브라우저 로그

▲ MFT(파일시스템 메타 정보) -하드디스크에 어떤파일이 어느위치에 저장되있는지,

LogFile(파일 생성/삭제 이력) - 우리눈에보이지않는 어느 영역에 잇는 정보를 끄지어내서 보면된다

▲ 페이지 파일(pagefile.sys), 스왑 파일(swapfile.sys)

▲ 서비스, 백그라운드 프로세스, 프리패치

윈도우 포렌식 – 레지스트리 수집/분석

▲ REGA 다운로드 후 관리자 권한으로 실행, 레지스트리 추출/불러오기, 도구상자 분석

▲ 수집 파일 정보

|

레지스트리 |

주요 역할 |

|

HKEY_LOCAL_MACHINE\SECURITY |

시스템 보안정책과 권한 할당 정보 |

|

HKEY_LOCAL_MACHINE\SAM |

로컬 계정정보 |

|

HKEY_LOCAL_MACHINE\SOFTWARE |

소프트웨어 구성 정보 |

|

HKEY_LOCAL_MACHINE\SYSTEM |

부팅에 필요한 시스템 구성 정보 |

|

HKEY_LOCAL_MACHINE\COMPONENTS |

컴포넌트 기반의 서비스 정보 |

|

HKEY_USERS\DEFAULT\NTUSER |

새로운 사용자가 로그온 할 때 사용하는 기본설정 |

|

HKEY_USERS\DEFAULT\<USERNAME>NTUSER |

특정 user의 설정 정보 |

|

HKEY_USERS\DEFAULT\USERCLASS |

사용자별 애플리케이션 설정 정보 |

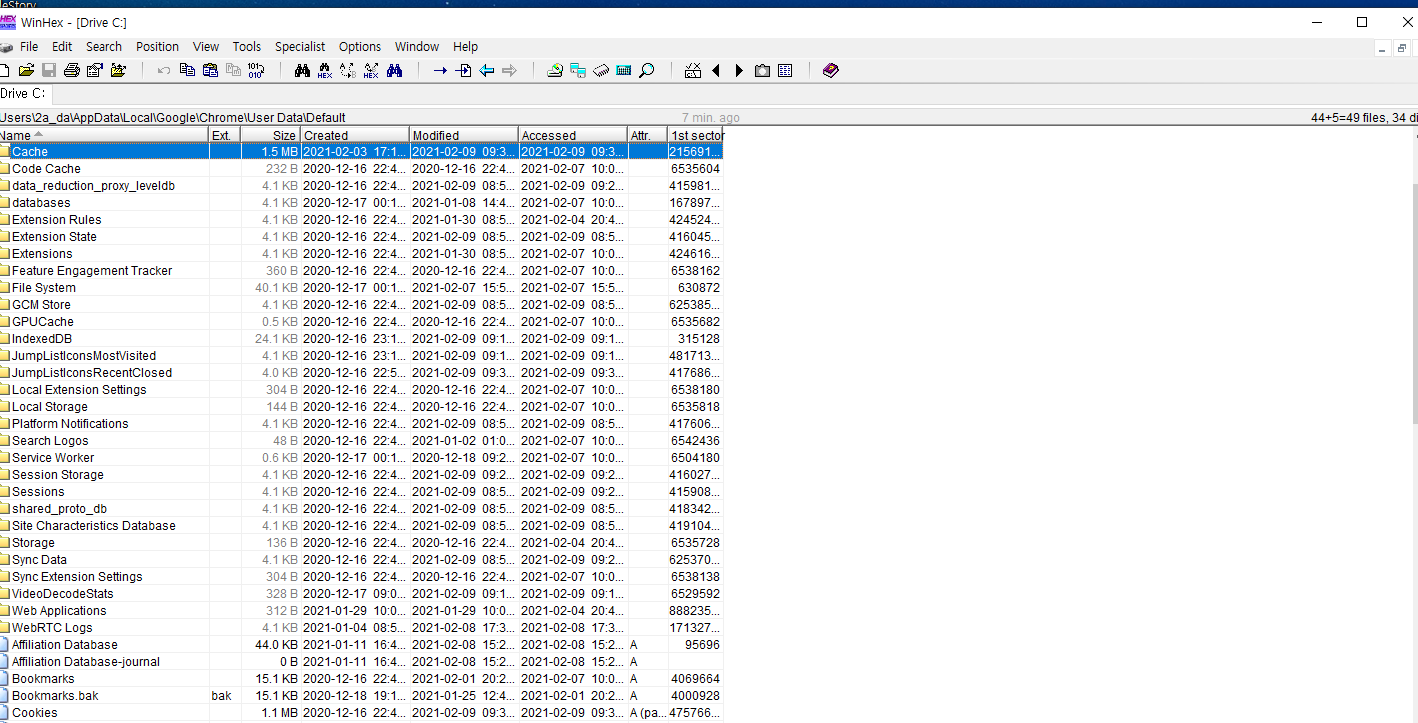

윈도우 포렌식 – 익스플로러 접속기록 분석

▲ C:\Users\kwak\AppData\Local\Microsoft\Windows\WebCache\WebCacheV01.dat

- 모든 웹 기록(history, cache, cookie, download)을 1개의 파일로 저장(ie11∼)

익스플로러가 11버전방식으론 10버전은 불가능하다 참고하자

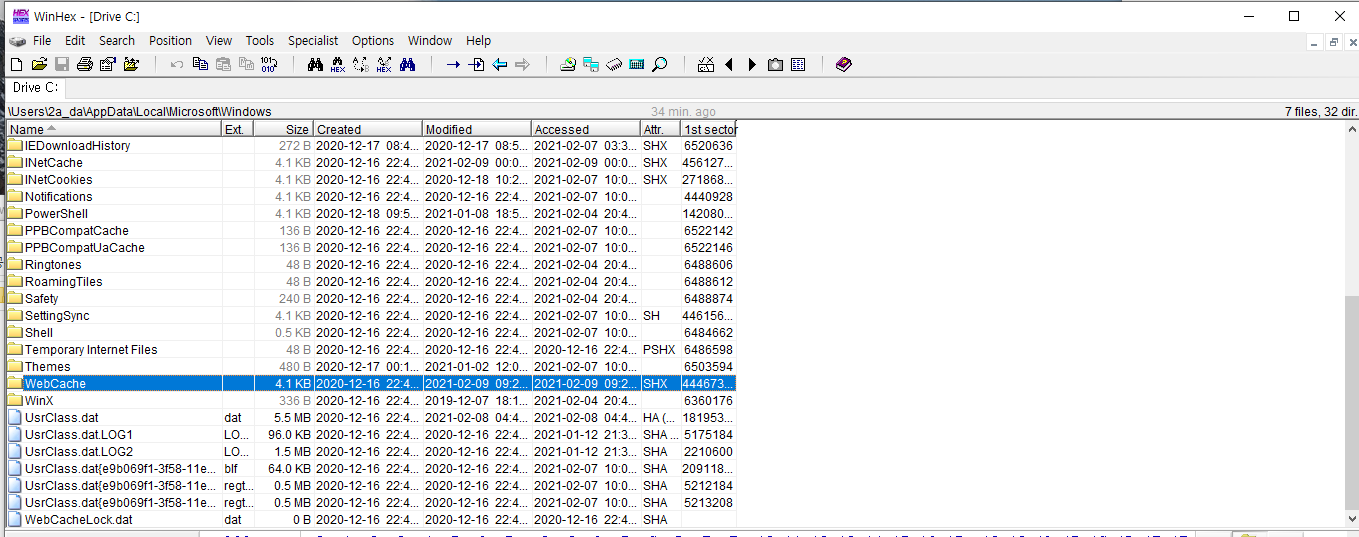

▲ WebCacheV01.dat 파일 수집

- 일반적인 방법으로 복사 불가하므로 수집 도구(WinHex) 이용 - create disk image

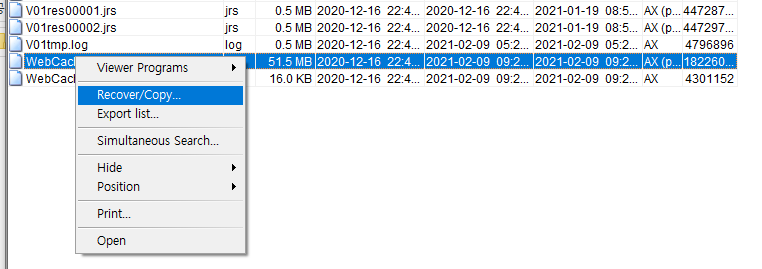

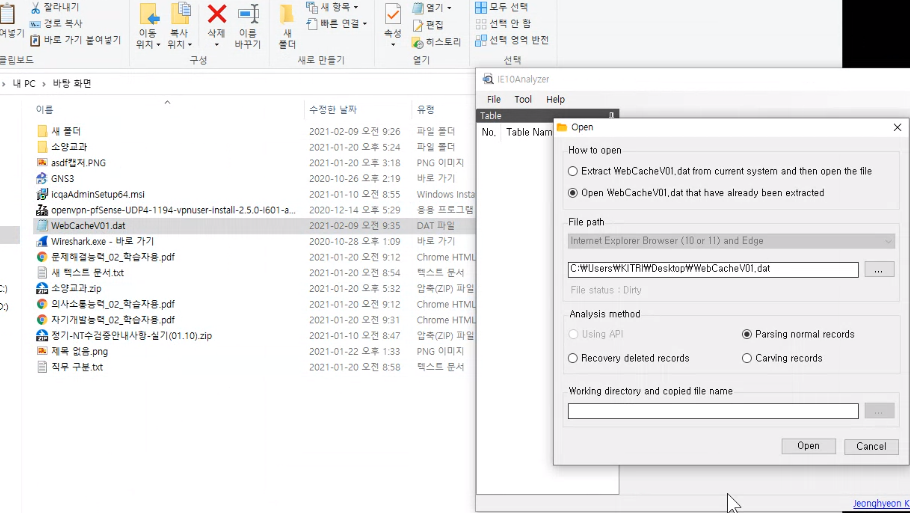

▲ IE10Analyzer를 통해 WebCacheV01.dat 파일 탐색

- IE10구조(WebCacheV01)부터 분석가능, 즉 IE10, 11 가능

- 가장 많이 방문했던 사이트와 접속한 시간을 찾아보라(History)

▲ 삭제된 접속기록 복구, Private 브라우징 데이터 복구(carving record)

=======================================

윈도우 포렌식 – 익스플로러 접속기록 분석

저부분을 눌러서 c드라이브를 한번하게되면

눈에보이지않는 파일들이 많이 나오게됩니다.

C:\Users\kwak\AppData\Local\Microsoft\Windows\WebCache\WebCacheV01.dat

이것을 찾아서 간뒤에

다른곳에

coppy recovery를 해서 복사를 합니다

IE10Analyzer.exe로 불러오게되면

접속기록및 등등이 나오게됩니다!

여기서 중요히 넘어갈게 여기서 항상 삭제를 할때는 접속기록이 살아있다는 것을 명심하셔야 합니다.

항상 접속기록을 없앨려면 webCacheV01.dat를 없애야합니다.

===========================================

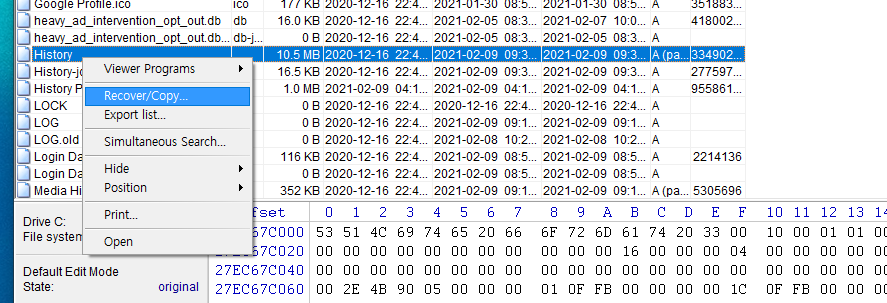

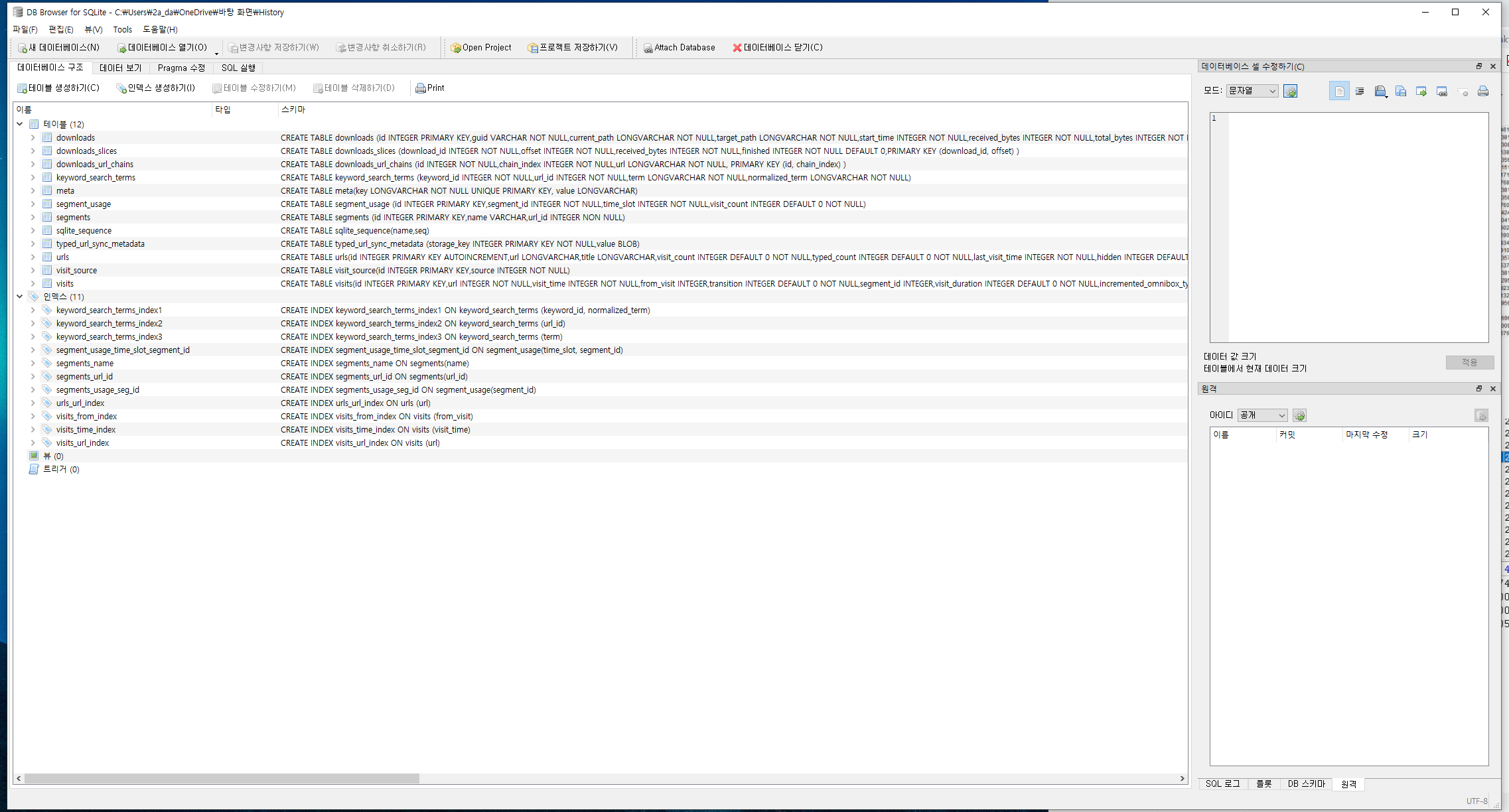

윈도우 포렌식 – 크롬 접속기록 분석

▲ 익스플로러와 다르게 각각의 파일로 저장

|

경로 |

정보 |

도구 |

|

AppData\Local\Google\Chrome\UserData\Default\ |

Cache |

ChromeCacheView |

|

History |

DB Browser for SQLite |

|

|

Cookie |

||

|

Download |

||

|

Typed URL(Shortcuts) |

||

|

New Tab(Top Sites) |

한번 이곳에가서 찾아봅니다

DB Browser for SQLite 로 열어보면

여기서 다 나오는것을 알수가 있습니다.

url 머들어 갔었나 이런것도 자세히 전부다 나오게되네요

크롬에서도 인터넷 사용기록을 삭제하려면 인터넷에서 삭제하지말고

이런곳에서 이파일을 삭제해야된다는 것을 알아야합니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 시스템 포렌식 - FAT32 파일시스템 분석 및 복구 (0) | 2021.02.09 |

|---|---|

| 시스템 포렌식 - 다운로드 기록 찾기 (0) | 2021.02.09 |

| 악성코드 분석 7 - 소니 픽쳐스 악성코드 (0) | 2021.02.08 |

| 악성코드 분석 6 - 3.20 hastati 악성코드 (0) | 2021.02.08 |

| 악성코드 분석 5 - WannaCry 랜섬웨어 (0) | 2021.02.04 |