R1

en

conf t

int fa0/0

ip add 10.1.12.1 255.255.255.0

no sh

int loop 0

ip add 10.1.1.1 255.255.255.0

no sh

R2

en

conf t

int fa0/0

ip add 10.1.12.2 255.255.255.0

no sh

int fa0/1

ip add 1.1.23.2 255.255.255.0

no sh

int loop 0

ip add 10.1.2.2 255.255.255.0

no sh

R3

en

conf t

int fa0/0

ip add 1.1.23.3 255.255.255.0

no sh

int loop 0

ip add 1.1.3.3 255.255.255.0

no sh

FW1

en

conf t

hostname FW1

show firewall

firewall transparent

- BVI설정

int bvi 1

ip add 10.1.12.10 255.255.255.0

int gi0/0

bridge-group 1

nameif inside

no sh

int gi0/1

bridge-group 1

nameif outside

no sh

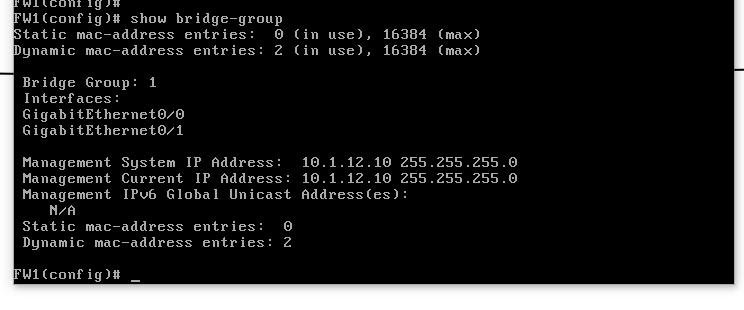

show bridge-group (현재 브릿지그룹에 대한 정보가 출력)

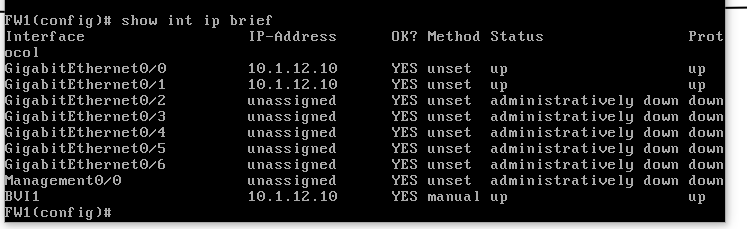

FW1

show int ip brief

FW1

ping 10.1.12.1

ping 10.1.12.2

- 핑이 성공했으면이제 프로토콜

R1(config)#

router ospf 1

network 10.1.12.1 0.0.0.0 area 0

network 10.1.1.1 0.0.0.0 area 0

R2(config)# (정적인데 경로만맞으면 default경로 )

ip route 0.0.0.0 0.0.0.0 1.1.23.3

router ospf 1

network 10.1.2.2 0.0.0.0 area 0

network 10.1.12.2 0.0.0.0 area 0

default-information originate

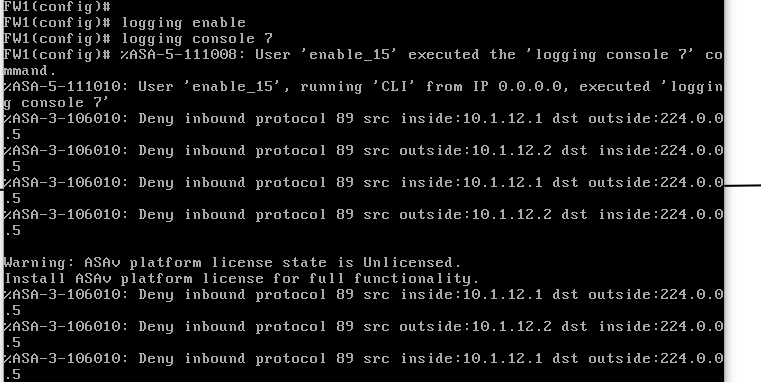

FW1(config)# (로깅으로 패킷이왔다갔다하는지보기위해)

logging enable

logging console 7

no logging enable

헬로 패킷이 왓다갓다해야하는데 계속 막혀있다.

인사이드 아웃사이드가 전부 방화벽에의해막혀있다. (89 ospf hello)

가운데 방화벽떄문에 막혀서 패킷이 왓다갔다 할수없다.

참고로 가는건되는데 오는게 안되니까 뚫어주는것이다.

FW1(config)#

no logging enable (빨리쳐야 꺼진다 아니면 계속 뜬다.)

FW1(config)# (R1,R2 에서 출발하는 목적지든어디든 OSPF를 가진 프로토콜만 허용시킨다)

access-list INSIDE-INBOUND permit ip any any

access-group INSIDE-INBOUND in interface inside

access- list OUTSIDE-INBOUND permit ospf host 10.1.12.2 any (어디든상관없게)

access-group OUTSIDE-INBOUND in interface outside

access-list OUTSIDE-INBOUND permit icmp host 10.1.12.2 host 10.1.12.1

R1

ping 10.1.12.2

R1->R2로핑이가면 성공이다

나갈떄 ip를 바꿔서 나갈수있게만들자

R3(config)#

ip route 1.1.1.0 255.255.255.0 1.1.23.2 (정적라우팅)

10.1.12.0 대역을 1.1.1.0 대역으로 변환할것이다. (포트포워딩)

nat로 설정하려고 1.1.1.0 을 넣는다

라우터에서 10.1.12.0 대역의 ip 가들어오면

gi0/1 포트로 1.1.1.0 대역으로 바뀌어 나가기위해서

FW1(config)#

object network INSIDE-NETWORK

subnet 10.1.12.0 255.255.255.0

nat (inside,outside) dynamic 1.1.1.1

R2(config)# ( 1.1.1.1 IP 로 들어오는것을 10.1.12.10 으로 보내주는것이다)

ip route 1.1.1.1 255.255.255.255 10.1.12.10

(ip route 1.1.1.0 255.255.255.0 10.1.12.10 도가능하다)

R3(config)#

line vty 0 4

password cisco

login

R1>R3

R1#

telnet 1.1.3.3

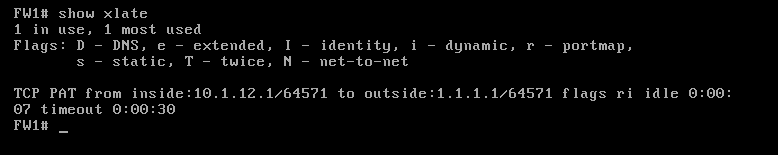

FW#

show xlate

R1

(10.1.1.1) 오지않고 (1.1.1.1) 간다

이어서

49 gns3 -3으로

'통합 인프라 보안' 카테고리의 다른 글

| gns3 이중방화벽 - active standby 방식 (0) | 2020.12.03 |

|---|---|

| gns3(방화벽 복습) -3 , arp 스푸핑 공격 막아보기 (0) | 2020.12.02 |

| gns3(방화벽 복습) (0) | 2020.12.02 |

| pfsense 2.24설치 (통합관리 프로그램) (0) | 2020.12.01 |

| esxi 6.0 설치 (0) | 2020.12.01 |