R2(config)#

int loop 0

ip add 1.1.3.3 255.255.255.0

no sh

int fa0/0

ip add 1.1.30.3 255.255.255.0

no sh

R3(config)#

int fa0/0

ip add 10.1.12.2 255.255.255.0

no sh

R1(config)#

int fa0/0

ip add 10.1.12.1 255.255.255.0

no sh

FW1(config)#

hostname FW1

int gi0/0

nameif inside

ip add 10.1.12.10 255.255.255.0 standby 10.1.12.11

no sh

int gi0/1

nameif outside

ip add 1.1.30.10 255.255.255.0 standby 1.1.30.11

no sh

FW2(config)#

hostname FW2

int gi0/0

no sh

int gi0/1

no sh

int gi0/2

no sh

FW1(config)#

show route

ping 10.1.12.1

ping 1.1.30.3

ping 10.1.12.2

핑이 다통하면된다.

R1(config)#

router ospf 1

network 10.1.12.1 0.0.0.0 area 0

R2(config)#

router ospf 1

network 1.1.3.3 0.0.0.0 area 0

network 1.1.30.3 0.0.0.0 area 0

R3(config)#

router ospf 1

network 10.1.12.2 0.0.0.0 area 0

FW1(config)#

router ospf 1

network 10.1.12.10 255.255.255.255 area 0

network 1.1.30.10 255.255.255.255 area 0

(10.10.10.10)이쪽은 방화벽이 망가지면 넘겨주는거라생각하면되서 따로설정해준다

R2(config)#

line vty 0 4

password cisco

login

R1#

telnet 1.1.3.3

FW1(config)#

access-list OUTSIDE-INBOUND permit icmp host 1.1.30.3 10.1.12.0 255.255.255.0

(서브넷마스크을쓰지않으면 access-list OUTSIDE-INBOUND permit icmp host 1.1.30.3 host 10.1.12.0)

access-group OUTSIDE-INBOUND in interface outside

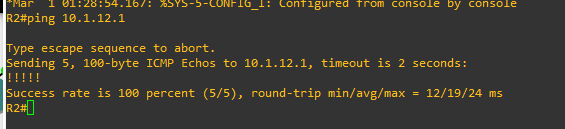

R2#

ping 10.1.12.1

(R1으로 날려서 성공해야한다.)

FW1(config)#

failover lan unit primary

(1번방화벽을 주장비로 설정한다)

failover lan interface FO gi0/2

(인터페이스이름을 fo 기가이더넷0/2 에다)

failover link FO

(장비에 연결

failover key cisco123

(키값 설정

failover interface ip FO 10.10.10.10 255.255.255.0 standby 10.10.10.11

(FO에해당하는 ip 주소값과 여기가망가질때 10.10.10.11 을쓴다고생각한다)

failover

int gi0/2

no sh

FW2(config)#

failover lan unit secondary

failover lan interface FO gi0/2

failover key cisco123

failover interface ip FO 10.10.10.10 255.255.255.0 standby 10.10.10.11

failover

FW1(config)#

wr me

FW1 에 쳣을떄 FW2에도 자동 저장이되는것을 확인할수있다.

대신 hostname 도 같이 함꼐 바뀌는 것을 알수있다.

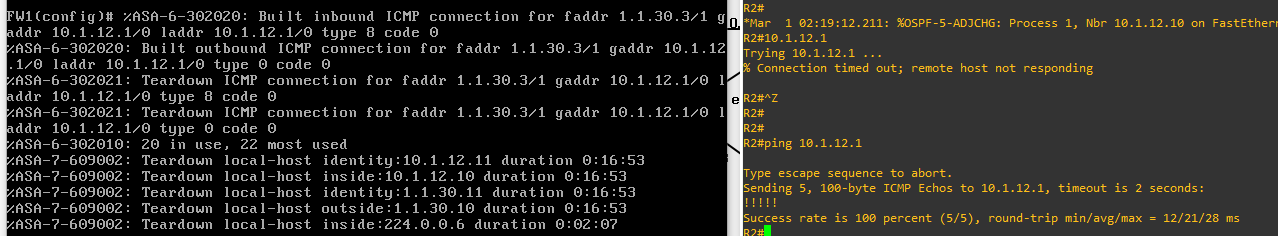

FW1(config)#

logging enable

logging console 7

R2#

ping 10.1.12.1

(R1으로 핑을 통하면서 FW1에 통과 로깅이확인된다

fw1 을 끄면 FW2에 옮겨간다.

만약 FW1 의 방화벽을 그냥 꺼버린다는 가정하에 보면 FW2가 FW1로 대체되서

fw1 을 끄면 FW2에 옮겨간다

FW1(config)#

failover active

FW2(config)#

logging enable

warning 이뜨는것을 알수있다 FW2는 FW1에서 받아오는거라 FW1이 켯ㅇ을때는 warning이 뜨는것을 알수있다.

방화벽이 하나 망가져도 다른 방화벽으로 옮겨가는 것을 배웠다.

'통합 인프라 보안' 카테고리의 다른 글

| pfsense 설치 (utm통합 관리 프로그램) (0) | 2020.12.04 |

|---|---|

| vmware workstaion 안에 vmware esxi(vSphere사용) 설치 (0) | 2020.12.04 |

| gns3(방화벽 복습) -3 , arp 스푸핑 공격 막아보기 (0) | 2020.12.02 |

| gns3(방화벽 복습)-2 트랜스패런트모드시작,BVI설정 (0) | 2020.12.02 |

| gns3(방화벽 복습) (0) | 2020.12.02 |