메모리 포렌식 CTF 1

▲ 1. 우리 회사의 안내 desk에 근무하는 직원이 수상한 이메일을 확인하여, 악성코드 감염이

의심된다. 보낸사람의 이메일 주소와 접속주소, 첨부파일을 찾아라

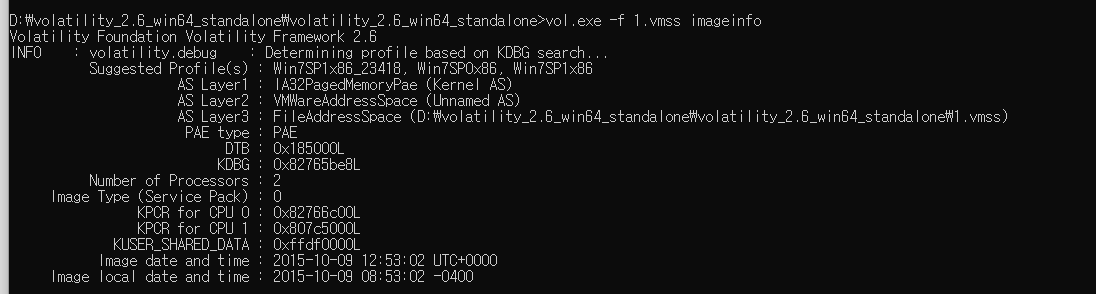

vol.exe -f 1.vmss imageinfo 로 일단확인을합니다

추천받은거 아무거나

win7sp0x86 win7sp1x86

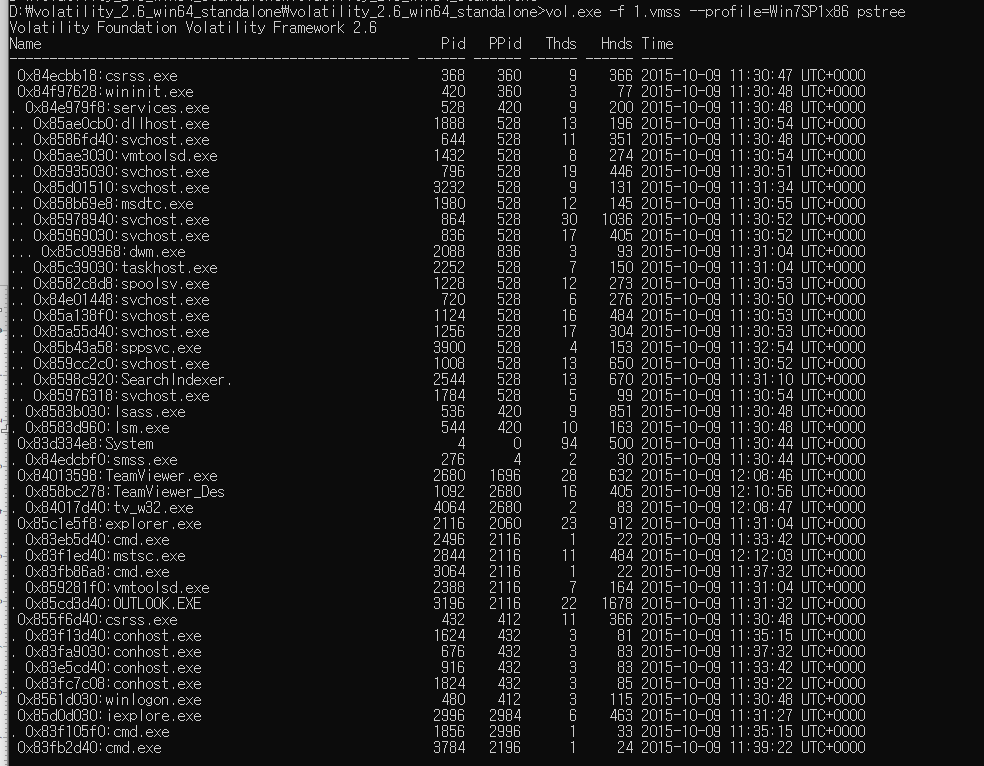

vol.exe -f 1.vmss --profile=Win7SP1x86 pstree

일단 이메일과 관련된 것이니까

이메일 서비스와 관련된 프로세스(OUTLOOK.EXE)가 사용하는 모든 메모리 공간 추출

vol.exe -f 1.vmss --profile=Win7SP1x86 --profile=Win7SP1x86 memdump -p 3196 --dump-dir=./

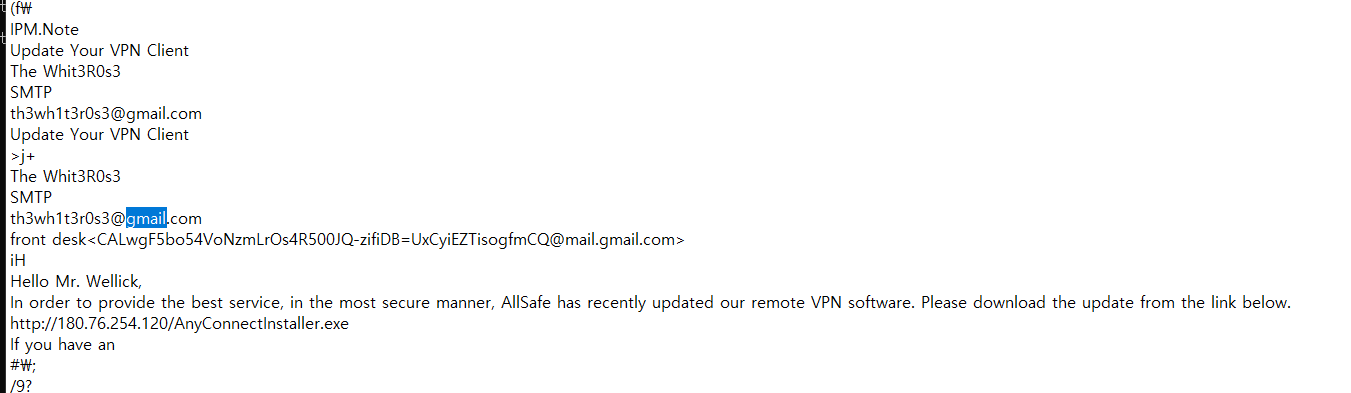

이것을 텍스트파일로 만들어서 한번보게된다면

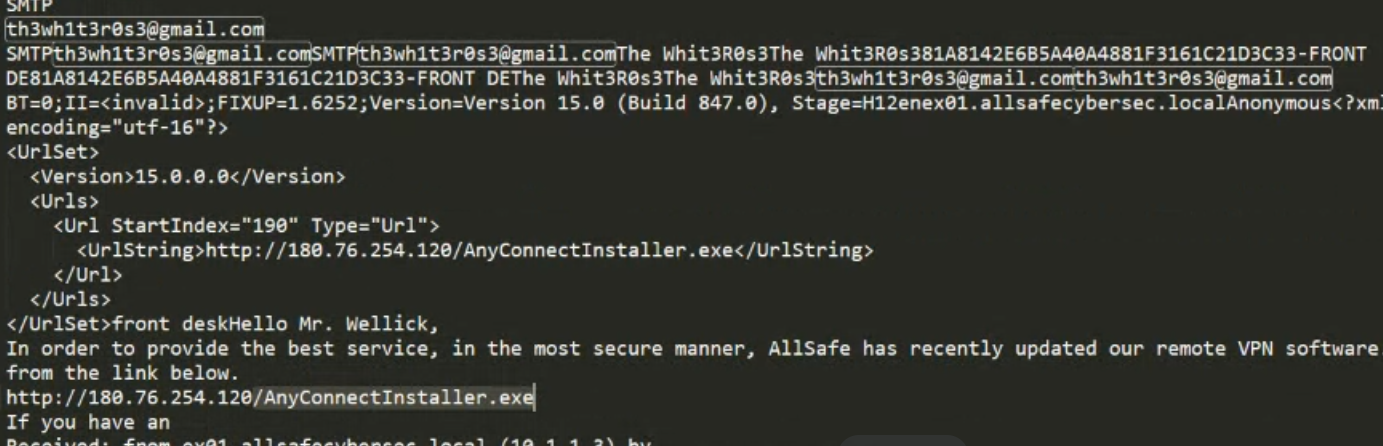

무언가를 다운로드 하는 링크를 준거같다

덤프 파일을 문자열로

strings 3196.dmp > 1111.txt

- 이메일 관련된 문자열로 검색 : strings 3196.dmp | grep "gmail.com"

strings 3196.dmp | grep "return"

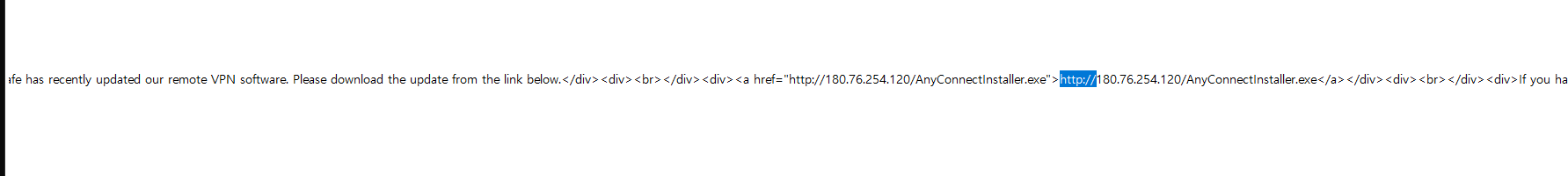

- 실행한 첨부파일 : strings 3196.dmp | grep "http://1"

메타 태그가 존재하고 뭔가 의심이갑니다.

이게존재했고 이 이메일로 피싱을 했을거라는 의심을해봅니다

attached를 검색해서 찾아보고

보내는 사람의 주소가있고

이런 문자열들이 들어가고

anyconnectinstaller.exe가 있었습니다.

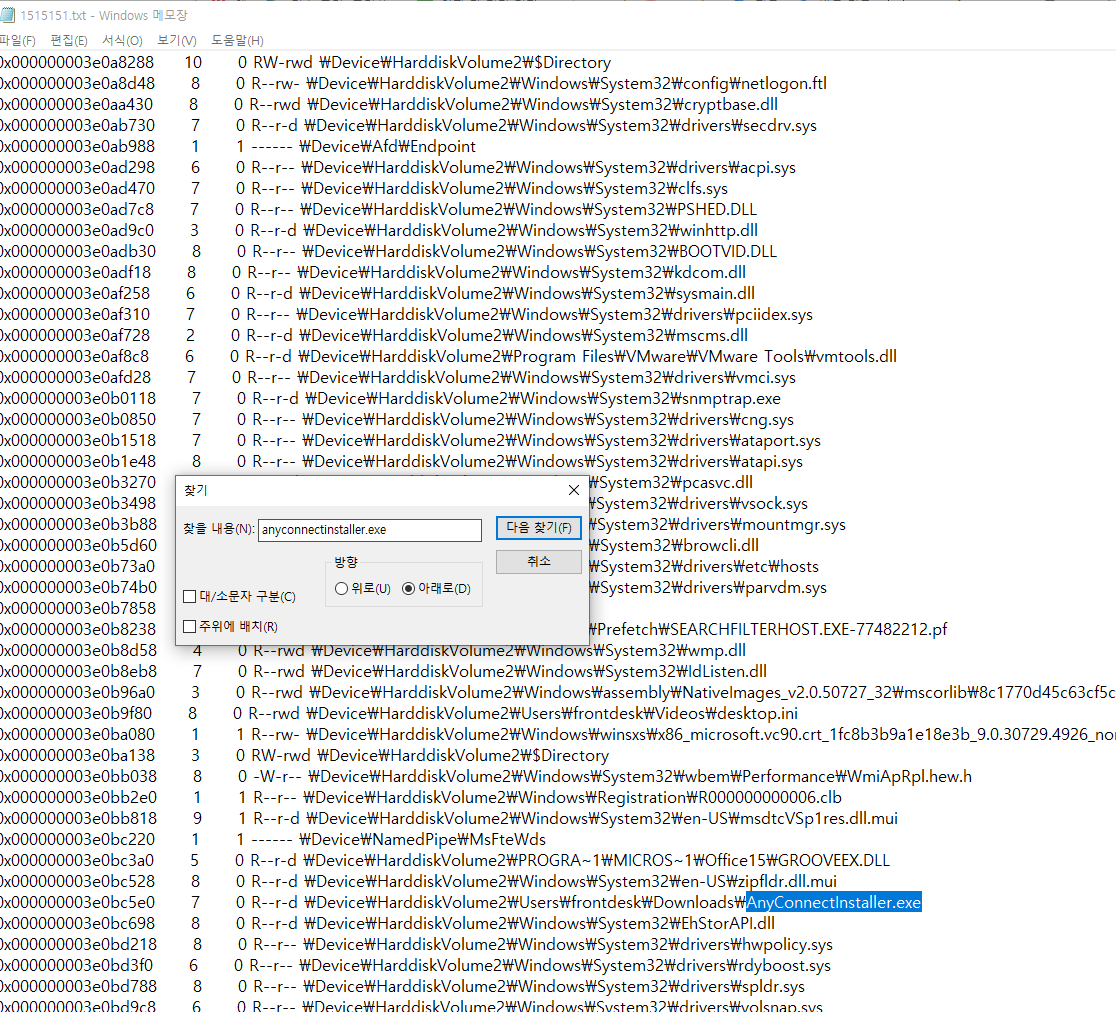

vol.exe -f 1.vmss --profile=Win7SP1x86 filescan > 1515151.txt

파일 스캔으로 이파일의 물리주소를 확인 하고 이메모리 주소로 덤프를 뜨면됩니다.

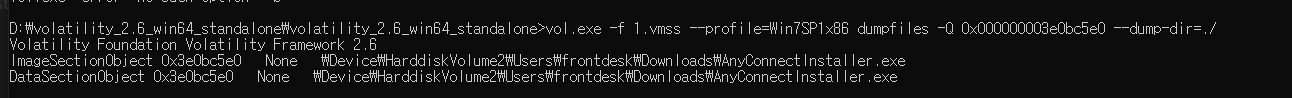

vol.exe -f 1.vmss --profile=Win7SP1x86 dumpfiles -Q 0x000000003e0bc5e0 --dump-dir=./

이 첨부 파일이 피싱메일을 하는 악성코드였습니다.

악성코드를 찾았다 !!!

▲ 2. 인젝션된(변조된) 프로세스를 찾아라

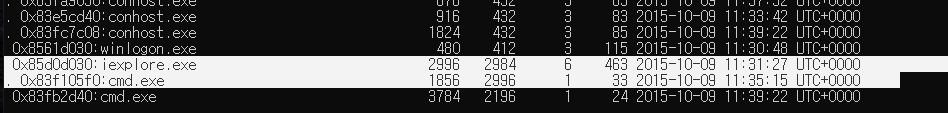

vol.exe -f 1.vmss --profile=Win7SP1x86 pstree

- pstree : iexplore(익스플로러 브라우저)가 자식 프로세스로 cmd를 가지고 있다.

인터넷 사용 도중 cmd창이 뜬다는 것은 일반적인 일이 아니므로 변조된 것이라고 추측

vol.exe -f 1.vmss --profile=Win7SP1x86 malfind > 39880.txt

- malfind : 변조된(실행파일 내 또 다른 파일이 삽입) 파일 확인

컴퓨터가 재부팅 될때마다 이렇게 실행이된다는 것을 알수가있습니다.

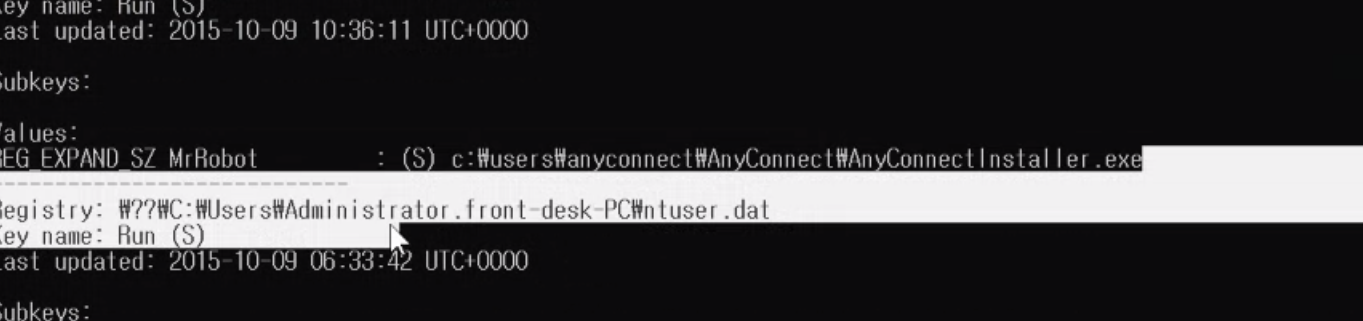

vol.exe -f 1.vmss --profile=Win7SP1x86 printkey -K "Microsoft\Windows\CurrentVersion\Run"

▲ 3. anyconnectinstaller가 반복 실행되는 방법을 찾아라

- printkey -K "Microsoft\Windows\CurrentVersion\Run"

- MrRobot에 exe 등록

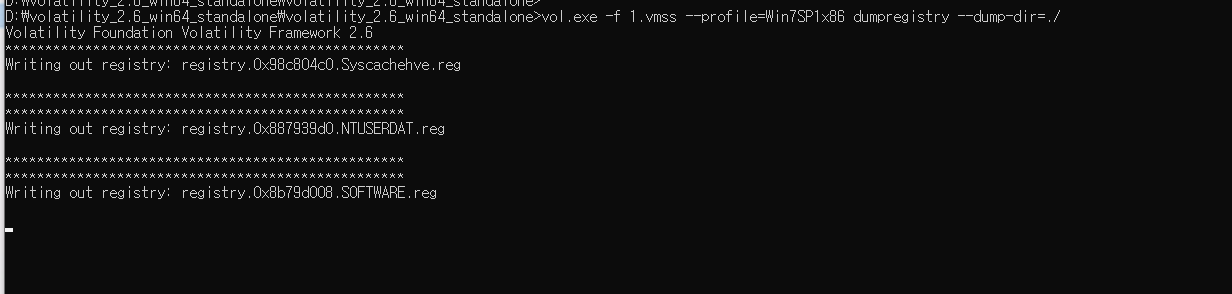

vol.exe -f 1.vmss --profile=Win7SP1x86 dumpregistry --dump-dir=./

이덤

이 registry를 rega로 열게되면

이렇게 해쉬암호들이나오고 계정명들이 나오게됩니다.

▲ 4. 관리자를 제외한 사용자 계정명을 찾아라

- hashdump : 시스템의 모든 계정과 인증관련 Hash를 보여준다.

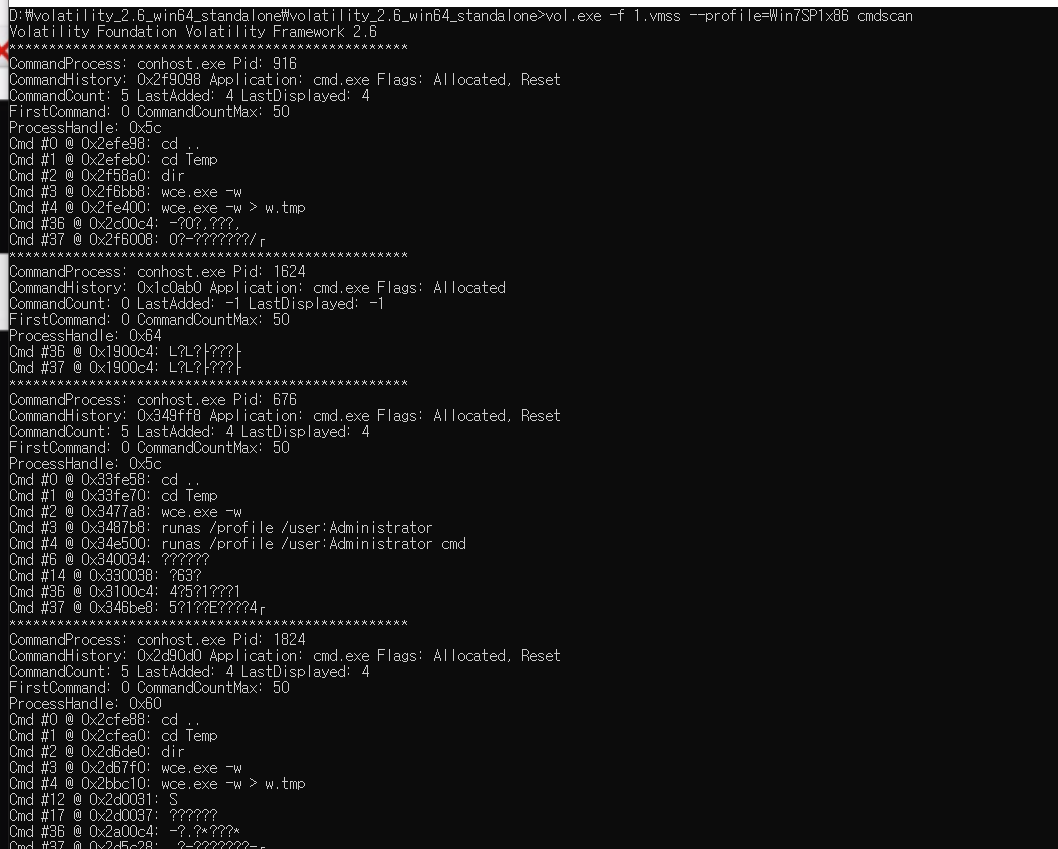

vol.exe -f 1.vmss --profile=Win7SP1x86 cmdscan

커맨드 스캔을 일단한뒤에

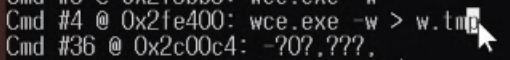

wce.exe를 검색을 하게되면 윈도우 해쉬인증값을 보여주는 명령입니다.

정상적인사용자이면 칠일은 없지만 문제니까 있네요

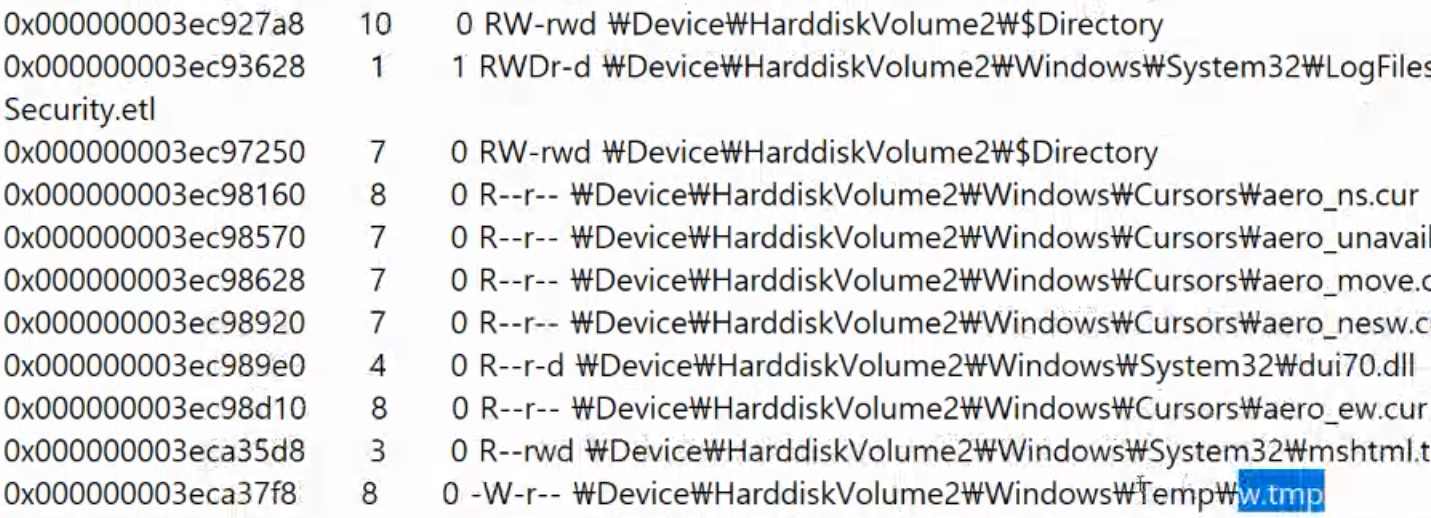

w.tmp파일에 있을거라는 추측을 한번해볼수가있기떄문에

w.tmp파일이나 이공간에서사용하는 것을이용해 추출해봅니다

vol.exe -f 1.vmss --profile=Win7SP1x86 dumpfiles -Q 0x000000003eca37f8 --dump-dir=./

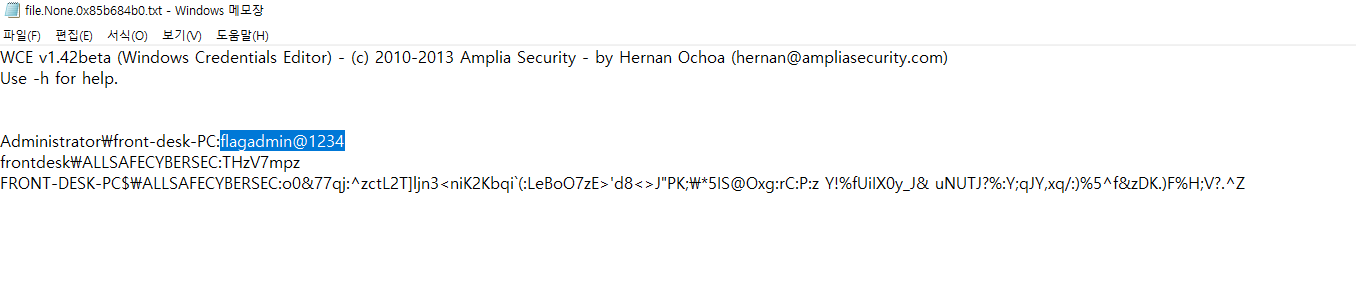

덤프뜬 파일을 이렇게 txt파일로 바꿔서 확인을 해보게되면

이렇게 비밀번호가 나오게됩니다.

▲ 5. front-desk-PC의 비밀번호를 찾아라

- 비밀번호는 마우스로 클릭이 아닌 키보드로 직접 입력해야 하기 때문에, 사용자가 입력한

명령어를 볼 수 있는 cmdscan을 실행

- 특정 프로세스에서 wce.exe->w.tmp 명령어를 실행한 것이 보인다. wce를 찾아보면

windows credential editor의 약자로, 인증관련 프로그램을 실행한 것을 확인할 수

있다.

- w.tmp 파일 추출

filescan | grep "w.tmp"

dumpfiles -Q 0x0000 --dump-dir=./

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 CTF 3 (0) | 2021.02.01 |

|---|---|

| 메모리 포렌식 CTF 2 (0) | 2021.01.28 |

| 메모리 포렌식 Challenge 8,9 (0) | 2021.01.28 |

| 메모리 포렌식 Challenge 7 gitstack 취약점 분석 (0) | 2021.01.27 |

| 메모리 포렌식 Challenge 6 , metasploit (0) | 2021.01.27 |