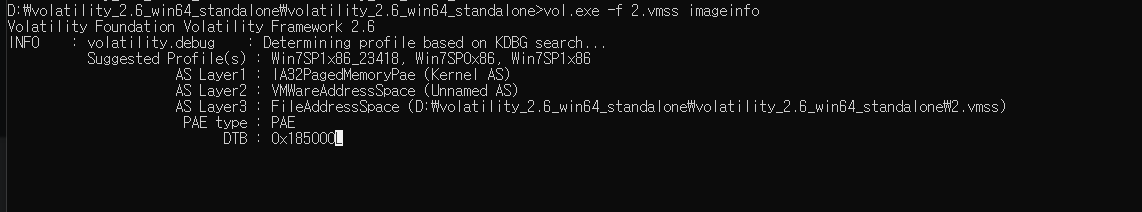

vol.exe -f 2.vmss imageinfo

vol.exe -f 2.vmss --profile=Win7SP1x86 pstree

vol.exe -f 2.vmss --profile=Win7SP1x86 cmdscan

vol.exe -f 2.vmss --profile=Win7SP1x86 cmdline

뭐 딱히 특별한게 나오지는 않습니다.

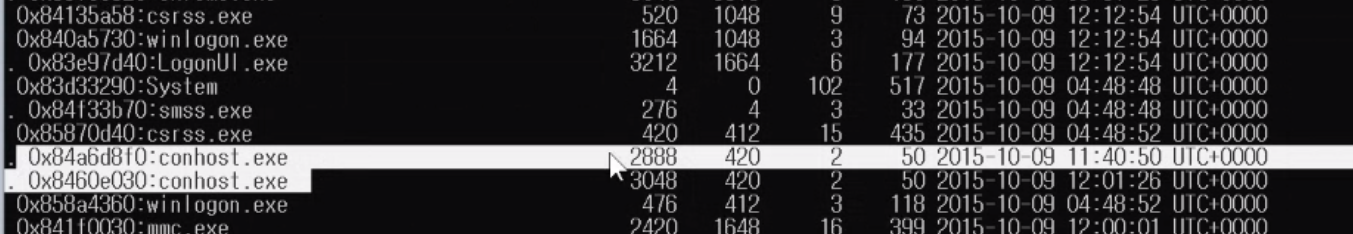

근데 잘보면

cmd 창을 실행하고 conhost를 실행합니다.

conhost는 커맨드창에서 실행하는 명령어를 작업관리자에 보여주는

의심스러운건 com창이실행된후 작업을 합니다

420 부모가 여기있습니다

윈도우 기본프로세스 이긴한데 412 부모 프로세스가

여기에 존재하지가 않습니다

근데 윈도우 기본프로세스인데 부모가없다는게 이해가되지않습니다.

그리고 커맨드 창다음에 실행이되는데 이게 말이되지않고 의심이됩니다.

대놓고 악성코드가있는게 아니기때문에 굳이 찾는다하면

이곳에있다고생각됩니다.

메모리 포렌식 CTF 2

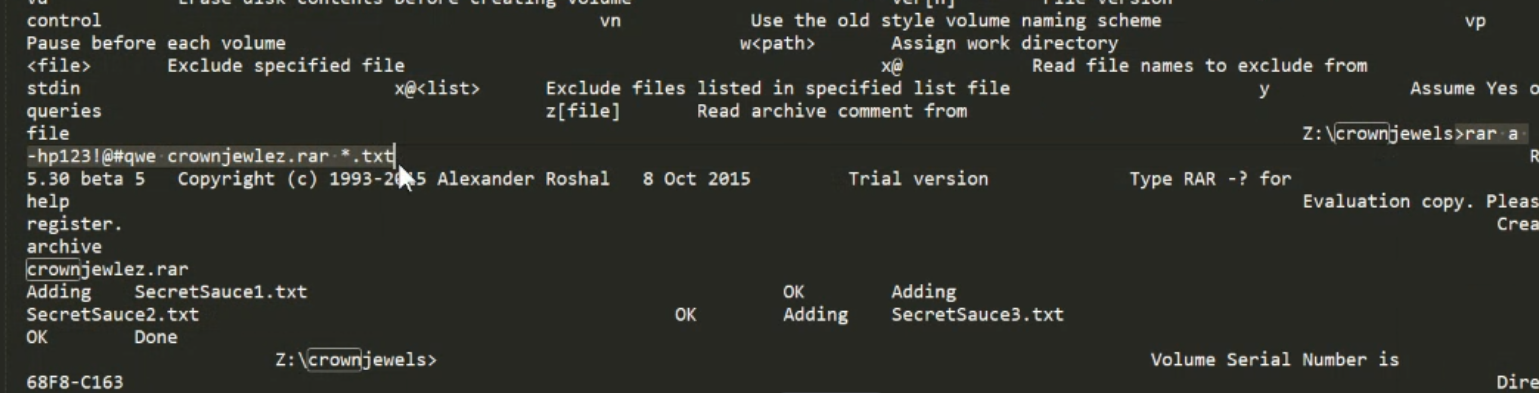

▲ 1. 공격자는 대상 PC의 특정 폴더를 암호화 압축하여 파일을 유출한것으로 의심된다.

압축 암호를 찾아라

- cmdscan을 통해 어떤 명령을 수행한지 확인

vol.exe -f 2.vmss --profile=Win7SP1x86

힌트가 별로 없지만

굳이찾는다면

vol.exe -f 2.vmss --profile=Win7SP1x86 memdump -p 3048 --dump-dir=./

strings.exe 3048.dmp > 3048.txt

여기서 압축이라하니까 zip파일을 찾습니다.

hp12!@#qwe 가 암호 일거같고

뒤에가 crown압축파일이름이고

*txt가 대상일거라 생각합니다

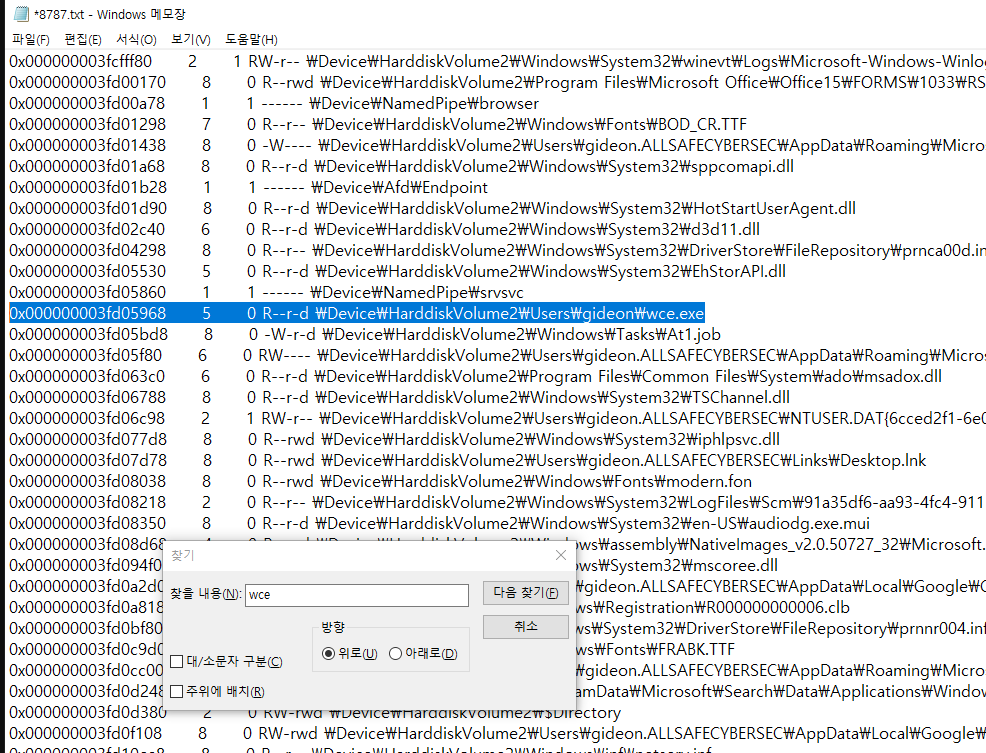

vol.exe -f 2.vmss --profile=Win7SP1x86 filescan > 8787.txt

여기서 한번 찾아보고

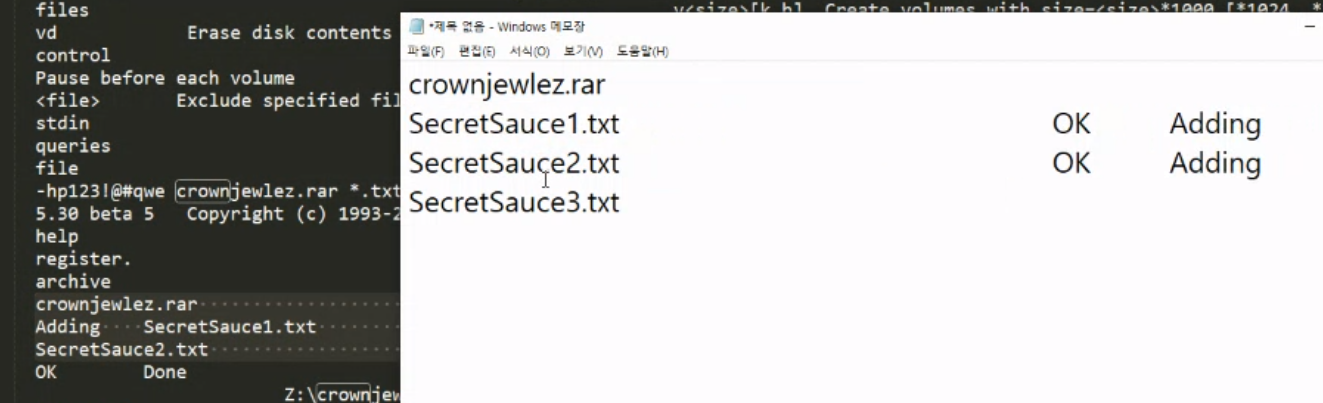

▲ 2. 압축한 파일명을 찾아라

- 압축을 할때 사용한 cmd의 상위 프로세스는 conhost() 이다 따라서 conhost가

사용한 모든 메모리 공간을 dump :

--profile=Win7SP0x86 memdump -p 3048 --dump-dir=./

- strings.exe 3048.dmp > 3048.txt로 변환

- 압축파일명(crown~~)을 검색하면 txt파일 3개를 압축

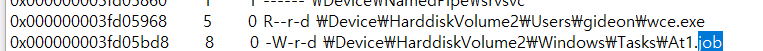

0x000000003fd05968 5 0 R--r-d \Device\HarddiskVolume2\Users\gideon\wce.exe

여기있는 이파일을

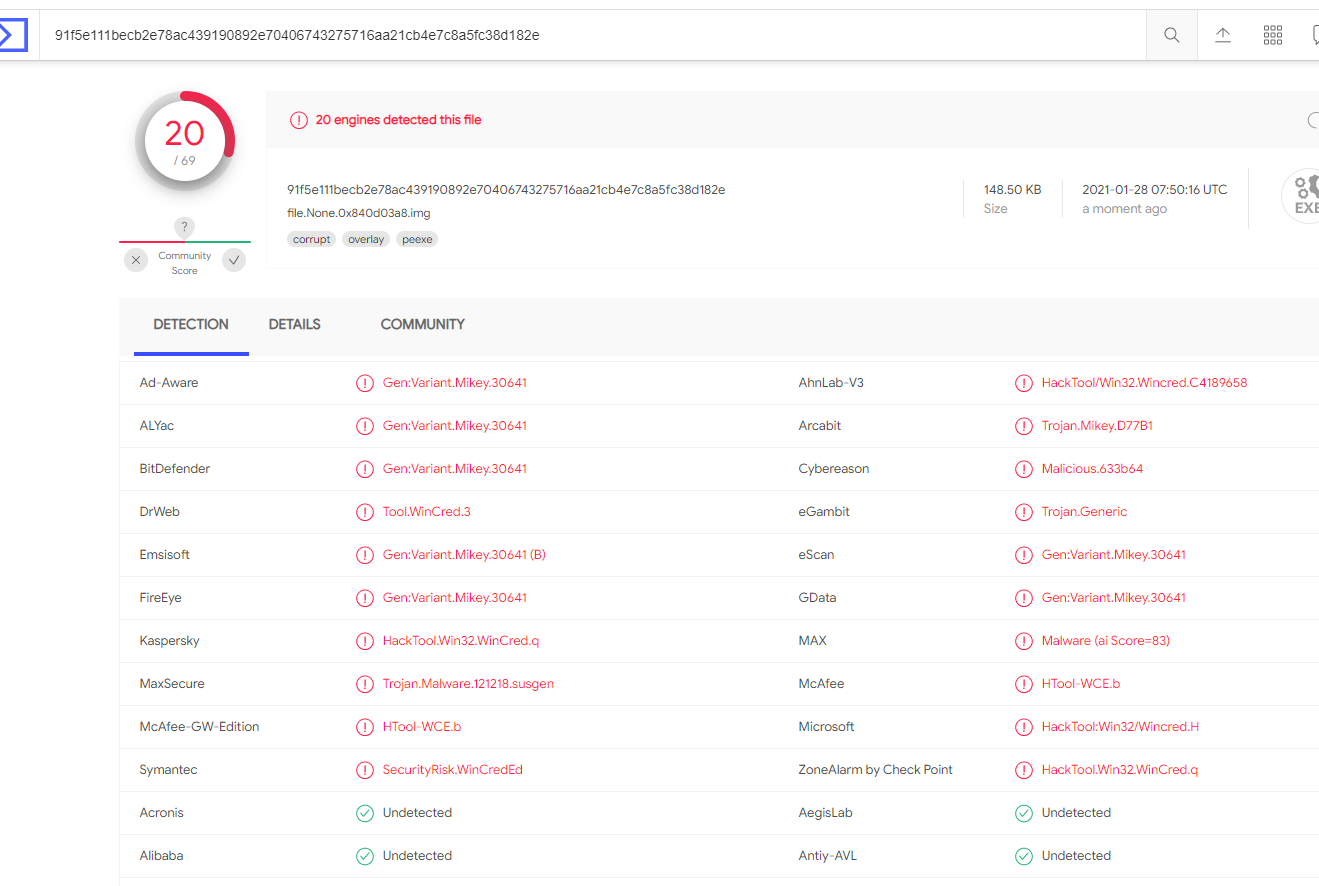

vol.exe -f 2.vmss --profile=Win7SP1x86 dumpfiles -Q 0x000000003fd05968 --dump-dir=./

덤프뜨게되면 이미지 파일이나오고 악성코드에 검출되었습니다.

또

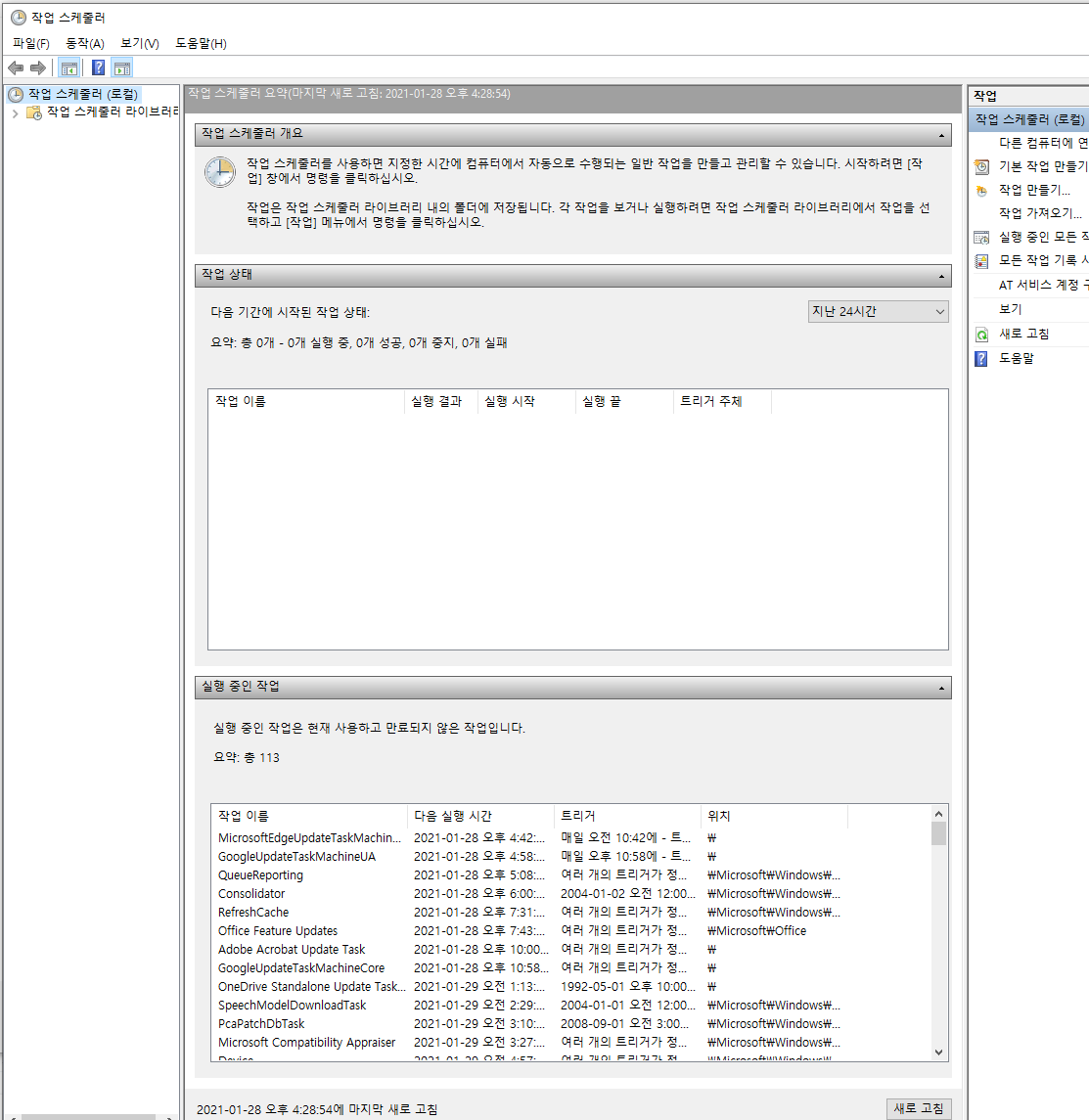

이곳이 리눅스의 cron과 같고

로그인 시작되면 뭐가 시작된다는 것이 기록되있습니다

예약작업 확장자가 job이니까 job파일을 검색해 보면됩니다.

애가좀 의심스럽습니다.

0x000000003fd05bd8

vol.exe -f 2.vmss --profile=Win7SP1x86 dumpfiles -Q 0x000000003fd05bd8 --dump-dir=./

저 1.bat파일을 정기적으로 실행을 하는 예약작업 파일이있었다

그러면 저1.bat파일을 찾으면됩니다.

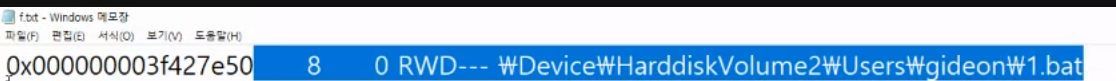

여기에 1.bat이 존재했고

0x000000003f427e50 8 0 RWD--- \Device\HarddiskVolume2\Users\gideon\1.bat

vol.exe -f 2.vmss --profile=Win7SP1x86 dumpfiles -Q 0x000000003f427e50 --dump-dir=./

이파일을 덤프를 하게된다면

공격자는 리눅스를 사용하는 사람이고 cmd를 실행하고 인증값을 실행하고 인증값을 쓰고

w.tmp를 찾아보면됩니다.

또 다시한번 dump를 진행하면

0x000000003fcf2798 8 0 -W-r-- \Device\HarddiskVolume2\Users\gideon\w.tmp

vol.exe -f 2.vmss --profile=Win7SP1x86 dumpfiles -Q 0x000000003fcf2798 --dump-dir=./

명령어를 수행한뒤에

이파일을 txt파일로 변경을하게되면

이곳에 비밀번호가 있습니다.

우리가찾는 마지막의 비밀번호들이 나오게됩니다.

▲ 3. 공격자는 특정 악성행위를 반복하기 위해 윈도우 작업스케쥴러에 예약작업(job)을

등록했다. 등록한 방법과 명령어를 찾아라

- 예약작업파일의 확장자는 job 이므로, job 파일 검색 : filescan | grep ".job"

- At1.job가 예약작업으로 생각된다. dump : dumpfiles -Q 0x00 --dump-dir=./

- dump된 파일에 1.bat를 실행한다. 1.bat를 찾아서 dump

- wce.exe가 w.tmp 파일을 추출한다. w.tmp파일을 찾아서 dump 하면

계정과 비밀번호를 추출해 내는것을 짐작할 수 있다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 CTF 4 (0) | 2021.02.01 |

|---|---|

| 메모리 포렌식 CTF 3 (0) | 2021.02.01 |

| 메모리 포렌식 CTF 1 (0) | 2021.01.28 |

| 메모리 포렌식 Challenge 8,9 (0) | 2021.01.28 |

| 메모리 포렌식 Challenge 7 gitstack 취약점 분석 (0) | 2021.01.27 |