vol.exe -f 8 imageinfo를 해도 이미지가 나오질않습니다.

여기서 운영체제를 찾아봅니다.

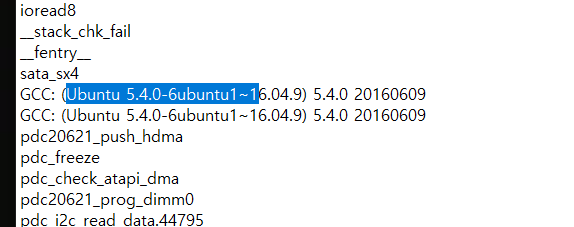

strings.exe 8 > 15555.txt

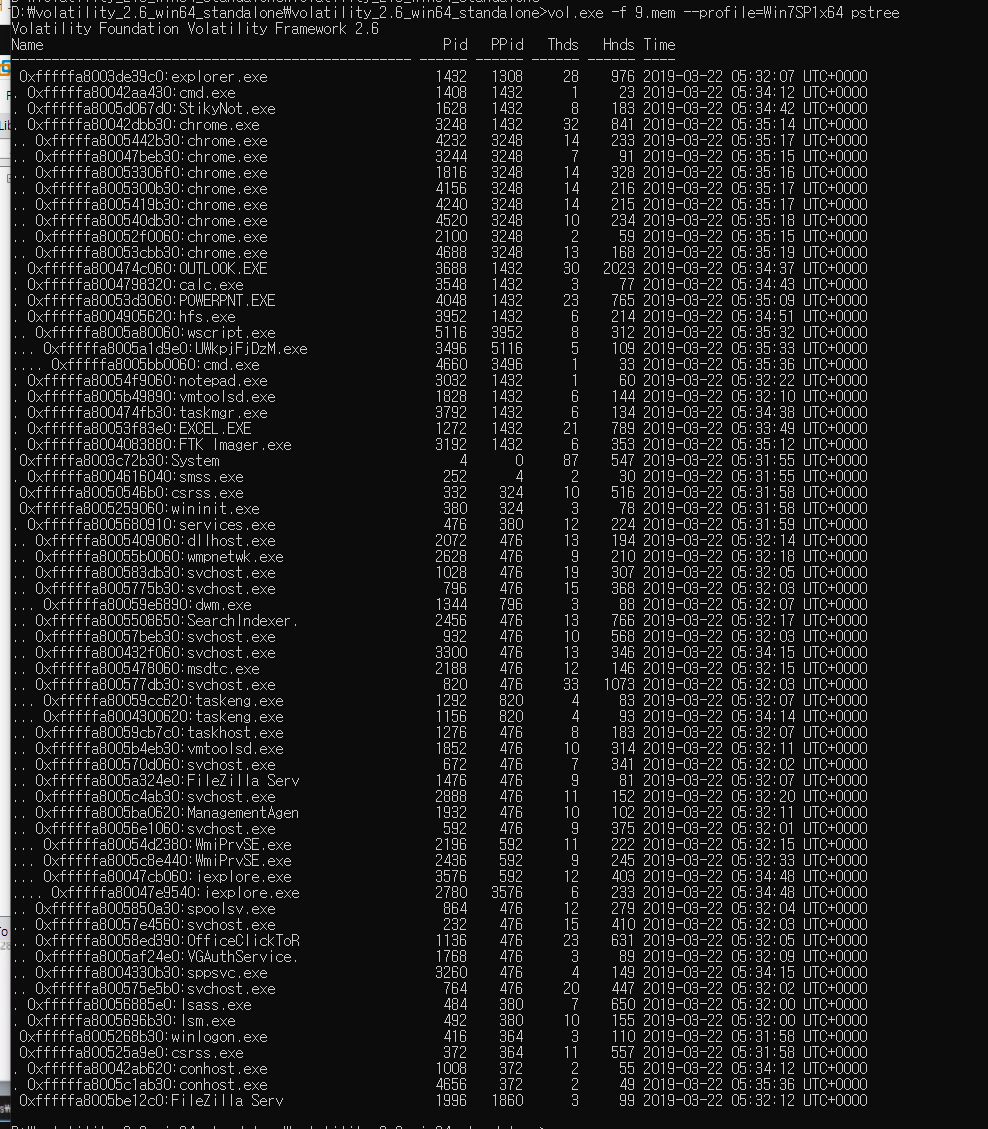

▲ 프로세스 기초 분석

- 프로파일을 찾을 수 없다.

- 이미지 전체를 string으로 저장 후 검색(linux-ubuntu16.)

찾아보니까 우분투를 사용했고

우분투는 일단 분석하기가 힘드니까 다음번으로 넘어갑니다.

==================================

메모리 포렌식 Challenge 9번

vol.exe -f 9.mem imageinfo

vol.exe -f 9.mem --profile=Win7SP1x64 pstree

vol.exe -f 9.mem --profile=Win7SP1x64 netscan

▲ 이미지 대상 IP 주소

- netscan - 10.0.0.101

vol.exe -f 9.mem --profile=Win7SP1x64 dlllist

▲ VCRUNTIME140.DLL을 사용하는 프로세스

- dlllist - OfficeClickToRun.exe

▲ 사용자 계정 LM Hash

- hashdump

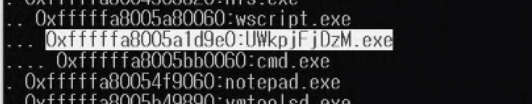

vol.exe -f 9.mem --profile=Win7SP1x64 cmdline -p 5116

커맨드리스트

▲ VBS script에서 실행한 명령

- cmdline -p 5116(wscript.exe)

- TEMP 폴더에 있는 vhj.vbs 실행

이러한 명령어를 쳐서 실행했습니다.

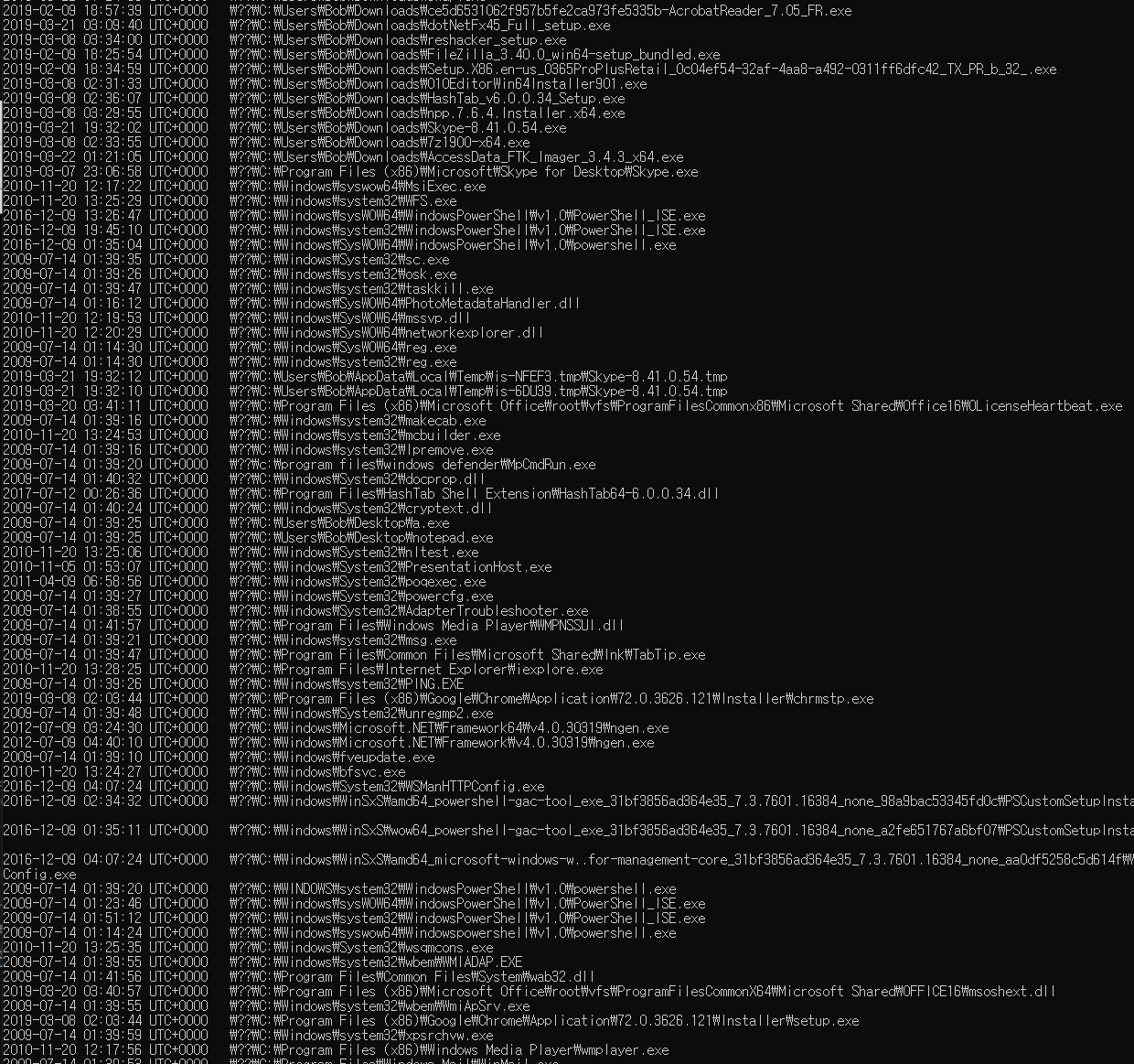

vol.exe -f 9.mem --profile=Win7SP1x64 shimcache

▲ 2019-03-07 23:06:58에 실행한 프로그램

- shimcache - skype.exe

- shimcache는 프로그램 실행 흔적 분석에 사용

시간대별로 실행한 명령어를 보고싶을때 (정렬은 안됨)

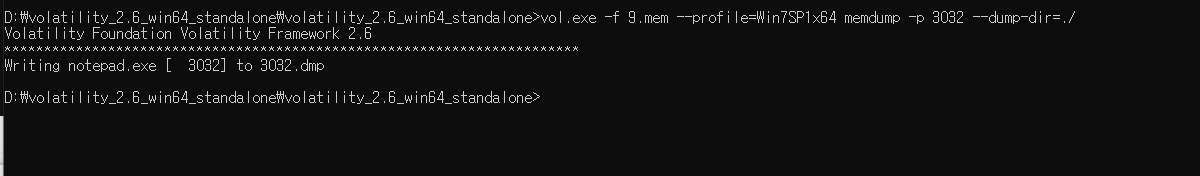

vol.exe -f 9.mem --profile=Win7SP1x64 memdump -p 3032 --dump-dir=./

dmp파일을 txt로 변경후 찾아보기

▲ notepad.exe에 작성중인 flag

- memdump -p 3032 --dump-dir=./

- flag로 검색하면 <REDBULL_IS_LIFE>

note pad 에 차지하는 메모리공간이 어딘가에 저장이되는데

내가 아무렇게나 쓸떄 메모리가 어딘가에 저장이되므로

이것의 덤프를 뜨고 txt로 바꾸면 진행이됩니다.

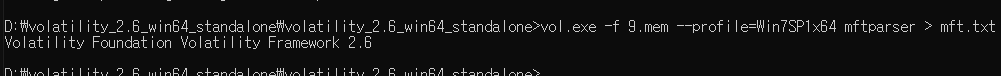

vol.exe -f 9.mem --profile=Win7SP1x64 mftparser > mft.txt

파일을 txt파일로 추출을한뒤에

▲ 파일 레코드 넘버가 59045인 파일

- mftparser > mft.txt

- 59045로 검색하면 EmployeeInformation.xlsx 가있습니다.

mftparser은 메모리의 mft(마스터 파일 테이블)정보를 검색해 주는 명령어입니다.

하드디스크에 있는 파일들의 물리적 위치가 저장된 테이블로, 책의 목차와 똑같은 개념입니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 CTF 2 (0) | 2021.01.28 |

|---|---|

| 메모리 포렌식 CTF 1 (0) | 2021.01.28 |

| 메모리 포렌식 Challenge 7 gitstack 취약점 분석 (0) | 2021.01.27 |

| 메모리 포렌식 Challenge 6 , metasploit (0) | 2021.01.27 |

| 메모리 포렌식 Challenge 5 (0) | 2021.01.27 |